Nova kampanja napada kompromitovala je više od 3.500 web stranica širom svijeta pomoću JavaScript rudara kriptovaluta, označavajući povratak napada kriptootmice putem pretreživača koje su nekada popularizirali korisnici poput CoinHivea .

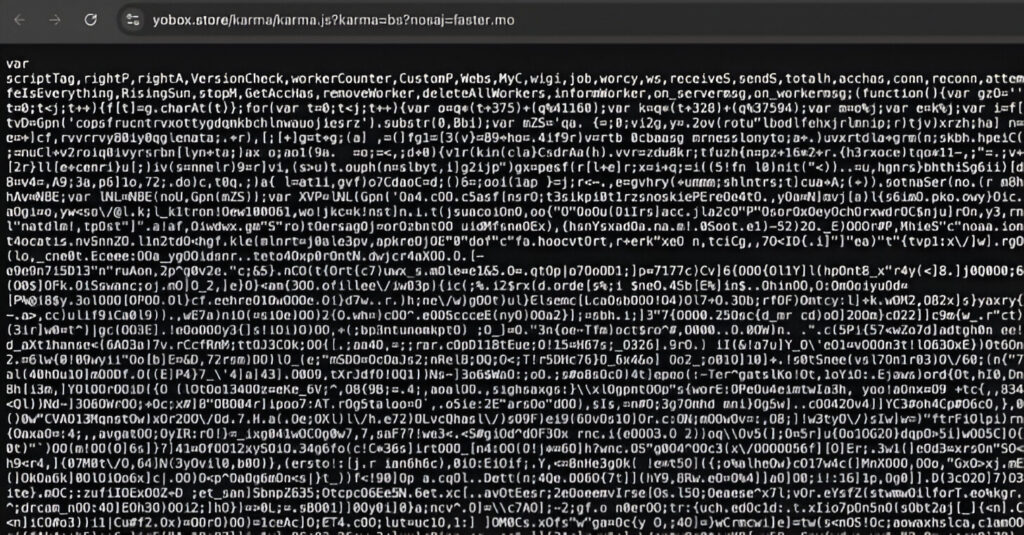

Iako je servis od tada zatvoren nakon što su proizvođači pretreživača preduzeli korake da zabrane aplikacije i dodatke povezane s rudarenjem, istraživači sa c/side rekli su da su pronašli dokaze o prikrivenom rudarenju upakovanom u obfusirani JavaScript koji procjenjuje računarsku snagu uređaja i pokreće pozadinske Web Workere za paralelno izvršavanje zadataka rudarenja bez ikakvog aktiviranja alarma.

Što je još važnije, utvrđeno je da aktivnost koristi WebSockets za preuzimanje zadataka rudarenja sa eksternog servera, kako bi dinamički prilagodila intenzitet rudarenja na osnovu mogućnosti uređaja i shodno tome ograničila potrošnju resursa radi održavanja prikrivenosti.

„Ovo je bio prikriveni rudar, dizajniran da izbjegne otkrivanje ostajući ispod radara i korisnika i sigurnosnih alata“, rekao je istraživač sigurnosti Himanshu Anand .

Krajnji rezultat ovog pristupa je da bi korisnici nesvjesno rudarili kriptovalute dok pretražuju kompromitovanu web stranicu, pretvarajući svoje računare u tajne mašine za generisanje kriptovaluta bez njihovog znanja ili pristanka. Trenutno nije poznato kako se tačno web stranice hakuju radi omogućavanja rudarenja unutar pretreživača.

Daljnjom analizom utvrđeno je da je preko 3.500 web stranica uhvaćeno u rašireni ilegalni napor rudarenja kriptovaluta, a domena koja hostira JavaScript rudar je u prošlosti bila povezana i sa skimmerima kreditnih kartica Magecart , što ukazuje na pokušaje napadača da diverzificiraju svoj teret i tokove prihoda.

Korištenje istih domena za isporuku skripti za rudarenje podataka i krađu podataka s kreditnih/debitnih kartica ukazuje na sposobnost aktera prijetnji da iskoriste JavaScript kao oružje i izvedu oportunističke napade usmjerene na nesuđene posjetitelje web stranice.

„Napadači sada daju prioritet prikrivenosti u odnosu na krađu resursa metodom grube sile, koristeći obfuscation, WebSockets i ponovnu upotrebu infrastrukture kako bi ostali skriveni“, rekao je c/side. „Cilj nije trenutno isprazniti uređaje, već uporno isisavanje resursa tokom vremena, poput digitalnog vampira.“

Nalazi se poklapaju s Magecart skimming kampanjom usmjerenom na istočnoazijske web stranice za e-trgovinu koje koriste OpenCart sistem za upravljanje sadržajem (CMS) za ubacivanje lažnog obrasca za plaćanje tokom plaćanja i prikupljanje finansijskih informacija, uključujući bankovne podatke, od žrtava. Prikupljene informacije se zatim eksfiltriraju na server napadača.

Posljednjih sedmica, otkriveno je da napadi na strani klijenta i web stranice imaju različite oblike –

- Korištenje JavaScript ugradbi koje zloupotrebljavaju parametar povratnog poziva povezan s legitimnom krajnjom tačkom Google OAuth-a (“accounts.google[.]com/o/oauth2/revoke”) za preusmjeravanje na obfusirani JavaScript korisni teret koji stvara malicioznu WebSocket vezu s domenom koju kontrolira napadač

- Korištenje skripte Google Tag Managera ( GTM ) direktno ubrizgane u WordPress bazu podataka (tj. tabele wp_options i wp_posts) kako bi se učitavao udaljeni JavaScript koji preusmjerava posjetioce na preko 200 stranica na spam domene

- Kompromitovanje datoteke wp-settings.php WordPress sajta kako bi se direktno iz ZIP arhive uključio maliciozne PHP skript koji se povezuje sa C2 (command-and-control) serverom i na kraju iskorištava rangiranje sajta na pretraživačima kako bi ubacio neželjeni sadržaj i poboljšao rezultate pretrage sumnjivih sajtova.

- Ubacivanje malicioznog koda u PHP skriptu podnožja WordPress teme za preusmjeravanje pretreživača na serveru

- Korištenje lažnog WordPress dodatka nazvanog po zaraženom domenu kako bi se izbjeglo otkrivanje i aktiviralo samo kada se otkriju roboti pretraživača, s ciljem prikazivanja neželjenog sadržaja osmišljenog za manipulisanje rezultatima pretraživača.

- Distribucija verzija WordPress dodatka Gravity Forms sa zaštitom od hakovanja (koje utiču samo na verzije 2.9.11.1 i 2.9.12) putem službene stranice za preuzimanje u napadu lanca snabdijevanja koji kontaktira vanjski server kako bi preuzeo dodatne korisne podatke i dodaje administratorski račun koji napadaču daje potpunu kontrolu nad web stranicom.

„Ako se instaliraju, modifikacije malicioznog koda će blokirati pokušaje ažuriranja paketa i pokušati doći do vanjskog servera kako bi preuzeli dodatni korisni teret“, rekao je RocketGenius, tim koji stoji iza Gravity Formsa .

“Ako uspije izvršiti ovaj korisni teret, pokušat će dodati administratorski račun. To otvara sporedna vrata za niz drugih mogućih zlonamjernih radnji, kao što su proširenje udaljenog pristupa, dodatne neovlaštene injekcije proizvoljnog koda, manipulacija post.

Izvor:The Hacker News