Dinamička analiza malicioznog softvera ključni je dio svake istrage prijetnji. To uključuje izvršavanje uzorka malicioznog programa u izolovanom okruženju zaštićenog okruženja malicioznog softvera kako bi se pratilo njegovo ponašanje i prikupili pokazatelji koji se mogu djelovati. Efikasna analiza mora biti brza, detaljna i precizna. Ovih pet alata će vam pomoći da to postignete sa lakoćom.

1.Interactivity

Mogućnost interakcije sa malicioznim softverom i sistemom u realnom vremenu velika je prednost kada je u pitanju dinamička analiza. Na ovaj način, ne samo da možete posmatrati njegovo izvršenje, već i vidjeti kako reaguje na vaše unose i pokreće specifična ponašanja.

Osim toga, štedi vrijeme omogućavajući vam da preuzmete uzorke koji se nalaze na web stranicama za razmjenu datoteka ili da otvorite one upakovane u arhivu, što je uobičajen način za isporuku sadržaja žrtvama.

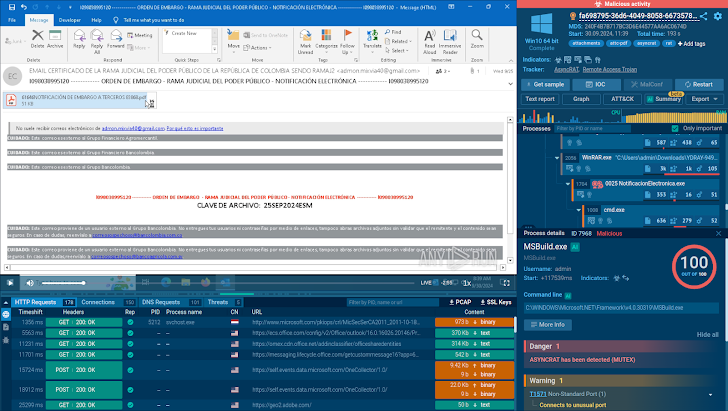

Početni phishing email koji sadrži maliciozni pdf i lozinku za arhivu

Pogledajte ovu sesiju zaštićenog okruženja u ANY.RUN sandbox-u koja pokazuje kako se interaktivnost koristi za analizu cijelog lanca napada, počevši od phishing e-pošte koja sadrži PDF prilog. Veza unutar .pdf-a vodi do web-mjesta za razmjenu datoteka na kojoj se nalazi .zip zaštićen lozinkom.

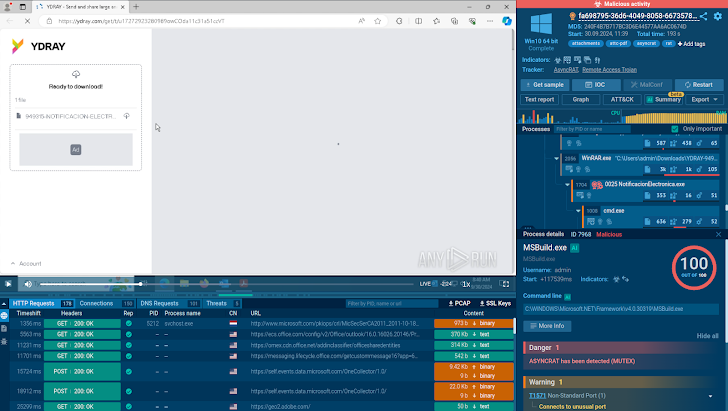

Web lokacija koja hostuje .zip datoteku

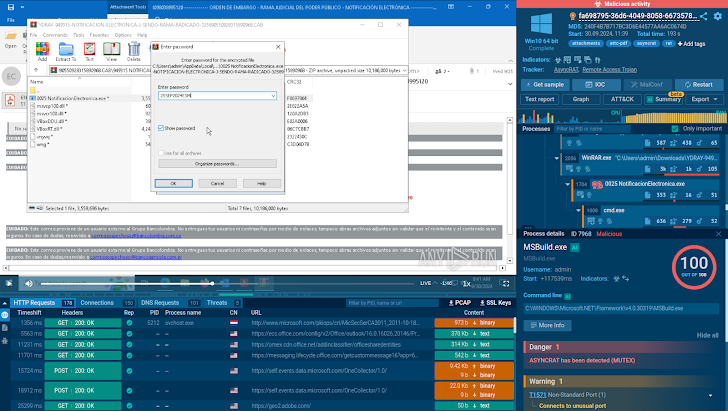

Sandbox nam omogućava ne samo da preuzmemo arhivu, već i da unesemo lozinku (koja se može naći u e-poruci) i izdvojiti njen sadržaj da pokrenemo zlonamjerni korisni teret.

Možete ručno da unesete lozinku za otvaranje zaštićenih arhiva u ANY.RUN

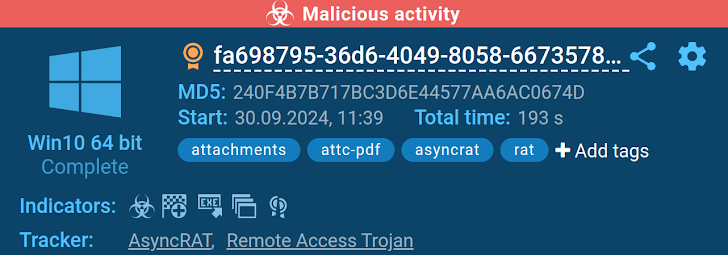

Nakon pokretanja izvršne datoteke koja se nalazi unutar arhive, sandbox trenutno otkriva da je sistem zaražen AsyncRAT-om, popularnom familijom zlonamjernog softvera koju napadači koriste za daljinsku kontrolu mašina žrtava i krađu osjetljivih podataka.

ANY.RUN pruža konačnu presudu za svaki uzorak

Dodaje odgovarajuće oznake interfejsu i generiše izveštaj o pretnji.

2.Extraction of IOCs

Prikupljanje relevantnih pokazatelja kompromisa (MOK) jedan je od glavnih ciljeva dinamičke analize. Detoniranje zlonamjernog softvera u živom okruženju prisiljava ga da razotkrije svoje C2 serverske adrese, ključeve za šifriranje i druge postavke koje osiguravaju njegovu funkcionalnost i komunikaciju s napadačima.

Iako su takvi podaci često zaštićeni i prikriveni od strane programera zlonamjernog softvera, neka sandbox rješenja opremljena su naprednim mogućnostima prikupljanja IOC-a, što olakšava prepoznavanje zlonamjerne infrastrukture.

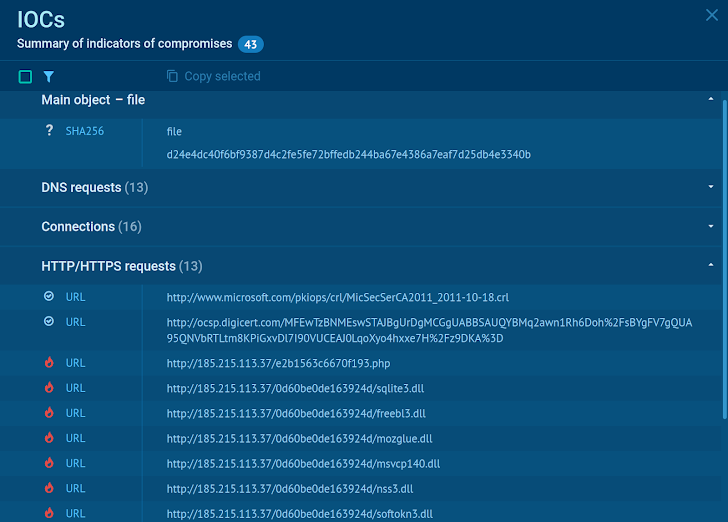

Kao dio svake sesije analize u ANY.RUN, dobijate sveobuhvatan izvještaj IOCs

U ANY.RUN-u možete brzo prikupiti različite indikatore, uključujući hešove datoteka, zlonamjerne URL-ove, C2 veze, DNS zahtjeve i još mnogo toga.

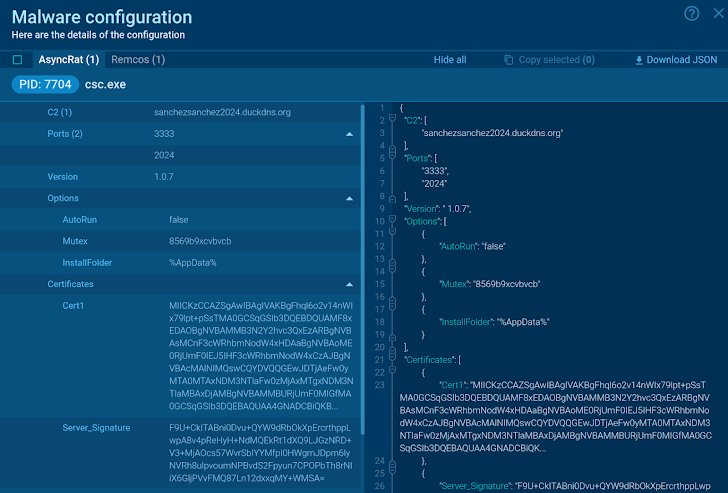

Konfiguracija uzorka AsyncRAT izdvojena pomoću ANY.RUN sandbox-a

ANY.RUN sandbox ide korak dalje tako što ne samo da predstavlja listu relevantnih indikatora prikupljenih tokom sesije analize, već i izdvaja konfiguracije za desetine popularnih familija malicioznog softvera. Pogledajte primjer konfiguracije malicioznog softvera u sljedećoj sesiji u zaštićenom okruženju.

Takve konfiguracije su najpouzdaniji izvor djelotvornih IOC-a koje možete koristiti bez oklijevanja da poboljšate svoje sisteme za otkrivanje i poboljšate efikasnost vaših ukupnih sigurnosnih mjera.

3.MITRE ATT&CK Mapping

Sprečavanje potencijalnih napada na vašu infrastrukturu ne znači samo proaktivno pronalaženje IOC-ova koje koriste napadači. Trajniji metod je razumjeti taktike, tehnike i procedure (TTP) koji se koriste u zlonamjernom softveru koji trenutno cilja vašu industriju.

MITER ATT&CK okvir vam pomaže da mapirate ove TTP-ove kako biste vidjeli šta zlonamjerni softver radi i kako se uklapa u širu sliku prijetnji. Razumijevanjem TTP-a možete izgraditi jaču odbranu prilagođenu vašoj organizaciji i zaustaviti napadače na kućnom pragu.

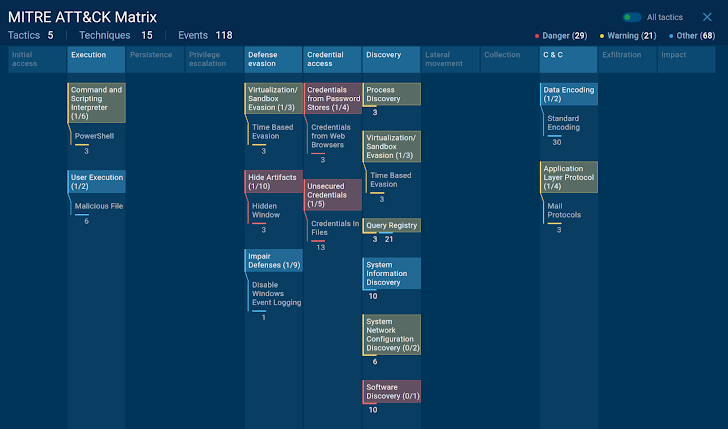

TTP-ovi uzorka malicioznog softvera AgentTesla analizirani u zaštićenom okruženju ANY.RUN

Pogledajte sledeću analizu AgentTesla. Servis registruje sve glavne TTP-ove korištene u napadu i predstavlja detaljne opise za svaki od njih.

Sve što je preostalo je da uzmete u obzir ovu važnu obavještajnu informaciju o prijetnjama i iskoristite je da ojačate svoje sigurnosne mehanizme.

4.Network Traffic Analysis

Dinamička analiza malicioznog softvera takođe zahtijeva temeljito ispitivanje mrežnog prometa koji generiše malver.

Analiza HTTP zahtjeva, konekcija i DNS zahtjeva može pružiti uvid u komunikaciju zlonamjernog softvera s vanjskim serverima, vrstu podataka koji se razmjenjuju i sve zlonamjerne aktivnosti

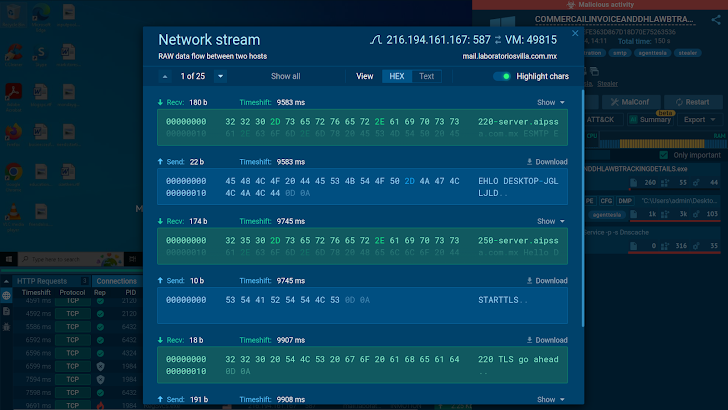

Analiza mrežnog saobraćaja u sandboxu ANY.RUN

ANY.RUN sandbox hvata sav mrežni promet i omogućava vam da pregledate primljene i poslane pakete u HEX i tekstualnom formatu.

Analizirano pravilo koje otkriva aktivnost eksfiltracije podataka AgentTesla

Osim jednostavnog snimanja prometa, važno je da sandbox automatski detektuje štetne radnje. U tu svrhu, ANY.RUN koristi analizirana IDS pravila koja skeniraju mrežnu aktivnost i daju obavještenja o prijetnjama.

5. Advanced Process Analysis

Da biste razumeli tok izvršavanja malicioznog softvera i njegov uticaj na sistem, morate imati pristup detaljnim informacijama o procesima koje je pokrenuo. Da bi vam pomogao u tome, vaš sandbox koji ste odabrali mora pružiti naprednu analizu procesa koja pokriva nekoliko područja.

Vizuelni grafikon u ANY.RUN sandbox-u koji prikazuje izvršenje AsynRAT malvera

Na primjer, vizualizacija stabla procesa u ANY.RUN sandboxu olakšava praćenje redoslijeda kreiranja i završetka procesa i identifikuje ključne procese koji su kritični za rad zlonamjernog softvera.

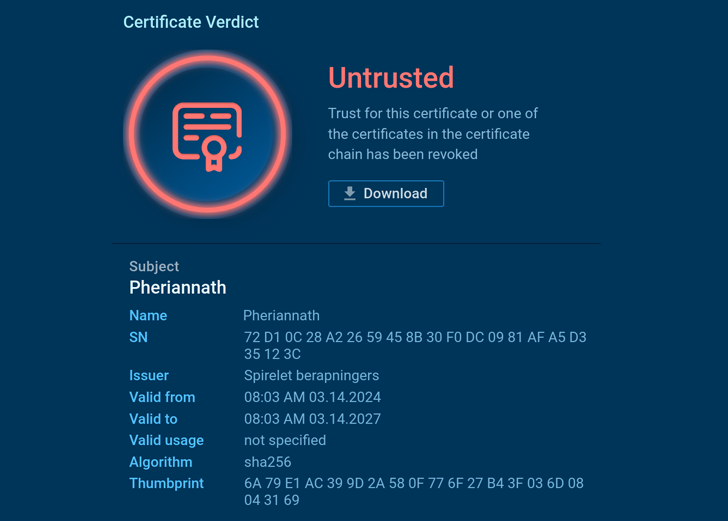

ANY.RUN sandbox vas obavještava o fajlovima sa nepouzdanim sertifikatima

Takođe morate biti u mogućnosti da potvrdite autentičnost procesa tako što ćete pogledati detalje o njegovom certifikatu, uključujući izdavaoca, status i validnost.

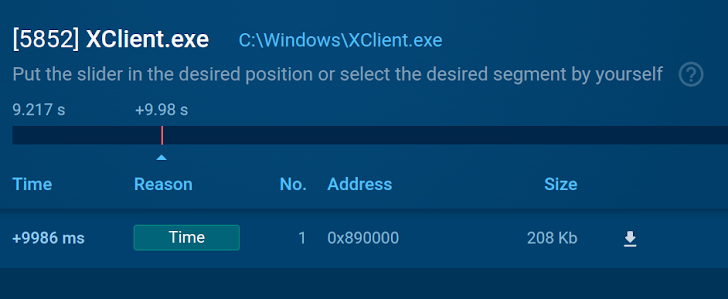

Procesni dump malicioznog softvera XWorm koji je dostupan za preuzimanje na ANY.RUN

Još jedna korisna značajka su dumpovi procesa, koji mogu sadržavati vitalne informacije, kao što su ključevi za šifriranje koje koristi malicioznog softver. Efikasan sandbox će vam omogućiti da lako preuzmete ove dumpove za dalje forenzičke analize.

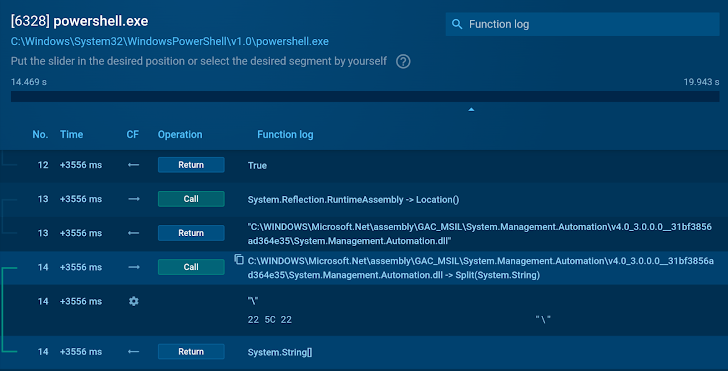

ANY.RUN prikazuje detaljnu analizu PowerShell, JavaScript i VBScript skripti

Jedan od najnovijih trendova u cyber napadima je korištenje malicioznog softvera bez datoteka koji se izvršava samo u memoriji. Da biste ga uhvatili, morate imati pristup skriptama i naredbama koje se pokreću tokom procesa zaraze.

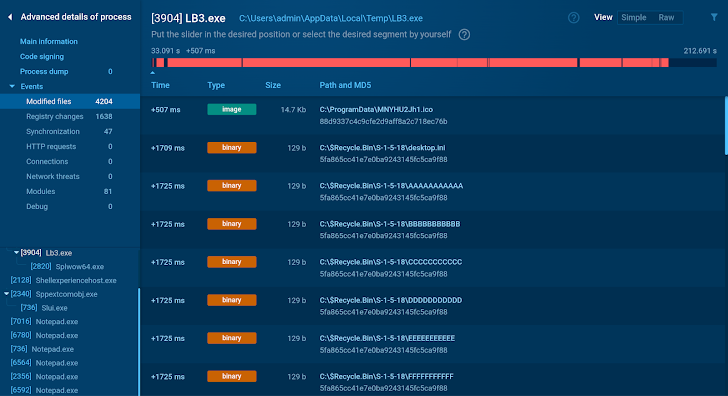

Datoteke šifrovane LockBit ransomware-om tokom analize u zaštićenom okruženju ANY.RUN

Praćenje događaja kreiranja, modifikacije i brisanja datoteka je još jedan suštinski dio svake istrage aktivnosti malicioznog softvera. Može vam pomoći da otkrijete da li proces pokušava da ispusti ili izmijeni datoteke u osjetljivim područjima, kao što su sistemski direktoriji ili direktorije za pokretanje.

Praćenje događaja kreiranja, modifikacije i brisanja datoteka je još jedan suštinski dio svake istrage aktivnosti malicioznog softvera. Može vam pomoći da otkrijete da li proces pokušava da ispusti ili izmijeni datoteke u osjetljivim područjima, kao što su sistemski direktoriji ili direktorije za pokretanje.

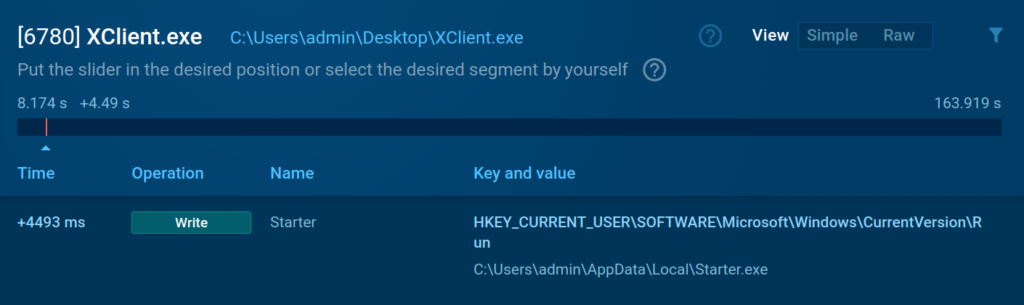

Primjer XWorma koji koristi ključ registratora Run da bi se postigao postojanost

Analizirajte prijetnje od malicioznog softvera i phishing-a u ANY.RUN Sandboxu

ANY.RUN pruža cloud sandbox za analizu malicioznog softvera i krađe identiteta koja daje brze i precizne rezultate za pojednostavljenje vaših istraživanja. Zahvaljujući interaktivnosti, možete slobodno da se bavite fajlovima i URL-ovima koje pošaljete, kao i sistemom za dubinsko istraživanje pretnje.

Možete integrisati ANY.RUN-ov napredni sandbox sa funkcijama poput Windows i Linux VM-ova, privatnim načinom rada i timskim radom u vašoj organizaciji.

Izvor:The Hacker News