Nedavni izvještaj Nozomi Networks Labs-a, zasnovan na analizi više od 500.000 bežičnih mreža širom svijeta, otkriva da je samo 6% adekvatno zaštićeno od bežičnih deautentifikacijskih napada.

Većina bežičnih mreža, uključujući one u okruženjima kritičnim za poslovanje, ostaje izrazito izložena ovim napadima. Na primjer, u zdravstvu ranjivosti u bežičnim mrežama mogu dovesti do neovlaštenog pristupa podacima o pacijentima ili ometanja kritičnih sistema. Slično tome, u industrijskim okruženjima, ovi napadi mogu prekinuti automatizovane procese, zaustaviti proizvodne linije ili stvoriti sigurnosne prijetnje za radnike.

Ključne prijetnje za industrijska bežična okruženja

Deautentifikacijski napadi iskorištavaju slabosti u mrežnim protokolima kako bi nasilno isključili uređaje s mreže, ometajući rad i stvarajući prilike za dodatne napade. Ovi napadi koriste ugrađenu funkciju Wi-Fi-a — upravljačke okvire koji se koriste za komunikaciju između uređaja i pristupne tačke. Slanjem lažnih deautentifikacijskih okvira, napadači mogu prekinuti veze, što može dovesti do ozbiljnih posljedica kao što su presretanje podataka i neovlašteni pristup kada se kombinuju s drugim malicioznim radnjama.

Lažne pristupne tačke (Rogue APs) su neovlašteni uređaji koje napadači postavljaju kako bi oponašali legitimne mreže. Ove obmanjujuće pristupne tačke varaju uređaje da se povežu, izlažući podatke i stvarajući ulazne tačke za cyber prijetnje.

Prisluškivanje nastaje kada se nešifrovane bežične komunikacije presretnu, omogućavajući napadačima da ukradu kredencijale, pristupe osjetljivim podacima ili nadgledaju rad. Ova prijetnja je posebno prisutna na nesigurnim javnim Wi-Fi mrežama, poput onih na aerodromima i u hotelima.

Napadi ometanja (Jamming attacks) uključuju maliciozne hakere koji preplavljuju bežične kanale smetnjama, ometajući komunikaciju i uzrokujući zastoje ili operativne neefikasnosti. Ovi napadi mogu onesposobiti industrijske procese koji se oslanjaju na povezivanje u realnom vremenu.

Cyber prijetnje

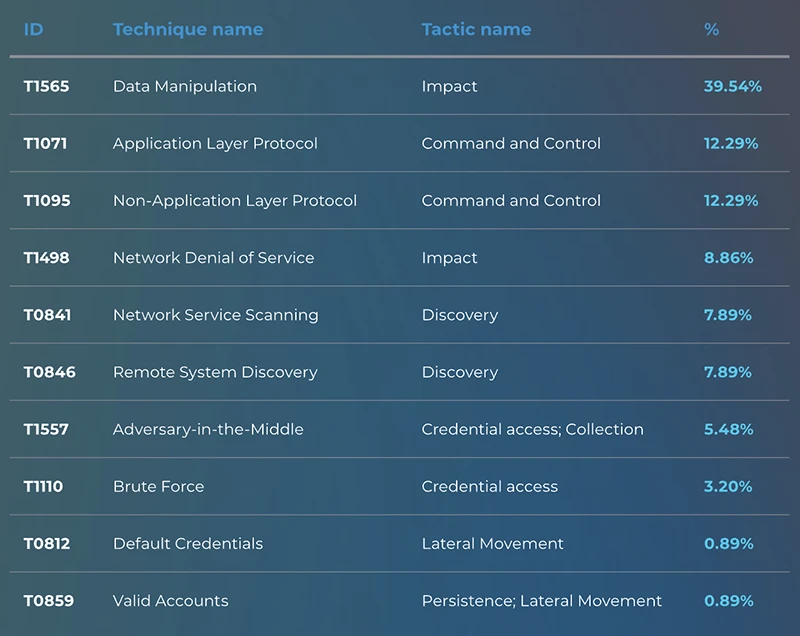

Prema izvještaju, u drugoj polovini prošle godine, 48,4% zabilježenih cyber prijetnji dogodilo se u fazi uticaja u okviru cyber lanca ubistva (cyber kill chain). Ovo se odnosilo na različite industrije, posebno proizvodnju, transport, energetiku, komunalne usluge i vodovod/otpadne vode. Tehnike komandovanja i kontrole (Command and Control – C&C) slijedile su odmah nakon toga, sa 25% svih zabilježenih upozorenja. Nalazi laboratorija ukazuju na prisustvo protivnika unutar kritičnih infrastrukturnih sistema i njihovu namjeru da zadrže kontrolu nad pristupom.

Uvidi u ranjivosti

Istraživači su takođe otkrili da je među 619 novootkrivenih ranjivosti u drugoj polovini 2024. godine, 71% klasifikovano kao kritično. Dodatno, 20 ranjivosti ima visoke ocjene u sistemu za predviđanje eksploatacije (EPSS), što ukazuje na veliku vjerovatnoću buduće eksploatacije. Štaviše, četiri ranjivosti su već aktivno eksploatisane u praksi (KEV). Ovi nalazi ukazuju na potrebu da organizacije riješe i ublaže najkritičnije i najopasnije ranjivosti.

Takođe, među svim ICS sigurnosnim savjetima koje je CISA objavila u posljednjih šest mjeseci, kritična proizvodnja je bila na vrhu liste, predstavljajući 75% svih prijavljenih uobičajenih ranjivosti i ekspozicija (CVEs) u tom periodu. Proizvodnja je slijedila energija, komunikacije, transport i komercijalni objekti.

Top 10 najčešćih MITRE ATT&CK tehnika povezanih s povišenim upozorenjima (Izvor: Nozomi Networks)

Izjava stručnjaka

„Cyber napadi na svjetsku kritičnu infrastrukturu su u porastu“, rekao je Chris Grove, direktor strategije cyber bezbjednosti u Nozomi Networks. „Sistemi koje dizajnisamo i branimo moraju ne samo izdržati niz prijetnji već i održati sigurnost na velikoj skali, gdje su ljudski životi u pitanju. Razumijevanjem ovih prijetnji i korištenjem uvida, možemo braniti naše sisteme kritične infrastrukture kako bismo osigurali otpornost, sigurnost i kontinuitet poslovanja.“

Izvor:Help Net Security