Cyber prijetnje usmjerene na energetski sektor dolaze u različitim oblicima, uključujući hakere koje sponzorišu države s ciljem ometanja nacionalne infrastrukture, cyber kriminalce motivisane profitom, te interne hakere koji namjerno uzrokuju štetu.

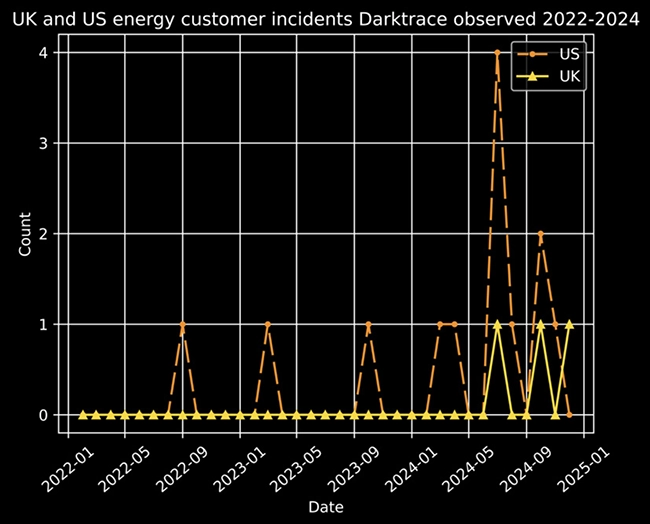

Posljedice uspješnog napada mogu biti ozbiljne, s mogućnošću ometanja snabdijevanja energijom i izazivanja ekonomske i društvene štete, prema istraživanju kompanije Darktrace fokusiranom na energetski sektor u Velikoj Britaniji i SAD-u tokom trogodišnjeg perioda (novembar 2021 – decembar 2024).

E-mail kao početni vektor napada

Kao što je viđeno u slučajevima iz SAD-a i Velike Britanije, kao i kod raznih energetskih klijenata, 55% incidenata uključivalo je e-mail ili SaaS, čineći to najčešćim vektorom napada. E-mail sandbox i dalje je glavna metoda za isporuku malicioznih sadržaja, nakon čega slijedi širenje kompromitacija putem SaaS-a unutar mreže.

U većini slučajeva, phishing e-mailovi korišteni su za krađu kredencijala , što je dovodilo do kompromitovanja Microsoft 365 naloga.

18% slučajeva uključivalo je upotrebu i širenje ransomware-a. Uobičajeni hakeri uključivali su grupe ALPHV/BlackCat i Fog, kao i druge poput Sodinokibi, Hunters International i KOK08. Neki od ovih ransomware napada djeluju prema modelu „ransomware kao usluga“ (RaaS). U 13% slučajeva početni pristup je ostvaren zbog lošeg sajber sigurnosnog stanja.

Od 2022. godine zabilježen je jasan porast napada u regiji EMEA na proizvođače i dobavljače obnovljive energije. Kompanije kao što su Honeywell i Schneider Electric bile su meta špijunske kampanje za koju se vjeruje da je povezana s APT28, u periodu između 2019. i 2022. godine.

U aprilu 2022. godine, električne podstanice u Ukrajini bile su meta grupe Sandworm (Glavna obavještajna uprava oružanih snaga Ruske Federacije – GRU). Na meti je bio IT IEC-104 protokol koji komunicira s elektroenergetskom opremom za slanje naredbi o protoku električne energije ka uređajima u podstanici.

Grupa Lazarus (APT grupa koju sponzoriše Sjeverna Koreja) uticala je na energetske kompanije u SAD-u, Kanadi i Japanu iskorištavajući ranjivost Log4j (CVE-2021-44228) na internet-exponiranim VMware Horizon i Unified Access Gateway serverima.

Usvajanje vještačke inteligencije u energetskom sektoru

Vještačka inteligencija sve više dobija na značaju u različitim sektorima, a ni energetski sektor nije izuzetak. Ipak, uprkos velikom potencijalu, sektor još uvijek nije u potpunosti vođen AI-jem. Smatra se da usvajanje AI-a u sektoru može stvoriti dodatne rizike ukoliko se njegova upotreba ne prati odgovarajućom obukom. Trenutno nema dokaza da je AI korišten u napadima na energetski sektor.

Usvajanje AI-a od strane napadača moglo bi promijeniti način izvođenja napada, njihovu skalu i brzinu, potencijalno izazivajući veću štetu. Teoretski, AI se može koristiti za treniranje jezičkih modela u svrhu izviđanja i ciljanih napada na većem nivou.

„Postoje priče o tome kako će AI oboriti elektroenergetsku mrežu. Površinski to može djelovati vjerovatno, ali često ti narativi nisu tehnički utemeljeni. Mislim da još nismo ni blizu tome,“ rekao je Mark Bristow, direktor Centra za inovacije zaštite sajber infrastrukture (CIPIC) pri MITRE-u.

Prevelika ovisnost, outsourcing i cloud

Sektor je historijski bio previše oslonjen na nekolicinu ključnih dobavljača i sistema. Ova koncentracija ovisnosti povećava rizik da jedan ciljani napad izazove kaskadne efekte širom kritične nacionalne infrastrukture (KNI). Kraljevski institut za ujedinjene službe (RUSI) upozorava da „ključne softverske sisteme kontroliše nekoliko kompanija“, što predstavlja ozbiljan rizik zbog nedostatka raznolikosti među dobavljačima.

Izvršni rukovodioci u energetici sve više razmatraju prebacivanje OT uređaja poput HMI-ja i VSAT terminala na cloud, kao i svojih sistema za kontrolu logike i 5G komunikacija. Iako cloud može pomoći u skaliranju i brzini, on donosi i nove rizike. Jedan stručnjak iz SAD-a je izjavio: „Rizik je da završimo sa imovinom priključenom na Ethernet konvertere i povezanu s oblakom.“

Istovremeno, energetske kompanije sve više outsource-uju svoje poslove. To znači da često ne znaju koji softver koriste njihovi dobavljači, niti koliko je on siguran.

Izvor:Help Net Security