Istraživači iz oblasti cyber sigurnosti upozoravaju na veliku phishing kampanju usmjerenu na korisnike WooCommerce-a, putem lažnog sigurnosnog upozorenja koje ih poziva da preuzmu “kritičnu zakrpu”, a zapravo instaliraju backdoor.

Kompanija za WordPress sigurnost, Patchstack, opisala je ovu aktivnost kao sofisticiranu i kao varijantu druge kampanje zabilježene u decembru 2023. godine, koja je koristila lažnu CVE prevaru za kompromitovanje stranica koje koriste popularni sistem za upravljanje sadržajem (CMS).

S obzirom na sličnosti u phishing email mamcima, lažnim web stranicama i identičnim metodama korištenim za prikrivanje malwarea, vjeruje se da je posljednji val napada ili djelo istog hakere ili nove grupe koja vjerno imitira prethodnu.

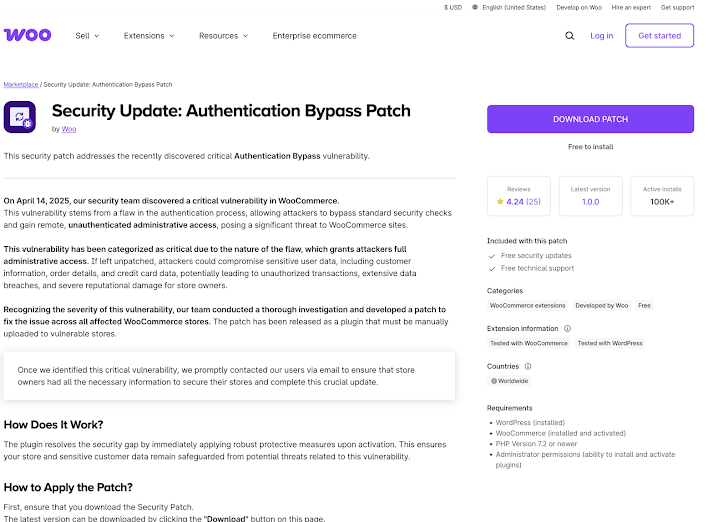

“Oni tvrde da su ciljne web stranice pogođene (nepostojećom) ranjivošću ‘Neautentifikovanog administratorskog pristupa’ i pozivaju vas da posjetite njihovu phishing web stranicu, koja koristi IDN homografski napad da bi se prikazala kao zvanična WooCommerce stranica,” rekao je istraživač sigurnosti Chazz Wolcott.

Primatelji phishing emaila se pozivaju da kliknu na link “Download Patch” kako bi preuzeli i instalirali navodnu sigurnosnu zakrpu. Međutim, klikom na link dolazi do preusmjeravanja na lažiranu WooCommerce Marketplace stranicu smještenu na domenu “woocommėrce[.]com” (primijetite upotrebu “ė” umjesto “e”) odakle se može preuzeti ZIP arhiva (“authbypass-update-31297-id.zip”).

Žrtve se zatim pozivaju da instaliraju zakrpu kao što bi instalirali bilo koji uobičajeni WordPress plugin, čime se pokreće sljedeći niz malicioznih radnji:

- Kreira se novi korisnik s administratorskim ovlašćenja s prikrivenim korisničkim imenom i nasumičnom lozinkom nakon postavljanja cron posla s nasumičnim imenom koji se izvršava svake minute

- Šalje se HTTP GET zahtjev eksternom serveru (“woocommerce-services[.]com/wpapi”) s informacijama o korisničkom imenu i lozinki, zajedno s URL-om zaražene stranice

- Šalje se HTTP GET zahtjev za preuzimanje sljedeće faze prikrivenog payload-a s drugog servera (“woocommerce-help[.]com/activate” ili “woocommerce-api[.]com/activate”)

- Payload se dekodira kako bi se izvukle višestruke web školjke poput P.A.S.-Fork, p0wny i WSO

- Sakriva se maliciozni plugin s liste plugina i prikriva se kreirani administratorski račun

Rezultat ove kampanje je omogućavanje napadačima daljinskog upravljanja web stranicama, što im omogućava ubrizgavanje spama ili sumnjivih oglasa, preusmjeravanje posjetilaca na lažne stranice, korištenje kompromitovanih servera u botnet napadima DDoS tipa, pa čak i šifrovanje resursa servera u sklopu iznude.

Korisnicima se savjetuje da skeniraju svoje instance u potrazi za sumnjivim pluginima ili administratorskim računima i da osiguraju da im je softver ažuran.

Izvor:The Hacker News