Tim za istraživanje cyber bezbjednosti otkrio je maliciozni paket na popularnom repozitorijumu Python Package Index (PyPI), koji se lažno predstavljao kao bezazlena alatka za rad sa Discordom, a zapravo je sadržavao funkcionalni trojanac za daljinski pristup (RAT).

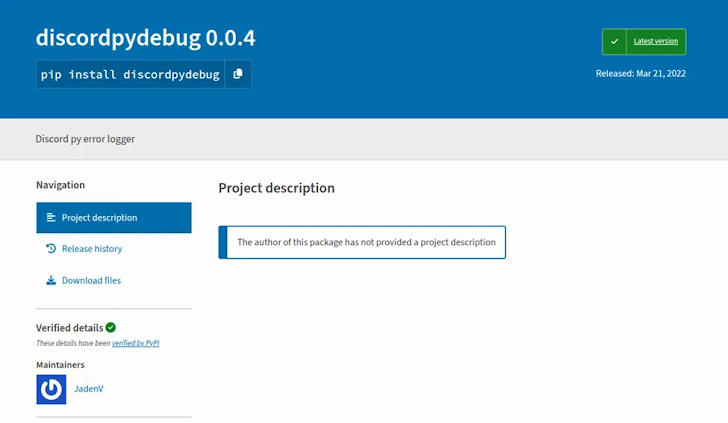

Riječ je o paketu pod nazivom discordpydebug, koji je postavljen na PyPI 21. marta 2022. godine i do danas je preuzet 11.574 puta. Uprkos otkriću, paket je i dalje javno dostupan na PyPI-u i nije ažuriran od svog postavljanja.

“Na prvi pogled, izgledalo je kao jednostavna alatka za developere koji rade sa Discord.py bibliotekom,” izjavio je istraživački tim kompanije Socket. “Međutim, sadržavao je potpuno funkcionalan RAT.”

Šta radi maliciozni paket?

Jednom kada se instalira, discordpydebug uspostavlja vezu sa spoljnim serverom:

backstabprotection.jamesx123.repl[.]co,

i omogućava napadaču da:

- čita i piše proizvoljne fajlove preko komandi readfile i writefile,

- izvršava shell komande na zaraženom sistemu,

- pristupi osjetljivim podacima kao što su konfiguracioni fajlovi, autentifikacijski tokeni i kredencijali,

- preuzima dodatni maliciozni sadržaj.

Iako ovaj RAT ne sadrži mehanizme za trajno prisustvo (persistence) ili eskalaciju privilegija, njegov jednostavan dizajn čini ga veoma efikasnim, naročito u nezaštićenim razvojnim okruženjima.

“Korišćenje odlaznog HTTP poolinga umjesto dolaznih konekcija omogućava mu da zaobiđe većinu firewall-ova i sistema za nadzor,” navodi Socket.

Šira kampanja malicioznih biblioteka

Ovo otkriće dolazi u trenutku kada je Socket otkrio i preko 45 npm paketa koji se predstavljaju kao legitimne biblioteke, često imitirajući imena popularnih biblioteka iz drugih ekosistema – što je poznata taktika poznata kao typosquatting.

Primjeri:

- beautifulsoup4 – imitira Python biblioteku BeautifulSoup4

- apache-httpclient – imitira Apache HttpClient iz Jave

- opentk – imitira .NET biblioteku OpenTK

- seaborn – imitira Python biblioteku Seaborn

Iako se čini da imaju različite autore, sve ove biblioteke:

- koriste sličan obfuskovani (zamaskirani) kod,

- povezuju se na istu IP adresu,

- koriste istu infrastrukturu,

- što ukazuje na jednog zajedničkog napadača.

Zaključak

Ovaj incident je još jedan ozbiljan podsjetnik na rizike u lancu softverskog snabdijevanja, posebno u otvorenim repozitorijumima poput PyPI i npm. Programeri i DevOps timovi moraju biti izuzetno oprezni prilikom instalacije paketa, posebno onih manje poznatih i nedokumentovanih.

Preporuke za zaštitu:

- Koristite automatizovane alate za analizu paketa (npr. Socket.dev, PyUp, osv-scanner),

- Provjerite izvor, broj preuzimanja i datum zadnje izmjene paketa,

- Ograničite i nadgledajte vanjske mrežne konekcije iz razvojnih okruženja,

- Uspostavite policy-je za verifikaciju i odobravanje novih zavisnosti.

Izvor:The Hacker News