Nova višestepena maliciozna kampanja cilja korisnike Minecrafta pomoću Java-malvera koji koristi uslugu distribucije malvera kao servisa (DaaS) pod nazivom Stargazers Ghost Network.

„Kampanje su dovele do višestepenog lanca napada usmjerenog posebno na korisnike Minecrafta“, rekli su istraživači Check Point-a, Jaromír Hořejší i Antonis Terefos, u izvještaju koji je podijeljen sa The Hacker News-om.

„Malver se predstavljao kao Oringo i Taunahi, koji su alati za skripte i makroe (poznati i kao cheat alati). I prva i druga faza malvera razvijene su u Javi i mogu se pokrenuti samo ako je Minecraft runtime instaliran na računaru žrtve.“

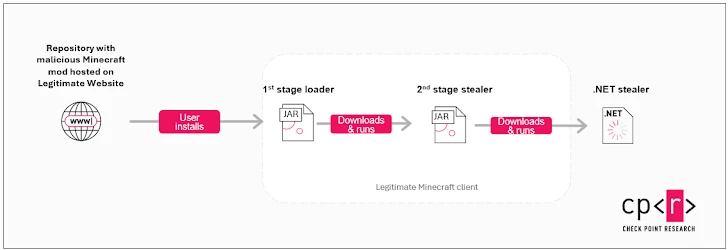

Cilj napada je da se igrači prevare da preuzmu Minecraft mod sa GitHub-a, a zapravo se isporučuje .NET info-stealer sa mogućnostima sveobuhvatne krađe podataka. Kampanju je kompanija za sajber bezbjednost otkrila u martu 2025.

Posebno zabrinjava to što napadači koriste nelegalnu uslugu Stargazers Ghost Network, koja koristi hiljade GitHub naloga za postavljanje zaraženih repozitorija koji se predstavljaju kao besplatni programi ili cheat alati za igre.

Terefos je za The Hacker News izjavio da su „označili oko 500 GitHub repozitorija, uključujući one koji su fork-ovani ili kopirani“, i dodao: „Takođe smo zabilježili 700 zvjezdica (stars) koje je proizvelo oko 70 naloga.“

Osim što preuzima .NET malver, malver druge faze je sposoban da krade Discord i Minecraft tokene, kao i podatke povezane s Telegramom. .NET krađač (stealer), s druge strane, može da prikuplja lozinke iz različitih internet pretraživača, fajlove i podatke iz kripto novčanika, kao i drugih aplikacija poput Steama i FileZille.

Takođe može da pravi snimke ekrana, prikuplja informacije o aktivnim procesima, spoljnoj IP adresi sistema i sadržaju clipboarda. Svi prikupljeni podaci se na kraju šalju napadaču putem Discord webhook-a.

Sumnja se da je kampanja djelo hakera koji govori ruski jezik, na osnovu prisustva artefakata na ruskom jeziku i vremenske zone napadača (UTC+03:00). Procjenjuje se da je više od 1.500 uređaja postalo žrtva ovog napada.

„Ovaj slučaj pokazuje kako se popularne gejmerske zajednice mogu iskoristiti kao efikasan kanal za distribuciju malvera, što naglašava važnost opreza prilikom preuzimanja sadržaja trećih strana,“ navode istraživači.

„Stargazers Ghost Network aktivno širi ovaj malver, ciljajući Minecraft igrače koji traže modove za poboljšanje igranja. Ono što je djelovalo kao bezazleno preuzimanje zapravo su bili Java loaderi koji su dalje pokretali dva dodatna krađača podataka, sposobna da iznose lozinke i druge osjetljive informacije.“

Otkrivene nove varijante krađača podataka KimJongRAT

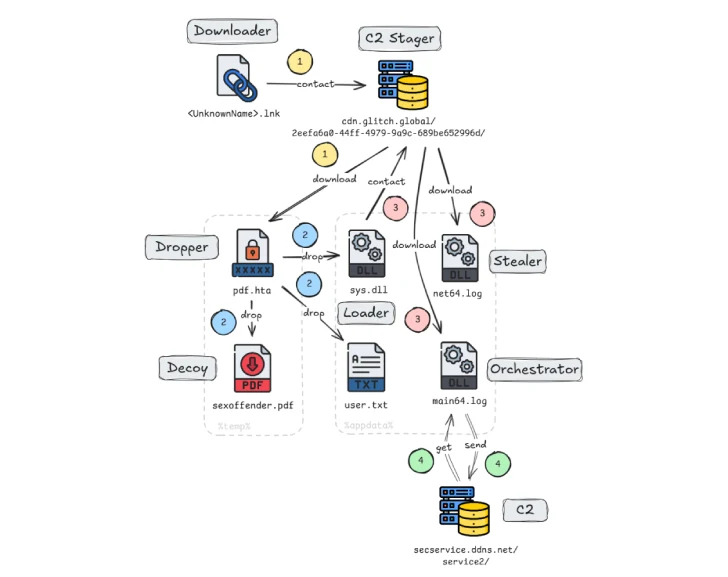

U međuvremenu, iz Palo Alto Networks-a (Unit 42) dolaze vijesti o dvije nove varijante info-stealera nazvanog KimJongRAT, za kojeg se vjeruje da je povezan sa istim sjevernokorejskim akterom koji stoji iza napada BabyShark i Stolen Pencil. KimJongRAT je prisutan još od maja 2013, korišten kao sekundarni malver u BabyShark kampanjama.

„Jedna od novih varijanti koristi Portable Executable (PE) fajl, a druga PowerShell skriptu,“ rekao je istraživač bezbjednosti Dominik Reichel. „Obje verzije se pokreću klikom na Windows shortcut (LNK) fajl, koji preuzima zaraženi fajl sa CDN naloga pod kontrolom napadača.“

Ovi zlonamjerni repozitoriji, koji se predstavljaju kao Minecraft modovi, služe za infekciju korisnika popularne igre Java loaderom (npr. „Oringo-1.8.9.jar“), koji u trenutku pisanja nije prepoznat od strane nijednog antivirusnog programa.

JAR fajlovi koriste jednostavne tehnike protiv virtualnih mašina (anti-VM) i analize, kako bi izbjegli otkrivanje. Njihov glavni zadatak je da preuzmu i pokrenu drugi JAR fajl – malver druge faze – koji zatim preuzima i izvršava .NET krađač podataka kao krajnji maliciozni teret, u trenutku kada žrtva pokrene igru.

Komponenta druge faze se preuzima sa IP adrese 147.45.79.104, koja je kodirana u Base64 formatu i objavljena na Pastebin-u, čime se ta platforma koristi kao „dead drop“ sistem.

„Da bi dodao mod u Minecraft, korisnik mora da kopira zlonamjerni JAR fajl u mods folder. Nakon pokretanja igre, Minecraft proces će učitati sve modove iz foldera, uključujući i maliciozni, koji će preuzeti i izvršiti drugu fazu napada“, zaključuju istraživači.

Izvor:The Hacker News