Sofisticirani novi soj ransomwarea pod nazivom KAWA4096 pojavio se u svijetu kibernetičke sigurnosti, demonstrirajući napredne tehnike izbjegavanja i posuđujući elemente dizajna od etabliranih hakera.

Nazvan po japanskoj riječi za “rijeku”, ovaj maliciozni softver se prvi put pojavio u junu 2025. godine i već je odnio najmanje 11 žrtava u više regija, a Sjedinjene Američke Države i Japan su bile primarne mete.

Ransomware pokazuje zabrinjavajući trend među sajber kriminalcima koji usvajaju uspješne elemente od dokazanih prijetnji kako bi poboljšali svoj kredibilitet i operativnu efikasnost.

Operateri KAWA4096 su strateški modelirali format svojih otkupninskih poruka po uzoru na ozloglašenu Qilin ransomware grupu, dok su istovremeno dizajnirali svoju stranicu za curenje podataka kako bi odražavala prepoznatljivo zeleno-crno sučelje terminala karakteristično za Akira ransomware operaciju.

Analitičari Trustwavea identifikovali su ovu novu prijetnju kroz sveobuhvatno praćenje globalne aktivnosti ransomwarea, primjećujući njegove sofisticirane tehničke mogućnosti i namjerno oponašanje već uspostavljenih porodica ransomwarea.

%20vs%20QILIN%20(right)%20ransom%20note%20(Source%20-%20Trustwave).webp)

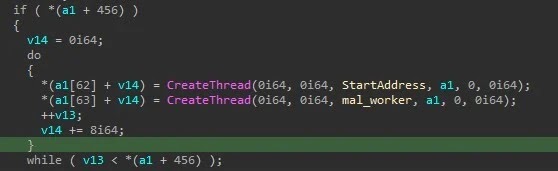

Višenitna arhitektura malicioznog softvera omogućava efikasno šifrovanje na zaraženim sistemima, istovremeno implementirajući robusne mehanizme izbjegavanja kako bi se izbjeglo otkrivanje od strane sigurnosnih rješenja .

KAWA4096 koristi posebno značajne mehanizme perzistentnosti i anti-recovery koji ga razlikuju od tipičnih varijanti ransomware-a.

Zlonamjerni softver kreira jedinstveni mutex pod nazivom “SAY_HI_2025” kako bi spriječio istovremeno pokretanje više instanci, osiguravajući operativnu stabilnost tokom procesa šifrovanja .

Uklanjanje kopija u sjeni putem WMI-ja

Najznačajnija tehnička inovacija ransomwarea leži u sistematskom uklanjanju Windows kopija u sjeni pomoću Windows Management Instrumentationa.

KAWA4096 koristi WMI-jevu metodu Win32_Process::Create za izvršavanje dvije ključne naredbe koje potpuno uklanjaju opcije za oporavak sistema.

.webp)

Maliciozni softver se prvo pokreće vssadmin.exe Delete Shadows /all /quietkako bi tiho izbrisao sve kopije volumena u sjeni, a zatim wmic shadowcopy delete /nointeractiveosigurava sveobuhvatno uklanjanje bez upita za interakciju s korisnikom.

.webp)

Ovaj pristup dvostruke komande efikasno sprečava žrtve da oporave šifrovane datoteke putem ugrađenih mehanizama za pravljenje sigurnosnih kopija u Windowsu, što značajno povećava pritisak za plaćanje otkupnine.

.webp)

Ova tehnika predstavlja sofisticirano razumijevanje sistema za oporavak Windowsa i demonstrira posvećenost aktera prijetnji maksimiziranju operativnog uticaja uz održavanje prikrivenosti tokom cijelog procesa napada.

Izvor: CyberSecurityNews