Nova Googleova malvertising kampanja koristi klaster domena koji oponaša legitimni softver za IP skener kako bi isporučio prethodno nepoznati backdoor nazvan MadMxShell.

“Haker je registrovao više sličnih domena koristeći tehniku typosquatting i iskoristio Google Ads da gurne ove domene na vrh rezultata pretraživanja ciljajući određene ključne reči za pretragu, čime je namamio žrtve da posete ove sajtove,” rekli su istraživači Zscaler ThreatLabz-a Roj Tej i Sudip Sing.

Između novembra 2023. i marta 2024. godine registrovano je čak 45 domena, a sajtovi su maskirani u softver za skeniranje portova i IT upravljanje kao što su Advanced IP Scanner, Angry IP Scanner, IP scanner PRTG i ManageEngine.

Iako ovo nije prvi put da hakeri koriste malvertising tehnike za pružanje malvera preko lookalike sajtova, ovo je prvi put da se sredstvo za isporuku koristi za propagiranje sofisticiranog Windows backdoor-a.

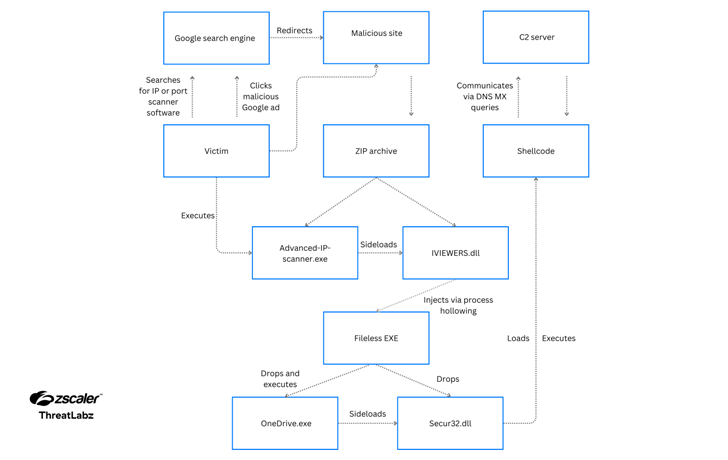

Dakle, korisnicima koji završe u potrazi za takvim alatima prikazuju se lažni sajtovi koji uključuju JavaScript kod dizajniran za preuzimanje zlonamerne datoteke (“Advanced-ip-scanner.zip”) nakon klika na dugme za preuzimanje.

U ZIP arhivi je prisutna DLL datoteka (“IVIEWERS.dll”) i izvršna (“Advanced-ip-scanner.exe”), od kojih potonja koristi DLL bočno učitavanje za učitavanje DLL i aktiviranje sekvence infekcije.

DLL datoteka je odgovorna za ubrizgavanje shellkoda u proces “Advanced-ip-scanner.exe” tehnikom koja se zove process hollowing, nakon čega ubrizgana EXE datoteka raspakuje dvije dodatne datoteke – OneDrive.exe i Secur32.dll.

OneDrive.exe, legitimni potpisani Microsoft binarni program, zloupotrebljava se za bočno učitavanje Secur32.dll i na kraju izvršavanje shellcode backdoor-a, ali ne prije uspostavljanja trajnosti na hostu pomoću zakazanog zadatka i onemogućavanja Microsoft Defender antivirusa.

Backdoor – tako nazvan po korištenju DNS MX upita za komandu i kontrolu (C2) – dizajniran je za prikupljanje sistemskih informacija, pokretanje naredbi putem cmd.exe i obavljanje osnovnih operacija manipulacije datotekama kao što su čitanje, pisanje i brisanje datoteka.

Šalje zahtjeve C2 serveru (“litterbolo[.] com”) kodiranjem podataka u poddomenu(ima) potpuno kvalifikovanog imena domene (FQDN) u paketu upita DNS mail exchange (MX) i prima naredbe kodirane unutar paketa odgovora.

“Backdoor koristi tehnike kao što su višestruke faze DLL bočnog učitavanja i DNS tuneliranja za komunikaciju komandom i kontrolom (C2) kao sredstvo za izbjegavanje endpoint i mrežnih sigurnosnih rješenja, respektivno,” rekli su Tay i Singh.

Pored toga, backdoor koristi tehnike izbegavanja kao što je antidamping kako bi spriječio analizu memorije i ometao forenzička bezbjednosna rešenja.

Trenutno nema naznaka odakle operateri malvera potiču ili koje su im namjere, ali Zscaler je rekao da je identifikovao dva naloga koja su oni kreirali na kriminalnim underground forumima kao što je Blackhatworld.com i social-eng[.]ru koristeći e-mail adresu [email protected], koja je takođe korištena za registraciju spoofing domena Advanced IP Scanner.

Konkretno, otkriveno je da je haker angažovan u postovima koji nude načine za postavljanje neograničenih Google AdSense threshold naloga još u junu 2023. godine, što ukazuje na njihovo interesovanje za pokretanje sopstvene dugotrajne malvertising kampanje.

“Google Ads threshold nalozima i tehnikama za zloupotrebu često se trguje na BlackHat forumima,” rekli su istraživači. “Mnogo puta oni nude način da haker doda što više kredita za pokretanje Google Ads kampanja.”

“Ovo omogućava hakerima da vode kampanje bez stvarnog plaćanja do limita. Razumno visok prag ograničenja omogućava hakeru da vodi reklamnu kampanju tokom značajnog vremenskog perioda.

Izvor: The Hacker News