Novi izveštaj istraživača sajber bezbjednosti iz ESET-a otkrio je masivni botnet koji se sastoji od preko 400.000 narušenih Linux servera koji se koriste za krađu kriptovaluta i drugu nezakonitu finansijsku dobit.

Botnet, kojim upravlja grupa pretnji koja stoji iza malvera Eburi, aktivan je najmanje od 2009. godine, ali je značajno evoluirao tokom protekle decenije.

Eburijevo podmuklo širenje

Eburi banda koristi različite tehnike za propagiranje zlonamjernog softvera i proširenje svog botneta:

- Narušeni provajderi hostinga: Iskoristite pristup infrastrukturi hosting kompanija za instaliranje Eburi-a na svim hostovanim serverima

- ARP lažni napadi: presretanje i preusmjeravanje SSH saobraćaja unutar centara podataka radi hvatanja akreditiva

- Ciljano preko 200 Bitcoin/Ethereum čvorova: Automatska krađa kripto novčanika kada se žrtve prijave

Kao što je ilustrovano u nastavku, botnet je doživio eksplozivan rast, sa preko 100.000 servera i dalje zaraženih krajem 2023.

Arsenal malvera u razvoju

Pored tradicionalnog preusmjeravanja neželjene pošte i saobraćaja, ESET-ov izveštaj otkriva nove porodice malvera koje se koriste za monetizaciju botneta putem:

- Krađa finansijskih podataka sa transakcionih web lokacija

- Criptojacking za rudarenje kriptovalute na zaraženim sistemima

Malver primjenjen na serverima zaraženim Eburi-jem i njihov uticaj

Porodica zlonamjernog softvera Eburi takođe je poboljšana.

Najnovija velika verzija ažuriranja, 1.8, izašla je krajem 2023.

Urađene su mnoge promjene, uključujući nove načine sakrivanja informacija, novi algoritam za generisanje domena (DGA) i bolje rootkits za korisničko zemljište koje Eburi koristi da bi se sakrio od administratora sistema.

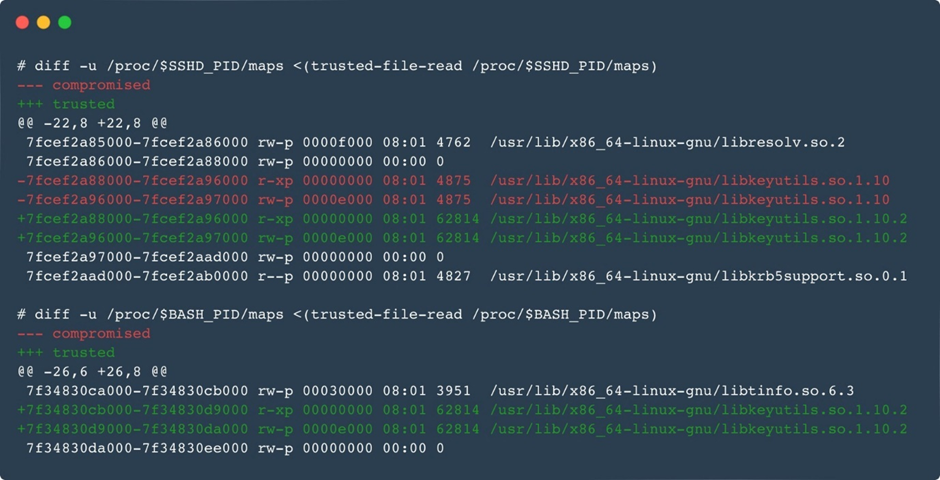

Kada je režim uključen, proces, datoteka, port, pa čak i mapirana memorija su skriveni.

Razlike (u objedinjenom formatu) u OpenSSH serveru i datotekama Bash mapa kada su pod Eburi korisničkim rootkit-om

ESET je objavio indikatore kompromisa i skriptu za otkrivanje kako bi pomogao organizacijama da identifikuju da li su bile pogođene.

Kompletan izveštaj pruža detaljnu tehničku analizu za bezbjednosne timove.

Kako ovaj moćni botnet nastavlja da se širi, održavanje zakrpljenih sistema i robusnih politika akreditiva je ključno za spriječavanje kompromisa. Zajednica sajber bezbjednosti takođe mora da ostane na oprezu protiv rastuće Eburi pretnje.

Izvor: CyberSecurityNews