Korisnici Android uređaja u Južnoj Koreji su se pojavili kao meta nove kampanje zlonamjernog softvera na mobilnom uređaju koja isporučuje novu vrstu prijetnje nazvane SpyAgent.

Zlonamjerni softver “cilja mnemoničke ključeve skeniranjem slika na vašem uređaju koje bi ih mogle sadržavati”, rekao je istraživač iz McAfee Labsa SangRyol Ryu u analizi, dodajući da je ciljni otisak proširio opseg i uključio Veliku Britaniju.

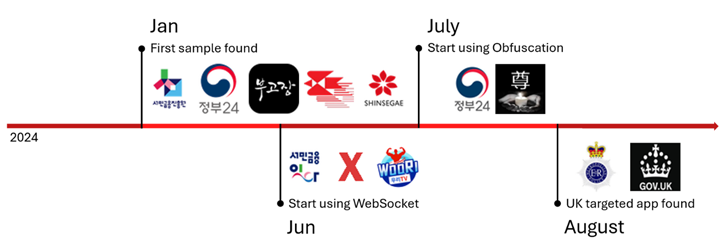

Kampanja koristi lažne Android aplikacije koje su prerušene u naizgled legitimne bankarske, vladine objekte, streaming i uslužne aplikacije u pokušaju da se korisnici prevare da ih instaliraju. Od početka godine je otkriveno čak 280 lažnih prijava.

Sve počinje s SMS porukama koje nose veze zarobljene u minama koje podstiču korisnike da preuzmu dotične aplikacije u obliku APK datoteka koje se nalaze na obmanjujućim web lokacijama. Jednom instalirani, dizajnirani su da zahtijevaju nametljive dozvole za prikupljanje podataka sa uređaja.

Ovo uključuje kontakte, SMS poruke, fotografije i druge informacije o uređaju, koje se zatim eksfiltriraju na vanjski server pod kontrolom pretnje.

Najistaknutija karakteristika je njegova sposobnost da iskoristi optičko prepoznavanje znakova (OCR) za krađu mnemoničkih ključeva, koji se odnose na frazu za oporavak ili početni izraz koji korisnicima omogućava da povrate pristup svojim novčanicima kriptovaluta.

Neovlašćeni pristup mnemoničkim ključevima mogao bi, stoga, omogućiti hakerima da preuzmu kontrolu nad novčanicima žrtava i ispuhuju sva sredstva koja su u njima pohranjena.

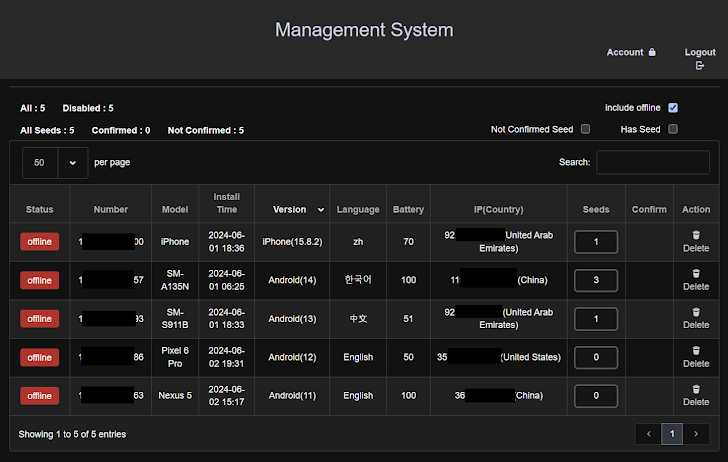

McAfee Labs je rekao da je infrastruktura za komandu i kontrolu (C2) patila od ozbiljnih sigurnosnih propusta koji ne samo da su omogućili navigaciju do osnovnog direktorija stranice bez autentifikacije, već su i ostavili otkrivene prikupljene podatke od žrtava.

Server takođe ugošćuje administratorsku ploču koja djeluje kao “one-stop shop” za daljinsko upravljanje zaraženim uređajima. Prisustvo Apple iPhone uređaja koji koristi iOS 15.8.2 sa sistemskim jezikom postavljenim na pojednostavljeni kineski (“zh”) na panelu je znak da možda cilja i na korisnike iOS-a.

„U početku je zlonamjerni softver komunicirao sa svojim serverom za naredbu i kontrolu (C2) putem jednostavnih HTTP zahtjeva“, rekao je Ryu. „Iako je ova metoda bila efikasna, sigurnosne alate je bilo relativno lako pratiti i blokirati.“

“U značajnoj taktičkoj promjeni, zlonamjerni softver je sada usvojio WebSocket veze za svoju komunikaciju. Ova nadogradnja omogućava efikasniju, u realnom vremenu, dvosmjernu interakciju sa C2 serverom i pomaže mu da izbjegne otkrivanje tradicionalnim alatima za praćenje mreže zasnovanim na HTTP-u .”

Razvoj dolazi nešto više od mjesec dana nakon što je Group-IB razotkrio još jedan trojanac za daljinski pristup za Android (RAT) koji se naziva CraxsRAT koji cilja na korisnike bankarstva u Maleziji od najmanje februara 2024. koristeći web stranice za krađu identiteta. Vrijedi napomenuti da je ranije utvrđeno da su kampanje CraxsRAT-a ciljale Singapur najkasnije do aprila 2023. godine.

“CraxsRAT je ozloglašena familija zlonamjernog softvera Android alata za daljinsko upravljanje (RAT) koja sadrži daljinsku kontrolu uređaja i mogućnosti špijunskog softvera, uključujući keylogging, izvođenje pokreta, snimanje kamera, ekrana i poziva”, saopštila je singapurska kompanija.

“Žrtve koje su preuzele aplikacije koje sadrže CraxsRAT android zlonamjerni softver doživjet će curenje vjerodajnica i nezakonito povlačenje sredstava.”

Izvor:The Hacker News