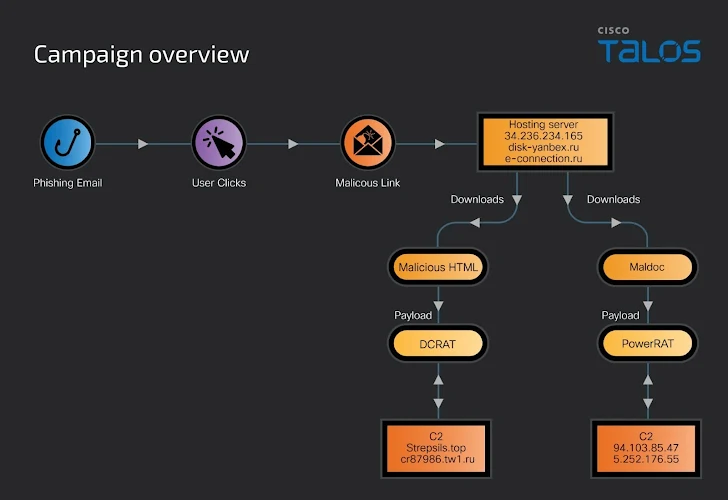

Korisnici koji govore ruski postali su meta nove phishing kampanje koja koristi set alata za krađu identiteta otvorenog koda pod nazivom Gophish za isporuku DarkCrystal RAT-a (aka DCRat) i ranije nedokumentovanog trojanca za daljinski pristup nazvanog PowerRAT.

“Kampanja uključuje modularne lance zaraze koji su infekcije zasnovane na Maldocu ili HTML-u i zahtijevaju intervenciju žrtve da bi se pokrenuo lanac infekcije”, rekao je istraživač Cisco Talosa Chetan Raghuprasad u analizi od utorka.

Ciljanje korisnika ruskog govornog područja je procjena izvedena iz jezika koji se koristi u phishing porukama e-pošte, mami sadržaja u malicioznim dokumentima, linkova maskiranih kao Yandex Disk (“disk-yandex[.]ru”) i prikrivenih HTML web stranica. kao VK, društvena mreža koja se uglavnom koristi u zemlji.

Gophish se odnosi na okvir za krađu identiteta otvorenog koda koji omogućava organizacijama da testiraju svoju odbranu od krađe identiteta korištenjem predložaka lakih za korištenje i pokretanjem kampanja baziranih na e-pošti koje se zatim mogu pratiti u skoro realnom vremenu.

Primijećeno je da nepoznati haker koji stoji iza kampanje koristi prednosti alata za slanje phishing poruka svojim metama i na kraju gurne DCRat ili PowerRAT ovisno o korištenom vektoru inicijalnog pristupa: maliciozni dokument Microsoft Word ili HTML koji ugrađuje JavaScript.

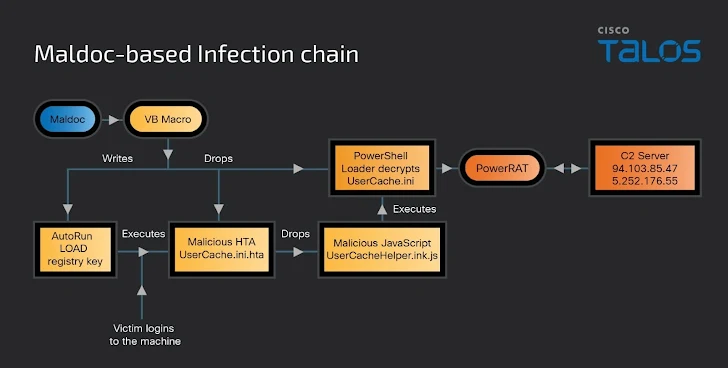

Kada žrtva otvori maldoc i omogući makroe, izvršava se lažni makro Visual Basic (VB) da bi izdvojio datoteku HTML aplikacije (HTA) (“UserCache.ini.hta”) i PowerShell učitavač (“UserCache.ini”).

Makro je odgovoran za konfigurisanje ključa Windows Registry tako da se HTA datoteka automatski pokreće svaki put kada se korisnik prijavi na svoj nalog na uređaju.

HTA fajl, sa svoje strane, ispušta JavaScript datoteku (“UserCacheHelper.lnk.js”) koja je odgovorna za izvršavanje PowerShell Loader-a. JavaScript se izvršava pomoću legitimnog Windows binarnog fajla pod nazivom “cscript.exe.”

“Skripta za učitavanje PowerShell-a koja se maskira kao INI fajl sadrži base64 kodiran blob podataka korisnog opterećenja PowerRAT, koji dekodira i izvršava u žrtvinoj mašinskoj memoriji”, rekao je Raghuprasad.

Maliciozni softver, pored izviđanja sistema, prikuplja serijski broj disk jedinice i povezuje se na udaljene servere koji se nalaze u Rusiji (94.103.85[.]47 ili 5.252.176[.]55) kako bi primio daljnje upute.

“[PowerRAT] ima funkciju izvršavanja drugih PowerShell skripti ili komandi prema uputama [command-and-control] servera, omogućavajući vektoru napada za dalje infekcije na mašini žrtve.”

U slučaju da se ne primi odgovor od servera, PowerRAT dolazi sa funkcijom koja dekodira i izvršava ugrađenu PowerShell skriptu. Nijedan od analiziranih uzoraka do sada nema Base64 kodirane stringove, što ukazuje da je malver u aktivnom razvoju.

Alternativni lanac zaraze koji koristi HTML datoteke ugrađene sa maliciozni JavaScript-om, na sličan način, pokreće proces u više koraka koji dovodi do postavljanja DCRat malvera.

“Kada žrtva klikne na zlonamjerni link u phishing e-poruci, udaljena HTML datoteka koja sadrži maliciozni JavaScript otvara se u pretraživaču mašine žrtve i istovremeno izvršava JavaScript,” napomenuo je Talos. “JavaScript ima Base64 kodiran blob podataka 7-Zip arhive malicioznog SFX RAR izvršnog fajla.”

U arhivskoj datoteci (“vkmessenger.7z”) – koja se preuzima tehnikom koja se zove HTML krijumčarenje – prisutan je još jedan SFX RAR zaštićen lozinkom koji sadrži RAT korisni teret.

Vrijedi napomenuti da je Netskope Threat Labs detaljno objasnio tačan redoslijed infekcije u vezi s kampanjom koja je koristila lažne HTML stranice koje se imitiraju kao TrueConf i VK Messenger za isporuku DCRat-a. Nadalje, korištenje ugniježđene samoraspakirajuće arhive je ranije primijećeno u kampanjama koje su isporučivale SparkRAT.

“SFX RAR izvršni fajl je upakovan sa zlonamernim izvršnim datotekama za učitavanje ili ispuštanje, batch fajlom i dokumentom za mamce u nekim uzorcima,” rekao je Raghuprasad.

“SFX RAR ispušta GOLoader i Excel tabelu za lažni dokument u privremenu mapu aplikacija korisničkog profila žrtve i pokreće GOLoader zajedno s otvaranjem dokumenta za lažiranje.”

Učitavač zasnovan na Golangu je takođe dizajniran da dohvati DCRat binarni tok podataka sa udaljene lokacije preko tvrdo kodiranog URL-a koji ukazuje na sada uklonjeno GitHub spremište i da ga sačuva kao “file.exe” u fascikli na radnoj površini na žrtvinoj mašina.

DCRat je modularni RAT koji može ukrasti osjetljive podatke, snimiti snimke ekrana i pritisaka na tipke i omogućiti daljinski pristup kompromitovanom sistemu i olakšati preuzimanje i izvršenje dodatnih datoteka.

“Uspostavlja postojanost na mašini žrtve kreiranjem nekoliko Windows zadataka koji se izvršavaju u različitim intervalima ili tokom procesa prijave na Windows”, rekao je Talos. “RAT komunicira sa C2 serverom preko URL-a koji je tvrdo kodiran u RAT konfiguracionoj datoteci […] i eksfiltrira osjetljive podatke prikupljene sa žrtvinog stroja.”

Razvoj dolazi nakon što je Cofense upozorio na phishing kampanje koje uključuju maliciozni sadržaj unutar datoteka virtuelnog tvrdog diska (VHD) kao način da se izbjegne otkrivanje od strane Secure Email Gatewaya (SEG) i na kraju distribuira Remcos RAT ili XWorm.

“Haker šalju e-poštu sa .ZIP arhivskim prilozima koji sadrže datoteke virtuelnog tvrdog diska ili ugrađene veze do preuzimanja koji sadrže datoteku virtuelnog tvrdog diska koju žrtva može montirati i pregledavati”, rekao je istraživač sigurnosti Kahng An. “Odatle, žrtva može biti dovedena u zabludu da pokrene zlonamjerni korisni teret.”

Izvor:The Hacker News