Uočena je kampanja malicioznog softvera koja koristi trojanskog konja za daljinski pristup (RAT) nazvanog AsyncRAT, koristeći Python payloads i TryCloudflare tunele za izvođenje stealth napada.

„AsyncRAT je trojanski konj za daljinski pristup koji koristi async/await obrazac za efikasnu, asinkronu komunikaciju“, izjavila je istražiteljka iz Forcepoint X-Labs, Jyotika Singh, u svojoj analizi.

„Omogućava napadačima da kontrolišu zaražene sisteme na sakriven način, iznose podatke i izvršavaju komande, ostajući nevidljivi – što ga čini značajnom cyber prijetnjom.“

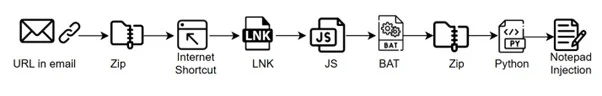

Početna tačka ove višestepene napadne lančane reakcije je phishing e-mail koji sadrži Dropbox URL, a klikom na njega preuzima se ZIP arhiva.

Unutar datoteke nalazi se internet prečica (URL) datoteka, koja služi kao kanal za Windows prečicu (LNK) koja je odgovorna za širenje infekcije, dok se korisniku prikazuje naizgled bezopasni PDF dokument kao mamac.

Specifično, LNK datoteka se preuzima pomoću TryCloudflare URL-a ugrađenog unutar URL datoteke. TryCloudflare je legitimna usluga koju nudi Cloudflare za izlaganje web servera internetu bez otvaranja portova, stvarajući posvećen kanal (npr. poddomen na trycloudflare[.]com) koji proxy promet prema serveru.

LNK datoteka, s druge strane, aktivira PowerShell kako bi izvršio JavaScript kod koji je hostovan na istom mjestu, što potom vodi do batch skripte (BAT) koja preuzima još jednu ZIP arhivu. Novodownloadana ZIP datoteka sadrži Python payload dizajnisan za pokretanje i izvršavanje nekoliko porodica malicioznih softverskih alata, kao što su AsyncRAT, Venom RAT i XWorm.

Vrijedi napomenuti da je prošle godine otkrivena slična varijacija istog sekvencijalnog širenja koja je širenje AsyncRAT-a, GuLoader-a, PureLogs Stealera, Remcos RAT-a, Venom RAT-a i XWorm-a. Takođe je dokumentovao sličan napad koji koristi CVE-2024-38213, sada ispravljenu ranjivost u Windows Mark-of-the-Web (MotW) bypass-u, koji je zabilježen od strane kanadske cyber sigurnosne kompanije Field Effect u novembru 2024.

„Ova AsyncRAT kampanja je ponovo pokazala kako hakeri mogu koristiti legitimne infrastrukture poput Dropbox URL-ova i TryCloudflare-a u svoju korist“, napomenula je Singh. „Payloadi se preuzimaju putem Dropbox URL-ova i privremenih TryCloudflare tunelskih infrastruktura, čime se primaocima oni varaju misleći da su legitimni.“

Ovaj razvoj dolazi zbog povećanja phishing kampanja koje koriste phishing-as-a-service (PhaaS) alate za izvođenje napada na preuzimanje naloga usmjeravanjem korisnika na lažne landing stranice koje imitiraju stranice za prijavu na pouzdane platforme poput Microsoft-a, Google-a, Apple-a i GitHub-a.

Napadi društvenog inženjeringa putem e-mailova takođe su primijećeni, gdje se iskorištavaju kompromitovani računi dobavljača kako bi se prikupili korisnički Microsoft 365 podaci za prijavu, što ukazuje da napadači koriste međusobno povezane lance opskrbe i samo po sebi povjerenje kako bi zaobišli mehanizme autentifikacije putem e-pošte.

Neki od drugih nedavno dokumetnovanih phishing napada u posljednjim sedmicama uključuju:

- Napadi koji ciljaju organizacije u Latinskoj Americi koristeći službene pravne dokumente i račune za distribuciju i izvršavanje SapphireRAT-a

- Napadi koji iskorištavaju legitimne domene, uključujući one koji pripadaju vladinim web stranicama (“.gov”), za hostovanje stranica za prikupljanje Microsoft 365 kredicijalima

- Napadi koji se lažno predstavljaju kao porezne agencije i srodne financijske organizacije kako bi ciljali korisnike u Australiji, Švicarskoj, Ujedinjenom Kraljevstvu i SAD-u za prikupljanje korisničkih podataka, vršenje lažnih uplata i distribuciju malware-a poput AsyncRAT-a, MetaStealer-a, Venom RAT-a, XWorm-a

- Napadi koji koriste lažne Microsoft Active Directory Federation Services (ADFS) stranice za prijavu u cilju prikupljanja kredicijala i MFA kodova za nastavak financijskih napada putem e-pošte

- Napadi koji koriste Cloudflare Workers (workers.dev) za hostovanje generičkih stranica za prikupljanje kredicijala koje imitiraju različite online usluge

- Napadi koji ciljaju njemačke organizacije s implantatom Sliver pod izgovorom ugovora o zapošljavanju

- Napadi koji koriste zero-width joiner i soft hyphen (SHY) znakove za zaobilaženje nekih URL sigurnosnih provjera u phishing e-mailovima

- Napadi koji distribuiraju maliciozne URL-ove koji isporučuju scareware, potencijalno neželjene programe (PUP) i druge lažne stranice kao dio kampanje nazvane ApateWeb

Nedavno istraživanje CloudSEK-a također je pokazalo da je moguće iskoristiti Zendesk infrastrukturu za olakšavanje phishing napada i investicijskih prevara.

„Zendesk omogućava korisnicima da se prijave za besplatnu probnu verziju svoje SaaS platforme, što omogućava registraciju poddomene koja se može iskorištavaju za lažno predstavljanje cilja“, navodi kompanija, dodajući da napadači tada mogu koristiti ove poddomene za slanje phishing e-mailova dodajući ciljeve e-mail adrese kao „korisnike“ u Zendesk portal.

„Zendesk ne provodi provjeru e-mail adresa za pozivanje korisnika. To znači da se bilo koji nasumični račun može dodati kao član. Phishing stranice mogu biti poslane, pod izgovorom tiketa dodeljenih na e-mail adresu.“

Izvor:The Hacker News