Sigurnosni konsultant Troy Hunt, kreator servisa Have I Been Pwned (HIBP), otkrio je da je nasjeo na pametno osmišljen phishing email. Napadač je uspio dobiti pristup njegovom Mailchimp nalogu i ukrasti listu email adresa pretplatnika na njegov newsletter.

Za pohvalu, Hunt je kompromitovane podatke – email i IP adrese te okvirne geolokacijske informacije – dodao u HIBP, kako bi korisnici mogli provjeriti jesu li njihovi podaci uključeni ili se prijaviti za obavijesti u slučaju kompromitacije.

Phishing napad putem Mailchimpa

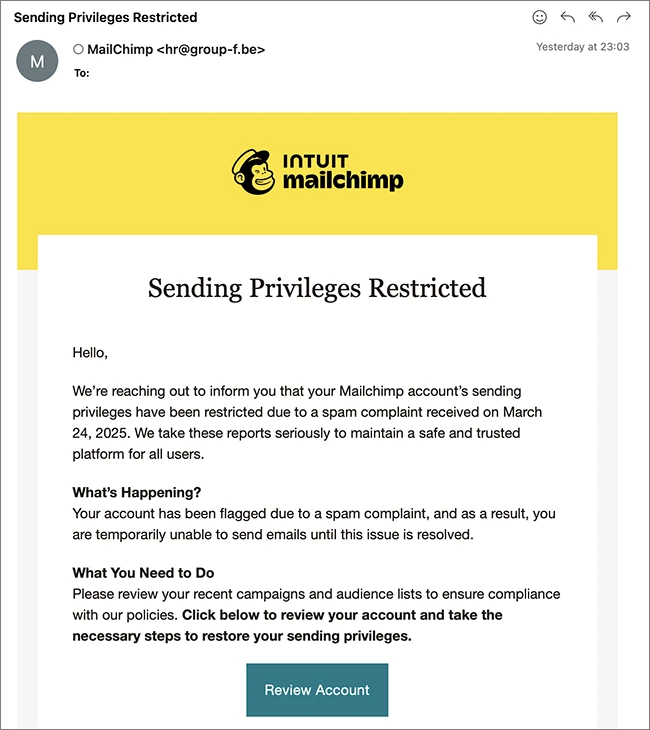

Phishing email, koji su primili i neki članovi Help Net Security tima, koristio je Mailchimpov brending i od primatelja tražio da pregledaju svoju nedavnu aktivnost jer su im „ovlasti za slanje poruka ograničene zbog žalbe na spam.“

The phishing email (Izvor: Help Net Security)

Email nije uključivao ime primatelja, a adresa s koje je poslan ([email protected]) nije izgledala kao da pripada Mailchimpu. Ipak, Hunt je objasnio zašto je pao na prevaru:

- Bio je iscrpljen i patio od jet-laga.

- Outlook na iOS-u, kojeg je koristio za čitanje emaila, nije prikazao punu adresu pošiljaoca, već samo lažirano ime „MailChimp Account Services.“

- Email je sadržavao upravo onaj nivo hitnosti koji je potreban da izazove brzu reakciju.

- Email je poslan na adresu koju koristi za prijavu na Mailchimp.

Nažalost, nije posumnjao ni kada njegov menadžer lozinki, 1Password, nije automatski popunio podatke za prijavu na phishing stranici. „Postoji mnogo servisa na kojima se registrujete s jednom domenom, a zatim se legitimno prijavljujete na drugu, pa me to nije alarmiralo,“ rekao je.

Na kraju, Hunt je istakao problem što Mailchimp ne nudi otporniji oblik dvofaktorske autentifikacije (2FA). Trenutno dostupne opcije su slanje jednokratnog koda (OTP) putem SMS-a ili autentifikacione aplikacije na mobilnom uređaju – a on je taj kod unio na phishing stranicu.

„Nikako ne želim obeshrabriti ljude da koriste 2FA putem OTP-a, ali neka ovo bude lekcija koliko je beskoristan protiv automatizovanog phishing napada koji može jednostavno proslijediti OTP čim se unese,“ naglasio je.

„Korištenje U2F ključa za zaista važne stvari (kao što je moj registrar domena) pokazuje koliko je ovaj oblik autentifikacije vrijedan. Danas se ovaj phishing napad nije mogao dogoditi na tom nalogu, niti na drugim ključnim nalozima koji koriste otpornu drugu autentifikacijsku metodu. Moramo zajedno raditi na tome da organizacije uvedu takva rješenja.“

Poučna situacija

Iako je Hunt gotovo odmah nakon što je unio podatke na phishing stranicu shvatio da nešto nije u redu, prijavio se na zvanični Mailchimp i promijenio lozinku, napadač je već uspio preuzeti njegovu listu pretplatnika. To pokazuje koliko su ovakvi napadi automatizovani i brzi.

Nažalost, online servisi sporo implementiraju zaštitne mjere – u ovom slučaju, kontrole koje bi spriječile replay napade – kako bi se zaštitili od poznatih prijetnji.

Javno priznanje Huntove greške trebalo bi poslužiti kao dokaz da nijedna količina savjeta i treninga ne može učiniti korisnike potpuno otpornima na trikove phishing prevaranata.

Obuka o prepoznavanju phishing napada je važna, ali ključnu ulogu igra i prava tehnologija – kvalitetni email filteri protiv phishinga, bolji korisnički interfejsi i sigurnije 2FA opcije mogu značajno smanjiti rizik od ovakvih napada.

Izvor:Help Net Security