Primijećena je nova kampanja malicioznog neželjenog sadržaja koja postavlja gotovi malver pod nazivom DarkGate .

“Trenutni skok u aktivnosti DarkGate malware-a je vjerojatno posljedica činjenice da je programer malware-a nedavno počeo da iznajmljuje malware ograničenom broju saradnika”, navodi Telekom Security u izvještaju objavljenom prošle sedmice .

Najnoviji izvještaj zasnovan je na nedavnim nalazima istraživača sigurnosti Igala Lytzkija, koji je detaljno opisao “kampanju velikog obima” koja koristi otete poruke e-pošte kako bi prevarila primaoce da preuzmu malware.

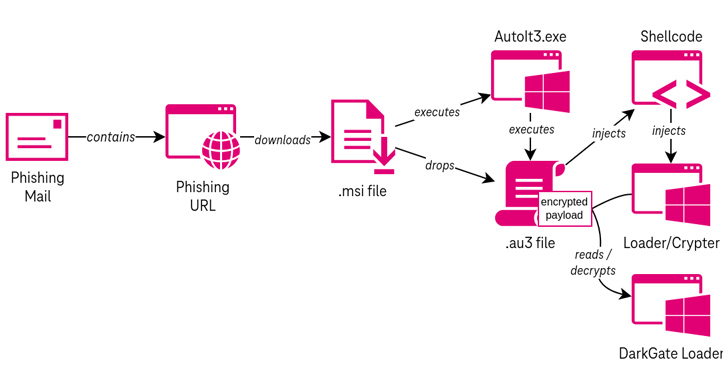

Napad počinje sa phishing URL-om koji, kada se klikne, prolazi kroz sistem usmjeravanja prometa (TDS) kako bi pod određenim uslovima odveo žrtvu do MSI payload-a. Ovo uključuje prisustvo refresh header-a u HTTP odgovoru.

Otvaranje MSI datoteke pokreće proces u više faza koji uključuje AutoIt skriptu za izvršavanje shellcode-a koji djeluje kao kanal za dešifrovanje i pokretanje DarkGate-a putem kriptera (ili loadera).

Konkretno, učitavač je dizajniran da raščlani AutoIt skriptu i izdvoji šifrirani uzorak malware-a.

Alternativne varijacije napada primjećene su korišćenjem Visual Basic skripte umesto MSI datoteke, koja zauzvrat koristi cURL za preuzimanje AutoIt izvršne datoteke i skript datoteke. Tačan način na koji se VB skripta isporučuje trenutno je nepoznat.

DarkGate, koji se uglavnom prodaje na podzemnim forumima od strane hakera po imenu RastaFarEye, dolazi sa mogućnostima izbjegavanja otkrivanja od strane sigurnosnog softvera, postavljanja postojanosti koristeći promjene Windows Registry, eskalacije privilegija i krađe podataka iz web pretraživača i drugog softvera kao što su Discord i FileZilla.

Takođe uspostavlja kontakt sa serverom za komandu i kontrolu (C2) za nabrajanje fajlova, eksfiltraciju podataka, pokretanje rudara kriptovaluta i daljinsko snimanje snimaka ekrana kao i pokretanje drugih komandi.

Malware se nudi kao pretplata koja počinje od 1.000 USD po danu do 15.000 USD mjesečno sve do 100.000 USD godišnje, a autor ga reklamira kao “krajnji alat za pentestere/redteamere” i da ima “karakteristike koje nećete nigdje pronaći.” Zanimljivo je da su i ranije verzije DarkGate-a bile opremljene ransomware modulom.

Phishing napadi su primarni put isporuke za kradljivce, trojance i učitavače malware-a kao što su KrakenKeylogger, QakBot, Raccoon Stealer, SmokeLoader i drugi, pri čemu hakeri neprestano dodaju nove funkcije i poboljšanja kako bi proširili svoje funkcionalnosti.

Prema nedavnom izvještaju koji je objavio HP Wolf Security, e-pošta je ostala glavni vektor za isporuku malware-a do krajnjih tačaka, čineći 79% prijetnji identifikovanih u Q2 2023.

Izvor: The Hacker News