Mandiant je objavio izvještaj M-Trends 2025, koji prikazuje globalne trendove cyber napada zasnovane na njihovom iskustvu u odgovoru na incidente tokom 2024. godine.

Ključni trendovi i uvidi

Tokom 2024. godine, Mandiant je najviše reagovao na incidente u finansijskom sektoru – 17,4%. Ostale često napadane industrije su bile: poslovne i profesionalne usluge (11,1%), visoka tehnologija (10,6%), vlada (9,5%) i zdravstvo (9,3%).

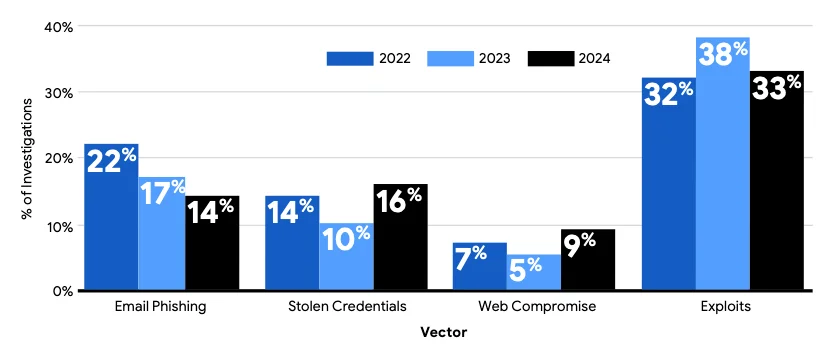

Iskorištavanje ranjivosti i dalje je najčešći početni vektor infekcije (33%), zatim slijede ukradene kredencijale(16%), phishing putem e-maila (14%) i kompromitacija web stranica (9%).

Početni vektor infekcije, 2022-2024 (Izvor: Mandiant)

(U 34% napada iz 2024. godine koje je Mandiant istraživao, nije se moglo utvrditi kako su napadači dobili početni pristup. „Iako brojni faktori mogu doprinijeti nepoznatom vektoru, ovaj značajan procenat ukazuje na moguće nedostatke u mogućnostima logovanja i detekcije u organizacijama“, navodi kompanija.)

Kao i svake godine, napadači koriste različite vrste malvera, ali 2024. godinu je obilježio ponovni porast „info-stealera“ – maliciozne softvera koji kradu informacije – što je doprinijelo povećanju korištenja ukradenih kredencijale za početni pristup.

Najčešće iskorištavane ranjivosti bile su u sigurnosnim uređajima na rubu mreže (firewalli, VPN-ovi, rješenja za kontrolu mrežnog pristupa itd.) od proizvođača poput Palo Alto Networks, Ivanti i Fortinet.

Još jedna zanimljiva pojava prošle godine bio je porast prijetnje iznutra kao početnog vektora infekcije, potaknuta talasom sjevernokorejskih IT radnika koji su dobijali zaposlenje pod lažnim identitetom i koristili pristup mreži kompanije za daljnje kompromitacije i ucjene.

Kod napada povezanih s ransomware-om, najčešći početni vektor infekcije bio je „brute-force“ napad (špricanje lozinki, korištenje podrazumijevanih vjerodajnica, pokušaji prijava preko RDP-a u velikom broju) – 26%, zatim ukradene kredencijale (21%), iskorištavanje ranjivosti (21%), prethodni kompromis (15%) i kompromitacija putem treće strane (10%).

Cloud resursi organizacija najčešće su bili kompromitovani putem phishinga e-mailom (39%) i ukradenih kredencijala (35%).

„Tokom 2024. godine, Mandiant je reagovao na veći broj povreda koje su uključivale cloud nego ikada prije. U analiziranim incidentima, tri glavne teme su doprinijele uspjehu prijetnji u tim okruženjima: identitetska rješenja bez dovoljno sigurnosnih kontrola; nepravilno osigurane integracije na lokalnoj infrastrukturi; i loša vidljivost proširene cloud napadne površine,“ navodi kompanija.

„Kada se sve uzme u obzir, ovi faktori ukazuju na potrebu za sigurnosnim pristupom koji premošćuje jaz između lokalne infrastrukture i cloud-a, uz razumijevanje da cloud nije izolovan, već dio međusobno povezanog ekosistema koji zahtijeva proaktivnu i integrisanu odbranu.“

Mandiant je takođe naglasio da njihovi “red team” timovi često pronalaze osjetljive podatke u javno dostupnim repozitorijima, što znači da to mogu uraditi i napadači.

„Mrežne dijeljene mape, SharePoint stranice, Jira instance, Confluence prostori i GitHub repozitoriji često sadrže mnoštvo vrijednih informacija (npr. kredencijali, privatni ključevi, finansijski dokumenti, lični identifikacijski podaci (PII), i intelektualno vlasništvo). Ovi podaci, koji su obično dostupni zaposlenicima sa standardnim privilegijama, predstavljaju značajan sigurnosni rizik koji mnoge organizacije ne prepoznaju,“ dodali su.

Savjeti za organizacije i odbrambeni timovi

Na osnovu izvještaja, Mandiant je izdvojio sljedeće ključne sigurnosne preporuke:

- Implementirajte višefaktorsku autentifikaciju (MFA) usklađenu s FIDO2 standardima: kako biste spriječili napade putem ukradenih kredencijala

- Provjerite i osigurajte infrastrukturu izloženu internetu: kako biste spriječili brute-force napade, posebno one usmjerene na VPN-ove i RDP interfejse koji koriste podrazumijevane ili slabe lozinke

- Blokirajte skripte na krajnjim uređajima i primijenite filtriranje sadržaja: za smanjenje rizika od web kompromitacija poput SEO trovanja i malicioznih oglasa

- Provedite stroge politike protiv pohranjivanja kredencijala u browsers: kako biste smanjili izloženost malverima za krađu informacija

- Redovno ažurirajte sve sisteme i softver: kako biste minimizirali period ranjivosti novootkrivenih propusta

- Otkrivajte i spriječite prijetnje iznutra, uključujući lažno zapošljavanje: kroz rigoroznu provjeru podataka, dodatne mjere u procesu zapošljavanja i nadzor nakon zaposlenja

- Koristite segmentaciju mreže i nadzirite lateralno kretanje napadača

- Uložite u interne mogućnosti detekcije i logovanja: kako biste smanjili vrijeme zadržavanja napadača i zavisnost od eksternih upozorenja

- Nadzirite aktivnosti identiteta i pristupa u cloudu: kako biste spriječili iskorištavanje SSO sistema

- Primjenjujte obavještajne podatke o prijetnjama za prioritizaciju odbrane na osnovu uobičajenih tehnika napadača: kako biste uskladili odbranu s MITRE ATT&CK tehnikama poput izvršavanja komandi i skripti (T1059) i enkripcije podataka radi nanošenja štete (T1486)

Izvor:Help Net Security