Sofisticirana Android bankarska trojanska kampanja koja koristi malicioznu aplikaciju za upravljanje datotekama prikupila je preko 220.000 preuzimanja na Google Play Store prije nego što je uklonjena.

Nazvan Anatsa (također poznat kao TeaBot), maliciozni softver cilja globalne finansijske institucije kroz proces infekcije u više faza. On primenjuje lažne prekrivače za prijavu i zloupotrebljava usluge pristupačnosti da bi ukrao akreditive i izvršio neovlaštene transakcije.

Anatsin napadni lanac

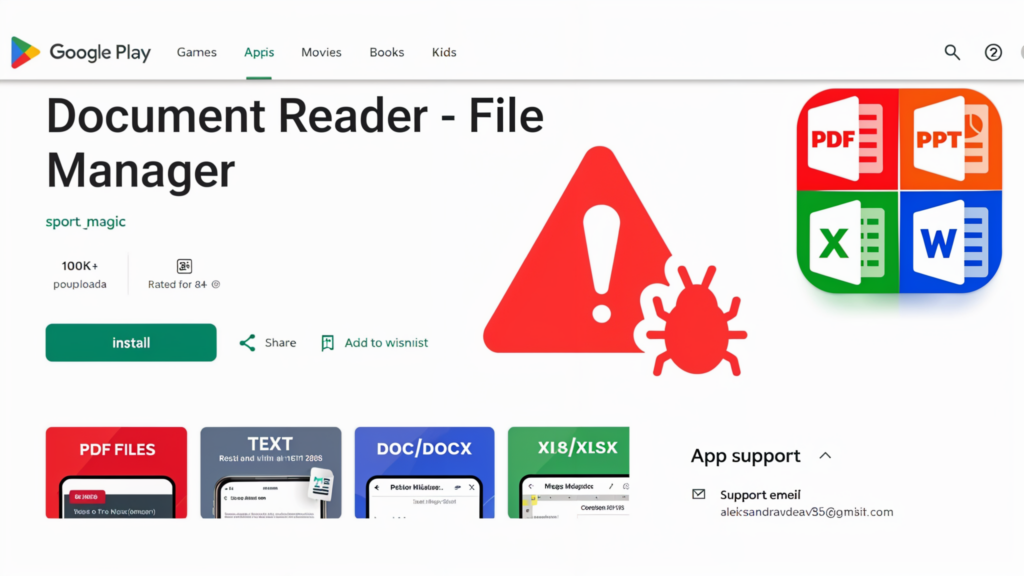

Prema Zscaler ThreatLabz objavi objavljenoj na X-u, maliciozna aplikacija, prerušena u „Upravitelj datoteka i čitač dokumenata“, funkcionisala je kao dropper, naizgled benigna aplikacija koja preuzima i instalira dodatne korisne podatke sa udaljenih servera.

Aplikacija je podstakla korisnike da preuzmu lažno “ažuriranje” koje se maskira kao neophodan dodatak nakon instalacije. Ovo ažuriranje, koje se nalazi na GitHub repozitorijumima, sadržavalo je bankarski trojanac Anatsa.

Anatsa koristi izvršavanje koda zasnovano na refleksiji za dinamičko učitavanje malicioznih datoteka Dalvik Executable (DEX), koje izbjegavaju alate za statičku analizu dešifrovanjem korisnih podataka samo u vrijeme izvođenja.

Maliciozni softver obavlja anti-emulacijske provjere kako bi otkrio okruženja u zaštićenom okruženju, odgađajući malicioznu aktivnost dok ne potvrdi originalan uređaj. Kada je aktivan, traži kritična dopuštenja, uključujući:

- Usluge pristupačnosti: Za evidentiranje pritisaka na tipke , presretanje SMS poruka i upravljanje sadržajem ekrana.

- SMS pristup: Za zaobilaženje mehanizama dvofaktorske autentifikacije (2FA).

Trojanac zatim uspostavlja komunikaciju sa serverima za komandu i kontrolu (C2) , prenoseći metapodatke uređaja i primajući ciljane profile bankarskih aplikacija.

Za svaku otkrivenu finansijsku aplikaciju (npr. PayPal, HSBC, Santander), Anatsa ubrizgava lažnu prijavu, hvatajući kredencijale direktno od korisnika koji ništa ne sumnjaju.

Anatsina najnovija kampanja prvenstveno je ciljala korisnike u Evropi, uključujući Slovačku, Sloveniju i Češku, iako njena infrastruktura podržava širenje u SAD, Južnoj Koreji i Singapuru.

Ciljna lista malicioznog softvera obuhvata preko 600 aplikacija za bankarstvo i kriptovalute, omogućavajući hakerima da sprovode prevaru na uređaju (ODF) pokretanjem neovlaštenih prijenosa putem automatizovanih transakcionih sistema (ATS).

Ublažavanja

Da bi umanjili rizike, korisnici bi trebali:

- Izbjegnu bočno učitavanje: Onemogućite “Instaliraj iz nepoznatih izvora” u postavkama uređaja.

- Provjera dopuštenja aplikacije: Opozovite pristupačnost i SMS pristup za aplikacije koje nisu bitne.

- Nadgledajte ažuriranja: Zakonite aplikacije ažurirate putem službenih trgovina, a ne putem veza trećih strana.

Anatsa kampanja naglašava stalne nedostatke u sigurnosti trgovine aplikacijama, posebno u pogledu odgođenih napada na teret.

Izvor: CyberSecurityNews