Hakeri koriste prednosti Android WebAPK tehnologije kako bi prevarili nesuđene korisnike da instaliraju maliciozne web aplikacije na Android telefone koje su dizajnirane da hvataju osjetljive lične podatke.

“Napad je započeo tako što su žrtve primale SMS poruke koje sugerišu potrebu za ažuriranjem aplikacije za mobilno bankarstvo” rekli su istraživači iz CSIRT KNF-a u analizi objavljenoj prošle sedmice. “Veza sadržana u poruci dovela je do stranice koja je koristila WebAPK tehnologiju za instaliranje maliciozne aplikacije na uređaj žrtve.”

Aplikacija oponaša PKO Bank Polski, multinacionalnu kompaniju za bankarske i finansijske usluge sa sjedištem u Varšavi. Detalje kampanje prva je podijelila poljska firma za kibernetičku bezbjednost RIFFSEC.

WebAPK omogućava korisnicima da instaliraju progresivne web aplikacije (PWA) na svoj početni ekran na Android uređajima bez potrebe da koriste Google Play Store.

“Kada korisnik instalira PWA iz Google Chrome-a i koristi se WebAPK, server za kovanje “kuje” pakete i potpisuje APK za PWA” objašnjava Google u svojoj dokumentaciji.

“Taj proces traje, ali kada je APK spreman, pretraživač tiho instalira tu aplikaciju na korisnikov uređaj. Pošto su pouzdani provajderi (Play Services ili Samsung) potpisali APK, telefon ga instalira bez onemogućavanja sigurnosti, kao i kod bilo koje aplikacije koja dolazi iz trgovine. Nema potrebe za latelarnim učitavanjem aplikacije.”

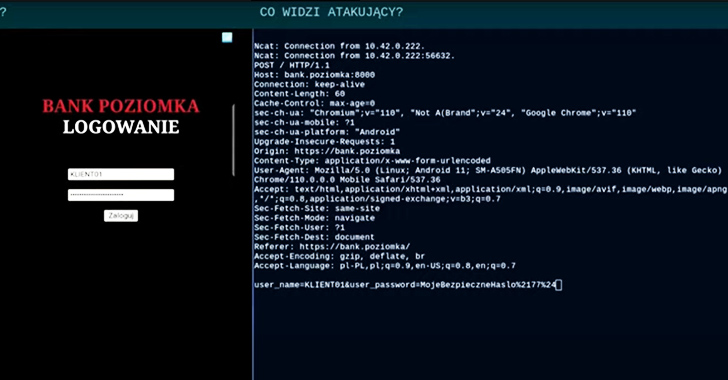

Jednom instalirana, lažna bankarska aplikacija (“org.chromium.webapk.a798467883c056fed_v2”) poziva korisnike da unesu svoje kredencijale i dvofaktorske tokene za autentifikaciju (2FA), što efektivno rezultuju njihovom krađom.

“Jedan od izazova u suprotstavljanju takvim napadima je činjenica da WebAPK aplikacije generišu različite nazive paketa i kontrolne sume na svakom uređaju” rekao je CSIRT KNF. “Dinamički ih gradi Chrome motor, što otežava korištenje ovih podataka kao indikatora kompromisa (IoC).”

Da biste se suprotstavili takvim pretnjama, preporučuje se blokiranje web stranica koje koriste WebAPK mehanizam za izvođenje phishing napada.

Razvoj dolazi kada je Resecurity otkrio da kibernetički kriminalci sve više koriste specijalizovane alate za lažiranje uređaja za Android koji se prodaju na dark web-u u pokušaju da se lažno predstavljaju za kompromitovane vlasnike računa i zaobiđu kontrole protiv prevara.

Alati za zaštitu od otkrivanja, uključujući Enclave Service i MacFly, sposobni su za lažiranje otisaka prstiju mobilnih uređaja i drugih softverskih i mrežnih parametara koje analiziraju sistemi za borbu protiv prevare, pri čemu hakeri takođe koriste slabe kontrole prevare za obavljanje neovlaštenih transakcija putem pametnih telefona koristeći bankarski maliciozni softver kao što je kao TimpDoor i klijent.

“Kibernetički kriminalci koriste ove alate za pristup kompromitovanim nalozima i lažno predstavljanje legitimnih kupaca iskorištavanjem ukradenih datoteka kolačića, lažnim predstavljanjem hiper-granularnih identifikatora uređaja i korištenjem jedinstvenih mrežnih postavki žrtava prevare” rekla je kompanija za kibernetičku bezbjednost.

Izvor: The Hacker News