Dvije kritične ranjivosti pronađene su u softveru Aviatrix Controller, ključnom alatu za umrežavanje definisano softverskim putem (SDN) koji omogućava povezivost u cloud-u između različitih dobavljača i regija.

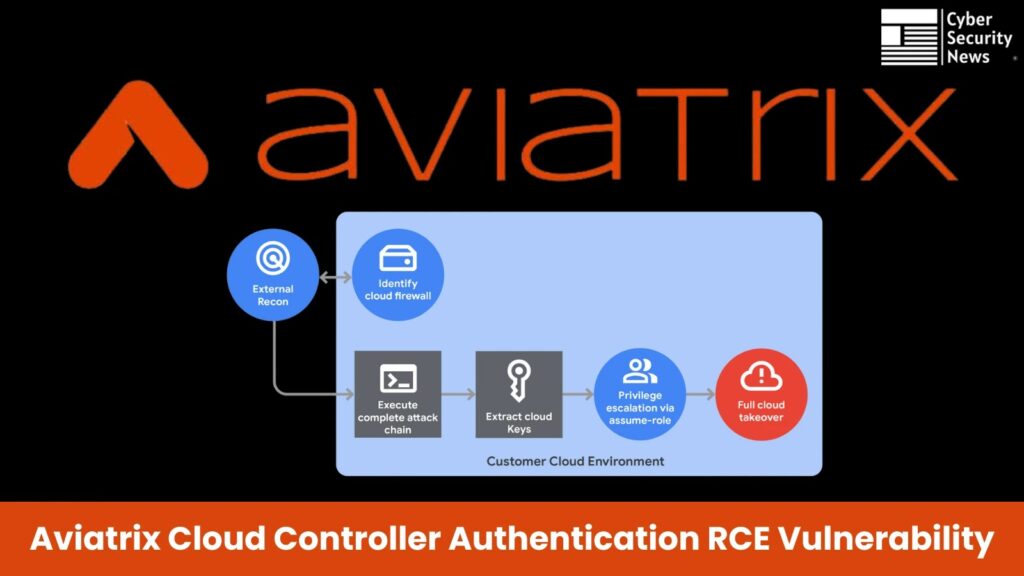

Ove ranjivosti omogućavaju napadačima da zaobiđu mehanizme provjere autentičnosti i izvršavaju kod na daljinu sa privilegijama “root korisnika”, što potencijalno ugrožava čitavu infrastrukturu u cloud-u.

Ukratko, ove ranjivosti, označene kao CVE-2025-2171 i CVE-2025-2172, omogućile su napadačima da zaobiđu administratorsku provjeru autentičnosti i izvrše komande na daljinu. Napadači su uspjeli dobiti pristup sa “root” privilegijama koristeći ranjivost ubacivanja komandi (command injection) u funkciju za otpremanje datoteka, manipulacijom naziva datoteka ubacivanjem posebnih znakova. Uspješnim iskorištavanjem ovih slabosti, napadači su mogli steći centralizovanu kontrolu nad mrežnim prolazima u cloud-u (cloud gateways) i API-jima, što je moglo dovesti do potpune kompromitacije okruženja u cloud-u. Aviatrix je izdao sigurnosne zakrpe za verzije 8.0.0, 7.2.5090 i 7.1.4208, kojima se otklanjaju problemi u verzijama kontrolera 7.2.5012 i starijim.

Kritične ranjivosti Aviatrix Controller-a

Istraživači sigurnosti iz kompanije Mandiant objavili su informacije o sigurnosnim propustima, praćenim oznakama CVE-2025-2171 i CVE-2025-2172, koji pogađaju Aviatrix Controller verzije 7.2.5012 i ranije. CVE-2025-2171 se odnosi na ranjivost zaobilaženja administratorske provjere autentičnosti, dok se CVE-2025-2172 tiče ubacivanja komandi nakon uspješne provjere autentičnosti.

Tokom jednog angažmana za testiranje prodora (red teaming), istraživači Mandiant-a su otkrili da se ranjivost zaobilaženja provjere autentičnosti može iskoristiti putem slabog mehanizma za poništavanje lozinke. Sistem je generisao šestocifrene token-e za poništavanje lozinki u rasponu od 111.111 do 999.999, što je stvorilo samo 888.888 jedinstvenih kombinacija sa rokom važenja od 15 minuta. Istraživači su uspješno uspjeli provaliti administratorski nalog nakon 16 sati i 23 minuta neprekidnih pokušaja.

Arhitektura Aviatrix Controller-a sastoji se od Python 3.10 koda pakovanog pomoću PyInstaller-a, kojim upravlja PHP front-end koji obrađuje HTTP zahtjeve. Kada korisnici pokušaju pristupiti sistemu, on izvršava komande slične sljedećim: `php /var/www/Aviatrix/Aviatrix.php`.

Nakon dobijanja početnog pristupa, istraživači su identifikovali ranjivost ubacivanja komandi u funkcionalnosti za otpremanje datoteka. Funkcija `upload_file()` sistema omogućila je napadačima da kontrolišu dijelove naziva datoteka, uključujući tabulatore (tab characters), koji su se mogli iskoristiti za ubacivanje argumenata komandne linije. Ranjivost je iskoristila funkciju `shlex.split()`, koju sistem koristi za tokenizaciju komandnih nizova. Otpremanjem datoteka sa posebno kreiranim nazivima koji sadrže tabulatore, napadači su mogli ubaciti dodatne argumente u komande. Na primjer, naziv datoteke poput `foobar.foo{TAB}–bar{TAB}–baz` bi bio tokenizovan kao odvojeni argumenti komande.

Istraživači su demonstrirali eksploataciju ciljajući funkciju instalacije CA certifikata uslužnog programa Proxy Admin, koja je koristila `cp` komandu za kopiranje otpremljenih datoteka. Kroz pažljivo ubacivanje argumenata, prepisali su `/etc/crontab` malicioznim sadržajem, postižući trajni root pristup.

| CVE | Zahvaćeni proizvodi | Uticaj | Preduslovi za eksploataciju |

| :———- | :———————————————— | :————————————————————————- | :————————————————————————————————— |

| CVE-2025-2171 | Aviatrix Controller verzije 7.2.5012 i ranije | Zaobilaženje administratorske provjere autentičnosti, omogućavajući neovlašteni administrativni pristup | Mrežni pristup interfejsu Aviatrix Controller-a, mogućnost pokretanja procesa poništavanja lozinke |

| CVE-2025-2172 | Aviatrix Controller verzije 7.2.5012 i ranije | Ubacivanje komandi nakon provjere autentičnosti, vodeći do izvršavanja koda na daljinu sa root privilegijama | Važeći administratorski akreditivi (dobijeni putem CVE-2025-2171), pristup funkcionalnosti za otpremanje datoteka |

Kompromitovanje infrastrukture u cloud-u

Uspješno iskorištavanje ranjivosti omogućilo je napadačima da steknu root pristup Aviatrix Controller-u, koji služi kao centralizovana komponenta za upravljanje mrežnim prolazima i API-jima u cloud-u kod više dobavljača. Sa te pozicije, istraživači su mogli postaviti upite endpoint-u AWS IMDSv2 kako bi dobili privremene akreditive u cloud-u i izvršili preuzimanje uloge (role assumption) radi ostvarivanja šireg pristupa cloud-u.

Ovaj lanac napada pokazuje kako kompromitovanje Aviatrix Controller-a može dovesti do potpune kompromitacije okruženja u cloud-u, budući da kontroler održava privilegovani pristup implementiranim mrežnim prolazima i API-jima u cloud-u kod različitih dobavljača i regija. Aviatrix je objavio sigurnosne zakrpe 31. marta 2025. godine za verzije 8.0.0, 7.2.5090 i 7.1.4208, kojima se otklanjaju ranjivosti u verzijama kontrolera 7.2.5012 i starijim. Organizacije koje koriste zahvaćene verzije trebale bi hitno nadograditi na zakrpljena izdanja kako bi spriječile potencijalnu kompromitaciju svoje infrastrukture u cloud-u.