Više od 140.000 phishing web stranica je pronađeno povezanih s platformom phishing-as-a-service (PhaaS) pod nazivom Sniper Dz tokom prošle godine, što ukazuje da je koristi veliki broj cyber kriminalaca za krađu akreditiva.

“Za potencijalne phishere, Sniper Dz nudi online admin panel sa katalogom stranica za krađu identiteta”, rekli su istraživači Palo Alto Networks Unit 42 Shehroze Farooqi, Howard Tong i Alex Starov u tehničkom izvještaju.

“Phisheri mogu ili ugostiti ove phishing stranice na infrastrukturi u vlasništvu Sniper Dz-a ili preuzeti Sniper Dz phishing šablone za hostovanje na vlastitim serverima.”

Možda ono što ga čini još unosnijim je to što se ove usluge pružaju besplatno. Uz to, akredative prikupljene korištenjem phishing lokacija takođe se eksfiltriraju do operatera PhaaS platforme, tehnike koju Microsoft naziva dvostrukom krađom .

PhaaS platforme su postale sve češći način da pretnji hakera uđu u svijet cyber kriminala, omogućavajući čak i onima s malo tehničke stručnosti da pokrenu phishing napade u velikim razmjerima.

Takvi kompleti za krađu identiteta mogu se kupiti na Telegramu , s namjenskim kanalima i grupama koje služe za svaki aspekt lanca napada, od usluga hostinga do slanja phishing poruka.

Sniper Dz nije izuzetak po tome što hakeri upravljaju Telegram kanalom sa preko 7.170 pretplatnika od 1. oktobra 2024. Kanal je kreiran 25. maja 2020. godine.

Zanimljivo je da su dan nakon što je izvještaj jedinice 42 objavljen uživo, ljudi koji stoje iza kanala omogućili opciju automatskog brisanja za automatsko brisanje svih postova nakon mjesec dana. Ovo vjerovatno sugeriše pokušaj da se prikriju tragovi njihove aktivnosti, iako su ranije poruke ostale netaknute u historiji ćaskanja.

PhaaS platforma je dostupna na Clearnetu i zahtijeva registraciju računa kako biste “dobili svoje alate za prevare i hakiranje”, prema početnoj stranici web stranice.

Video postavljen na Vimeo u januaru 2021. pokazuje da usluga nudi gotove šablone za prevare za različite internet stranice kao što su X, Facebook, Instagram, Skype, Yahoo, Netflix, Steam, Snapchat i PayPal na engleskom, arapskom i francuskom jezicima. Video do danas ima više od 67.000 pregleda.

Hacker News je takođe identifikovao video tutoriale postavljene na YouTube koji gledaoce vode kroz različite korake potrebne za preuzimanje šablona sa Sniper Dz-a i postavljanje lažnih odredišnih stranica za PUBG i Free Fire na legitimnim platformama kao što je Google Blogger.

Međutim, nije jasno da li imaju ikakve veze sa programerima Sniper Dz-a ili su samo korisnici usluge.

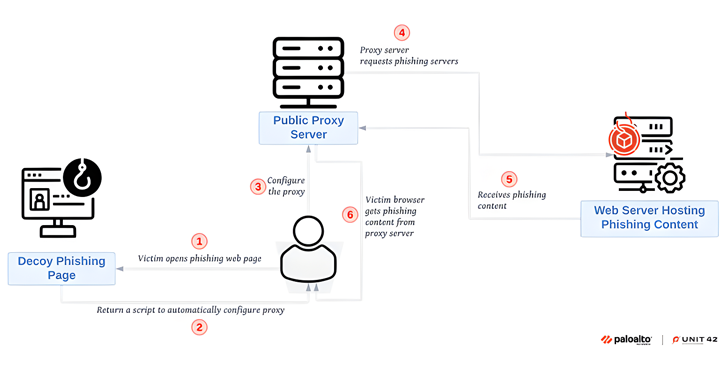

Sniper Dz dolazi sa mogućnošću da hostuje phishing stranice na vlastitoj infrastrukturi i pruža prilagođene veze koje upućuju na te stranice. Ove stranice su tada skrivene iza legitimnog proxy servera (proxymesh[.]com) kako bi se spriječilo otkrivanje.

“Grupa koja stoji iza Sniper Dz-a konfiguriše ovaj proxy server da automatski učitava phishing sadržaj sa svog servera bez direktne komunikacije”, rekli su istraživači.

“Ova tehnika može pomoći Sniper Dz-u da zaštiti svoje pozadinske servere, budući da će pretraživač žrtve ili sigurnosni pretraživač vidjeti da je proxy server odgovoran za učitavanje phishing korisnog sadržaja.”

Druga opcija za sajber kriminalce je da preuzmu šablone stranica za krađu identiteta van mreže kao HTML datoteke i da ih hostuju na sopstvenim serverima. Nadalje, Sniper Dz nudi dodatne alate za pretvaranje phishing predložaka u Blogger format koji bi potom mogao biti hostovan na Blogspot domenima.

Ukradeni akreditivi se na kraju prikazuju na admin panelu kojem se može pristupiti prijavom na Clearnet stranicu. Jedinica 42 je saopštila da je primijetila porast aktivnosti phishinga koristeći Sniper Dz, prvenstveno ciljajući na korisnike weba u SAD-u, počevši od jula 2024.

“Sniper Dz phishing stranice eksfiltriraju vjerodajnice žrtava i prate ih kroz centraliziranu infrastrukturu”, rekli su istraživači. “Ovo bi moglo pomoći Sniper Dz-u da prikupi akredative žrtve koje su ukrali phisheri koji koriste njihovu PhaaS platformu.”

Razvoj dolazi kada je Cisco Talos otkrio da napadači zloupotrebljavaju web stranice povezane sa pozadinskom SMTP infrastrukturom, kao što su stranice obrasca za kreiranje naloga i druge koje pokreću e-poštu nazad korisniku, kako bi zaobišli filtere za neželjenu poštu i distribuirali phishing e-poruke.

Ovi napadi iskorištavaju lošu provjeru valjanosti unosa i sanitizaciju koji preovladavaju na ovim web obrascima kako bi uključili maliciozne veze i tekst. Druge kampanje provode napade punjenja akredativa na mail servere legitimnih organizacija kako bi dobili pristup nalozima e-pošte i poslali neželjenu poštu.

“Mnoge web stranice omogućavaju korisnicima da se prijave za račun i prijave za pristup određenim funkcijama ili sadržaju”, rekao je Talos istraživač Jaeson Schultz . “Obično, nakon uspješne registracije korisnika, korisniku se vraća e-mail kako bi potvrdio račun.”

“U ovom slučaju, pošiljaoci neželjene pošte preopteretili su polje imena tekstom i vezom, koja nažalost nije potvrđena niti na bilo koji način dezinficirana. Rezultirajući e-mail koji se vraća žrtvi sadrži link spamera.”

Takođe prati otkriće nove phishing kampanje e-pošte koja koristi naizgled bezopasan dokument Microsoft Excela za propagiranje varijante Remcos RAT -a bez datoteka korištenjem poznatog sigurnosnog propusta ( CVE-2017-0199 ).

“Nakon otvaranja [Excel] datoteke, OLE objekti se koriste za pokretanje preuzimanja i izvršavanja maliciozni HTA aplikacije,” rekao je istraživač Trellixa Trishaan Kalra . “Ova HTA aplikacija naknadno pokreće lanac PowerShell komandi koje kulminiraju ubrizgavanjem Remcos RAT-a bez fajla u legitiman Windows proces.”

Izvor:The Hacker News