Hakeri su uočeni kako isporučuju malver koristeći Binance-ove Smart Chain (BSC) ugovore u onome što je opisano kao “sljedeći nivo neprobojnog hostinga”.

Kampanja, otkrivena prije dva mjeseca, dobila je kodni naziv EtherHiding od strane Guardio Labs.

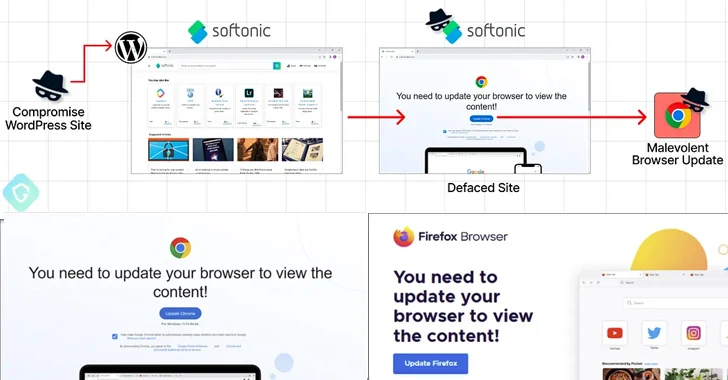

Novi zaokret označava najnoviju iteraciju u tekućoj kampanji malvera koja koristi kompromitovane WordPress stranice kako bi nesuđenim posjetiteljima dali lažno upozorenje da ažuriraju svoje preglednike prije nego što im se pristupi, što na kraju dovodi do implementacije malvera za krađu informacija kao što su Amadey, Lumma, ili RedLine.

“Dok je njihov početni metod hostovanja koda na zloupotrijebljenim Cloudflare Worker hostovima uklonjen, oni su se brzo okrenuli da iskoriste prednosti decentralizirane, anonimne i javne prirode blockchaina”, rekli su istraživači sigurnosti Nati Tal i Oleg Zaytsev.

“Ovu kampanju je teže nego ikada otkriti i ukloniti.”

Nije iznenađenje da su hakeri ciljali WordPress stranice putem oba zlonamjerna dodatka, kao i da su iskoristili prednosti javno objavljenih sigurnosnih nedostataka u popularnim dodacima za probijanje web stranica. Ovo daje mogućnost potpune otmice zaraženih web stranica po želji.

U najnovijem nizu napada, zaražene stranice su ubrizgane sa zamagljenim Javascriptom dizajniranim za upite BNB Smart Chain kreiranjem pametnog ugovora sa blockchain adresom koju kontroliše haker.

Cilj je dohvatiti skriptu druge faze koja, zauzvrat, preuzima payload treće faze sa servera za komandu i kontrolu (C2) koji bi poslužio obmanjujućim obavještenjima o ažuriranju pretraživača.

Ako žrtva klikne dugme za ažuriranje na lažnom preklapanju, preusmjerava se na preuzimanje zlonamjernog izvršnog fajla sa Dropbox-a ili drugih legitimnih usluga za hosting datoteka.

Iako su adresa i povezani ugovor označeni kao korišteni u phishing šemi, posljedica njegovog hostovanja na decentralizovanoj usluzi znači da trenutno ne postoji način da se interveniše i poremeti lanac napada.

„Pošto ovo nije adresa koja se koristi u bilo kojoj finansijskoj ili drugoj aktivnosti na koju se žrtve mogu namamiti da prenesu sredstva ili bilo koju drugu vrstu intelektualne svojine – posjetioci kompromitovanih WordPress sajtova nemaju pojma šta se dešava ispod haube“, objasnili su istraživači.

“Ovaj ugovor, označen kao lažan, zlonamjeran ili šta već, još uvijek je na mreži i isporučuje zlonamjerni teret.”

Sekoia, koja je objavila dodatne detalje o široj kampanji nazvanoj ClearFake, opisala ju je kao “JavaScript okvir postavljen na kompromitovane web stranice kako bi isporučio daljnji zlonamjerni softver koristeći drive-by tehniku preuzimanja.”

Prema francuskoj firmi za kibernetičku sigurnost uočeni su lanci napada koji dovode do postavljanja učitavača malvera koji se nazivaju IDAT Loader i HijackLoader, koji djeluje kao lansirna platforma za nekoliko kradljivaca robe i trojanaca kao što su DanaBot, Lumma, Raccoon, RedLine, Remcos, SystemBC i Vidar.

“Na osnovu sličnosti koda između IDAT Loader-a i HijackLoader-a, i s obzirom na preklapanje u infrastrukturi C2, […] ista grupa hakera upravlja sa oba učitavača,” kaže se, napominjujući da postoje taktička preklapanja ClearFake i SocGholish, što podiže mogućnost da dvije porodice malvera vjerovatno održava jedan haker.

SocGholish, također nazvan FakeUpdates, odnosi se na stalnu prijetnju koja uključuje varanje korisnika da preuzmu malver zasnovan na JavaScriptu pod krinkom ažuriranja web pretraživača.

S obzirom da su dodaci postali značajna površina za napad za WordPress, preporučuje se da se korisnici koji se oslanjaju na sistem za upravljanje sadržajem (CMS) pridržavaju najboljih sigurnosnih praksi i održavaju svoje sisteme ažurnim s najnovijim zakrpama, uklanjaju neželjene administratorske korisnike i nametnu jake lozinke.

Izvor: The Hacker News