Kineski haker poznat kao Camaro Dragon je primijećen kako koristi novi soj malicioznog softvera koji se sam širi kroz kompromitovane USB diskove.

“Dok su njihov primarni fokus tradicionalno bile zemlje jugoistočne Azije, ovo najnovije otkriće otkriva njihov globalni doseg i naglašava alarmantnu ulogu USB diskova u širenju malicioznog softvera” navodi Check Point u novom istraživanju objavljenom za The Hacker News.

Kompanija za kibernetičku bezbjednost, koja je pronašla dokaze o infekcijama USB malicioznim softverom u Mjanmaru, Južnoj Koreji, Velikoj Britaniji, Indiji i Rusiji, rekla je da su nalazi rezultat kibernetičkih incidenta koji je istražila u neimenovanoj evropskoj bolnici početkom 2023. godine.

Istraga je otkrila da entitet nije bio direktno na meti protivnika, već je pretrpio proboj preko USB diska zaposlenog, koji se zarazio kada je bio priključen na kompjuter kolege na konferenciji u Aziji.

“Slijedom toga, po povratku u zdravstvenu ustanovu u Evropi, zaposlenik je nehotice unio zaraženi USB disk, što je dovelo do širenja zaraze na računarske sisteme bolnice” navode iz kompanije.

Camaro Dragon dijeli taktičke sličnosti sa klasterima aktivnosti praćenih kao Mustang Panda i LuminousMoth, sa protivničkom ekipom koja je nedavno povezana s Go baziranim backdoor-om pod nazivom TinyNote i malicioznim implantom firmware-a rutera pod nazivom HorseShell.

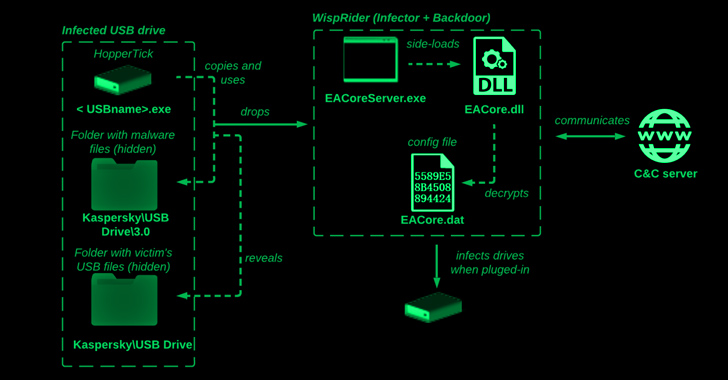

Najnoviji lanac infekcije sastoji se od Delphi pokretača poznatog kao HopperTick koji se širi preko USB diskova i njegovog primarnog payload-a nazvanog WispRider, koji je odgovoran za inficiranje uređaja kada su spojeni na mašinu.

“Kada se benigni USB fleš disk umetne u zaraženi računar, maliciozni softver detektuje novi uređaj umetnut u računar i manipuliše njegovim datotekama, stvarajući nekoliko skrivenih fascikli u korijenu flash diska” rekli su istraživači Check Point-a.

WispRider, osim što inficira trenutni host, ako već nije, ima zadatak da komunicira sa udaljenim serverom, kompromituje sve novo povezane USB uređaje, izvršava proizvoljne komande i izvršava operacije sa datotekama.

Odabrane varijante WispRider-a takođe funkcionišu kao backdoor sa mogućnostima zaobilaženja indonezijskog antivirusnog rešenja zvanog Smadav, kao i pribjegavanja lateralnom učitavanju DLL-a korištenjem komponenti iz sigurnosnog softvera kao što je G-DATA Total Security.

Još jedan payload nakon eksploatacije koji se isporučuje uz WispRider je modul za krađu koji se naziva monitor diska (HPCustPartUI.dll) koji postavlja datoteke s unaprijed definisanim ekstenzijama (tj. docx, mp3, wav, m4a, wma, aac, cda i mid) za eksfiltraciju.

Ovo nije prvi put da su kineski hakeri primijećeni kako koriste prednost USB uređaja kao vektora infekcije kako bi dosegli okruženja koja su daleko izvan okvira njihovih primarnih interesa.

U novembru 2022. godine Mandiant u vlasništvu Google-a pripisao je UNC4191, hakeru sa sumnjivim kineskim nexusom, niz špijunskih napada na Filipinima koji dovode do distribucije malicioznog softvera kao što su MISTCLOAK, DARKDEW i BLUEHAZE.

Naknadni izvještaj Trend Micro-a u martu 2023. godine otkrio je preklapanja između UNC4191 i Mustang Pande, povezujući ih s upotrebom MISTCLOAK-a i BLUEHAZE-a u kampanjama krađe identiteta koje ciljaju na zemlje jugoistočne Azije.

Razvoj je znak da hakeri aktivno mijenjaju svoje alate, taktike i procedure (TTP) kako bi zaobišli sigurnosna rešenja, dok se istovremeno oslanjaju na ogromnu kolekciju prilagođenih alata za eksfiltrovanje osjetljivih podataka iz mreža žrtava.

“Camaro Dragon nastavlja da koristi USB uređaje kao metodu za inficiranje ciljanih sistema, efikasno kombinujući ovu tehniku sa drugim utvrđenim taktikama” rekli su istraživači.

Izvor: The Hacker News