Loše upravljani Microsoft SQL (MS SQL) serveri su meta nove kampanje koja je dizajnirana da propagira kategoriju malicioznog softvera nazvanu CLR SqlShell koji u konačnici olakšava implementaciju rudara kriptovaluta i ransomware-a.

“Slično web shell-u, koja se može instalirati na web servere, SqlShell je vrsta malicioznog softvera koja podržava različite funkcije nakon što se instalira na MS SQL server, kao što je izvršavanje naredbi od hakera i izvođenje svih vrsta malicioznog ponašanja” navodi AhnLab Sigurnosni centar za hitne slučajeve (ASEC) u izvještaju objavljenom prošle sedmice.

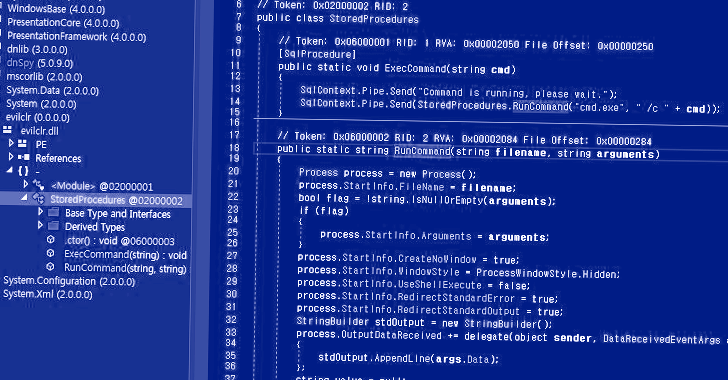

Pohranjena procedura je rutina koji sadrži skup izraza jezika strukturisanih upita (SQL) za korištenje u više programa u sistemu upravljanja relacijskim bazama podataka (RDBMS).

CLR (common language runtime) pohranjene procedure, dostupne u SQL Server-u 2005 i novijim, odnose se na pohranjene procedure koje su napisane na .NET jeziku kao što je C# ili Visual Basic.

Metoda napada koju je otkrila južnokorejska firma za kibernetičku bezbjednost uključuje korištenje CLR pohranjene procedure za instaliranje malicioznog softvera u MS SQL servere, pridružujući se drugim pristupima poput naredbe xp_cmdshell, koja stvara Windows komandnu shell i prosljeđuje instrukciju kao ulaz za izvršenje.

Neke od poznatih tehnika koje koriste hakeri, uključujući one povezane s LemonDuckom , MyKingsom (aka DarkCloud ili Smominru) i Vollgarom, tiču se eksploatacije internetskih izloženih MS SQL servera putem brute force i dictionary napada za pokretanje xp_cmdshell komandi i OLE pohranjene procedure i izvršavanje malicioznog softvera.

Upotreba CLR pohranjenih procedura je najnoviji dodatak ovoj listi, pri čemu napadači koriste prednosti SqlShell rutina za preuzimanje payload-a sljedeće faze kao što je Metasploit i rudari kriptovaluta kao što su MrbMiner, MyKings i LoveMiner.

Štaviše, SqlShells pod nazivom SqlHelper, CLRSQL i CLR_module su koristili različiti hakeri za eskalaciju privilegija na kompromitovanim serverima i pokretanje ransomware-a, proxyware-a i inkorporisanje mogućnosti za izviđanje u ciljanim mrežama.

“SqlShell može instalirati dodatni maliciozni softver kao što je backdoor, coin rudar i proxyware ili može izvršiti maliciozne komande primljene od hakera na način sličan WebShell-u” rekao je ASEC.

Izvor: The Hacker News