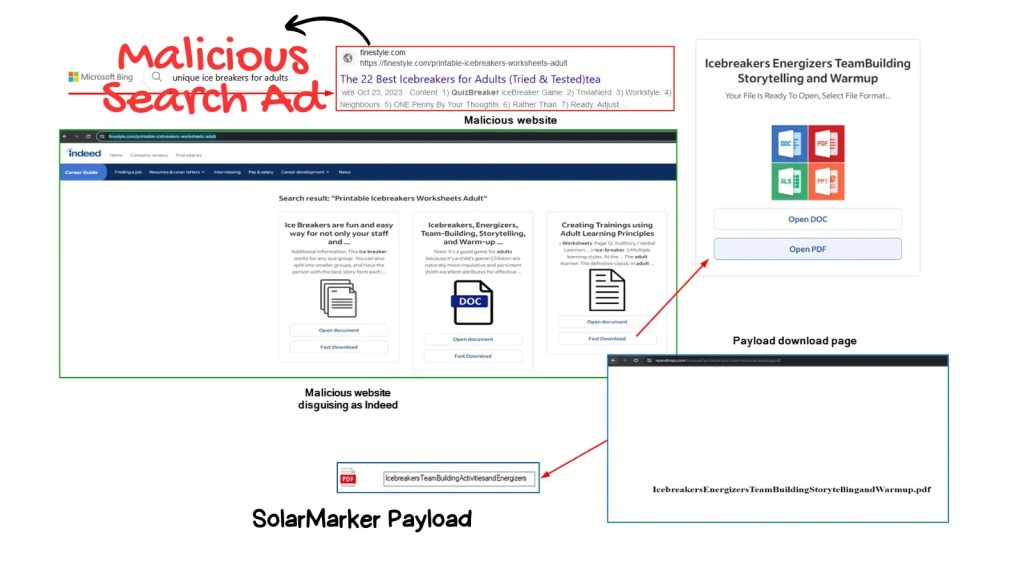

Analitičari SOC-a su identifikovali napad preuzimanja putem diska koji je koristio zlonamjerni softver SolarMarker, gdje je napad bio usmjeren na korisnike koji traže aktivnosti izgradnje tima na Bingu.

Napadači su prevarili žrtvu da preuzme naizgled bezopasan dokument tako što su korisnika preusmjerili na zlonamjernu web stranicu, lažno predstavljajući legitimnu platformu za traženje posla Indeed.

Međutim, ova preuzeta datoteka je zapravo bila SolarMarker korisni sadržaj, koji je, nakon izvršenja, implementirao dodatne zlonamjerne komponente, StellarInjector i SolarPhantom, da dodatno naruše sistem.

SolarMarker je promijenio svoju taktiku, kao i ranije, backdoor je bio ugrađen direktno u kod, a sada zlonamjerni softver ugrađuje backdoor u odjeljak resursa AES šifrovane datoteke.

Kada se izvrši, početno opterećenje prikazuje lažnu poruku o grešci, a backdoor se povezuje sa komandnim i kontrolnim (C2) serverima na IP adresama 2.58.15.118 i 146.70.80.83.

Hakeri su isporučili StellarInjector korisni teret (MD5: 0440b3fbc030233b4e9c6748eba27e4d) nakon uspješne veze sa backdoor serverom.

Ovo korisno opterećenje ubrizgava SolarPhantom (MD5: 6bef5498c56691553dc95917ff103f5e) u proces SearchIndexer.exe, omogućavajući krađu informacija i mogućnosti skrivene virtuelne mreže (hVNC).

Konfiguracija backdoor-a otkriva da je ciljni sistem Windows 10 x86 i da ima ograničene privilegije.

Cilja na podatke o pregledavanju Firefox-a, izdvaja putanju profila korisnika i dodaje “saturn” i lokaciju Firefox izvršne datoteke, koja se vjerovatno koristi za dalje zlonamjerne radnje.

Zlonamjerni softver zatim koristi RSA javni ključ, predstavljen dostavljenim elementima `<Modulus>` i `<Exponent>`, za potencijalnu enkripciju ili provjeru valjanosti, što izgleda da postavlja ukradene podatke unutar privremenih mapa imenovanih sa 10-cifrenim vrijednostima.

Zlonamjerni softver poznat po krađi informacija koristi specifičan algoritam za generisanje imena foldera za početno korisno opterećenje, što uključuje pomicanje najmanje značajnog bajta v1 vrijednosti za 8 bita i XOR-ovanje sa bajtom.

Rezultujući indeks se zatim koristi za dohvaćanje vrijednosti iz CRC32 pregledne tablice i ova dohvaćena vrijednost se XOR stavlja s originalnom v1 vrijednošću, ažurirajući je za sljedeću iteraciju.

Zanimljivo je napomenuti da za ovo početno opterećenje, SolarMarker koristi dva različita sertifikata od DigiCert i GlobalSign.

eSentire-ova jedinica za odgovor na prijetnje (TRU) istražila je infekciju SolarMarker-om u aprilu 2024. godine, kada je napad započeo preuzimanjem iz vožnje na korisnika koji je tražio ideje za teambuilding na Bingu.

Zatim je postavio dodatne komponente, StellarInjector i SolarPhantom, za krađu informacija i daljinski pristup.

Backdoor povezan sa serverima na 2.58.15 [.]118 i 146.70.80 [.]83, koji naglašava upotrebu SEO trovanja, lažne web stranice koje se lažno predstavljaju kao legitimne, i potrebu za oprezom korisnika i sigurnosnim ažuriranjima.

Izvor: CyberSecurityNews