Haker poznat kao Dark Pink povezan je s pet novih napada usmjerenih na različite entitete u Belgiji, Bruneju, Indoneziji, Tajlandu i Vijetnamu između februara 2022. i aprila 2023. godine.

Ovo uključuje obrazovne subjekte, vladine agencije, vojna tijela i neprofitne organizacije, što ukazuje na kontinuirani fokus neprijateljske posade na ciljeve visoke vrijednosti.

Dark Pink, takođe nazvan Saaiwc Group, je haker za kojeg se veruje da je azijsko-pacifičkog porijekla, sa napadima usmjerenim na entitete koji se prvenstveno nalaze u istočnoj Aziji i, u manjoj meri, u Evropi.

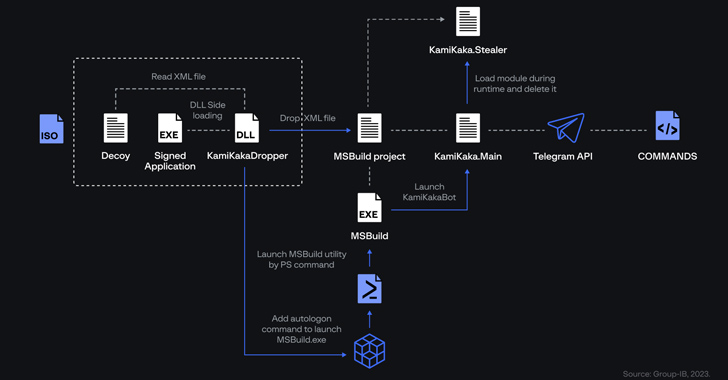

Grupa koristi skup prilagođenih alata za maliciozni softver kao što su TelePowerBot i KamiKakaBot koji pružaju različite funkcije za eksfiltrovanje osjetljivih podataka s kompromitovanih hostova.

“Grupa koristi niz sofistikovanih prilagođenih alata, postavlja višestruke lance napada oslanjajući se na phishing email-ove” rekao je istraživač sigurnosti Group-IB-a Andrey Polovinkin u tehničkom izvještaju koji je podijeljen za The Hacker News.

“Kada napadači dobiju pristup mreži cilja, koriste napredne mehanizme postojanosti kako bi ostali neotkriveni i zadržali kontrolu nad kompromitovanim sistemom.”

Nalazi takođe ilustruju neke ključne modifikacije Dark Pink sekvence napada kako bi se ometala analiza, kao i prilagođavanje poboljšanja KamiKakaBot-a, koji izvršava komande sa Telegram kanala koji kontroliše haker preko Telegram bota.

Najnovija verzija, posebno, dijeli svoju funkcionalnost na dva različita dijela: jedan za kontrolu uređaja i drugi za prikupljanje vrijednih informacija.

Kompanija sa sjedištem u Singapuru rekla je da je takođe identifikovala novi GitHub nalog povezan sa nalogom koji sadrži PowerShell skripte, ZIP arhive i prilagođeni malware koji su počinjeni između 9. januara 2023. i 11. aprila 2023. godine.

Osim što koristi Telegram za komandu i kontrolu, Dark Pink je primijećen kako eksfiltruje ukradene podatke preko HTTP-a koristeći uslugu zvanu webhook[.]site. Još jedan značajan aspekt je upotreba Microsoft Excel dodatka kako bi se osigurala postojanost TelePowerBot-a unutar zaraženog hosta.

“Sa webhook[.]site, moguće je postaviti privremene krajnje tačke kako bi se uhvatili i pregledali dolazni HTTP zahtjevi” napomenuo je Polovinkin. “Haker je stvorio privremene krajnje tačke i poslao osjetljive podatke ukradene od žrtava.”

Dark Pink, uprkos svojim špijunskim motivima, ostaje obavijen velom misterije. Uz to, sumnja se da bi viktimološki otisak hakerske ekipe mogao biti širi nego što se ranije pretpostavljalo.

Činjenica da je haker povezan sa samo 13 napada, računajući pet novih žrtava, od sredine 2021. godine ukazuje na pokušaj da se održi nizak profil prikrivenosti. To je takođe znak da haker pažljivo bira svoje mete i drži broj napada na minimumu kako bi smanjio vjerovatnoću izlaganja.

“Činjenica da su izvršena dva napada 2023. godine ukazuje da je Dark Pink i dalje aktivan i da predstavlja stalni rizik za organizacije” rekao je Polovinkin. “Dokazi pokazuju da kibernetički kriminalci koji stoje iza ovih napada stalno ažuriraju svoje postojeće alate kako bi ostali neotkriveni.”

Izvor: The Hacker News