Ruske kompanije bile su meta velike phishing kampanje čiji je cilj isporuka poznatog malvera pod nazivom DarkWatchman.

Meta napada su bile organizacije iz oblasti medija, turizma, finansija i osiguranja, proizvodnje, maloprodaje, energetike, telekomunikacija, transporta i biotehnologije, navela je ruska kompanija za cyber bezbjednost F6.

Ova aktivnost se pripisuje finansijski motivisanoj grupi pod nazivom Hive0117, koju je IBM X-Force ranije povezivao s napadima na korisnike u Litvaniji, Estoniji i Rusiji, u sektorima telekomunikacija, elektronike i industrije.

U septembru 2023. godine, DarkWatchman malver ponovo je upotrijebljen u phishing kampanji usmjerenoj na energetski, finansijski, transportni i softversko-bezbjednosni sektor u Rusiji, Kazahstanu, Latviji i Estoniji.

Ruske banke, maloprodajni lanci i internet prodavnice, telekom operateri, agroindustrijska preduzeća, energetske kompanije, logističke firme i IT kompanije ponovo su bili meta u novembru 2023. godine, kada je DarkWatchman korišten uz mamce tematski vezane za kurirske dostave.

DarkWatchman je trojanac za daljinski pristup zasnovan na JavaScript-u, sposoban za snimanje unosa s tastature (keylogging), prikupljanje informacija o sistemu i isporuku dodatnih malicioznih modula. Prvi put je dokumentovan u decembru 2021.

„Fajl-less“ priroda DarkWatchman malvera, upotreba JavaScript-a i keylogger napisanog u C#, kao i mogućnost uklanjanja tragova prisustva na kompromitovanim sistemima po naređenju, predstavljaju dokaz sofisticiranih sposobnosti,“ navodi IBM u izvještaju iz 2023.

Najnoviji napadi uključuju slanje phishing mejlova sa lozinkom zaštićenim malicioznim arhivama koje, nakon otvaranja, isporučuju unaprijeđenu verziju DarkWatchman-a sa poboljšanim mogućnostima za izbjegavanje detekcije.

Ukrajina meta novog Sheriff backdoor malvera

Otkrivanje dolazi istovremeno sa saopštenjem IBM X-Force tima da je neimenovani entitet unutar ukrajinskog odbrambenog sektora bio meta u prvoj polovini 2024. godine novog, prethodno nedokumentovanog Windows backdoor malvera pod nazivom Sheriff.

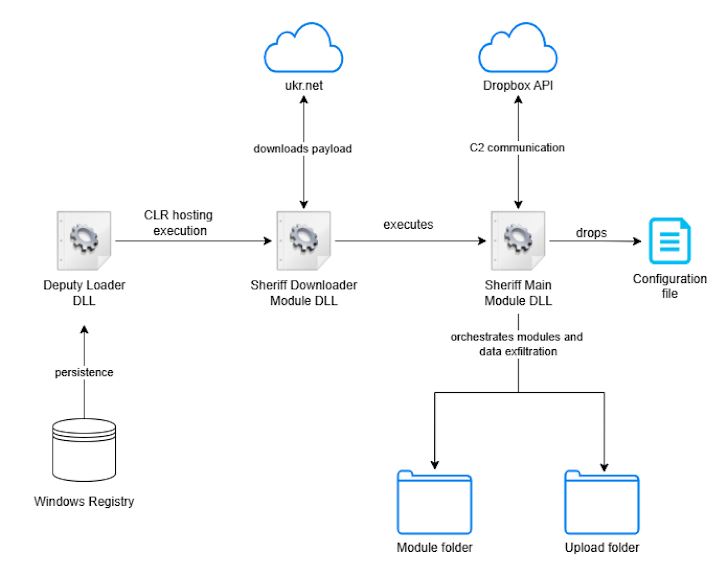

„Napadač je koristio popularni ukrajinski portal vijesti, ukr.net, kao hosting lokaciju za Sheriff backdoor,“ rekao je istraživač bezbjednosti Golo Mühr u izvještaju objavljenom krajem marta 2025. „Modularni backdoor može izvršavati naredbe koje zadaje napadač, praviti snimke ekrana i prikriveno iznositi podatke žrtava koristeći Dropbox API za skladištenje u cloud.“

„Malver se fokusira na eksfiltraciju podataka i snimanje ekrana, dok pritom ostaje neprimjetan, sa ciljem da ostane na sistemima duži vremenski period.“

Sumnja se da je portal kompromitovan početkom marta 2024. godine, kako bi se na njemu postavio malver. Sheriff može preuzimati i upravljati različitim komponentama, uključujući modul za snimanje ekrana, pri čemu prima komande i konfiguracije putem komentara u ZIP fajlovima.

„Pristup hakera najvećem ukrajinskom portalu vijesti omogućio bi izvođenje napada velikog uticaja i rad uz povećanu prikrivenost,“ rekao je Mühr. „U ovom konkretnom incidentu, napadač je možda iskoristio povjerenje u domen da bi plasirao malver bez izazivanja sumnje.“

Backdoor takođe sadrži funkciju „samouništenja“ (suicide), kojom operater može na daljinu prekinuti sve aktivnosti i obrisati direktorijum sa malverom, kao i folder na Dropboxu koji se koristi za C2 komunikaciju.

IBM je istakao da određeni aspekti ovog malvera imaju sličnosti sa Turla-inim Kazuar i Crutch, kao i sa Prikormka (Operation Groundbait) i CloudWizard malverima iz kampanje Bad Magic.

„I CloudWizard i Sheriff sadrže funkciju ‘GetSettings’/‘get_Settings’ za dobijanje konfiguracija svakog modula,“ navodi kompanija. „CloudWizard, Prikormka i Sheriff imaju iste intervale za snimanje ekrana – svakih 15 minuta. CloudWizard i Prikormka koriste modul za listanje fajlova pod nazivom ‘tree’, što Sheriff takođe koristi za eksfiltraciju liste fajlova.“

Otkrivanje ovog backdoora dolazi nakon izvještaja ukrajinske Državne službe za specijalne komunikacije i zaštitu informacija (SSSCIP), koja je upozorila na porast broja incidenata od 48% u drugoj polovini 2024. godine (2.576), u odnosu na prethodnih šest mjeseci (1.739).

Ukupno je u 2024. zabilježeno 4.315 sajber incidenata, naspram 1.350 u 2021, 2.194 u 2022. i 2.543 u 2023. Broj kritičnih i visoko rizičnih incidenata, međutim, značajno je opao – na 59, što je pad u odnosu na 1.048 u 2022. i 367 u 2023.

„Ruski hakeri aktivno primjenjuju automatizaciju, koriste napade na lanac snabdijevanja za kompromitaciju preko dobavljača softvera i kombinuju špijunažu sa sabotažom,“ saopštio je SSSCIP. „Glavni fokus napada je prikupljanje obavještajnih podataka koji mogu uticati na situaciju na frontu. Posebno su na meti sistemi za situacionu svjesnost i specijalizovana odbrambena preduzeća.“

Izvor:The Hacker News