Hakeri koji stoje iza alata za napad DDoSia osmislili su novu verziju koja uključuje novi mehanizam za pronalaženje liste ciljeva koji će biti bombardovani neželjenim HTTP zahtjevima u pokušaju da ih sruše.

Ažurirana varijanta, napisana na Golang-u, “implementira dodatni sigurnosni mehanizam za prikrivanje liste meta, koja se prenosi od komande i kontrole do korisnika” rekla je kompanija za kibernetičku bezbjednost Sekoia u tehničkom zapisu.

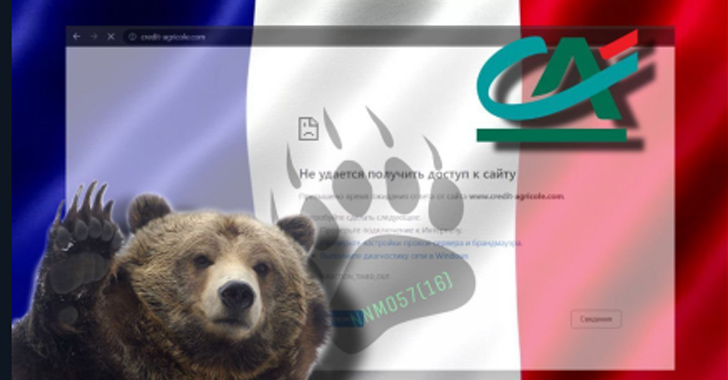

DDoSia se pripisuje proruskoj hakerskoj grupi pod nazivom NoName(057)16. Lansiran 2022. godine i nasljednik Bobik botnet-a, alat za napad je dizajniran za sceniranje distribuisanih napada uskraćivanjem usluge (DDoS) na ciljeve koji se primarno nalaze u Evropi, kao i Australiji, Kanadi i Japanu.

Litvanija, Ukrajina, Poljska, Italija, Češka, Danska, Letonija, Francuska, UK i Švajcarska su se pojavile kao zemlje koje su najviše ciljane u periodu od 8. maja do 26. juna 2023. Ukupno je pogođeno 486 različitih veb lokacija.

Implementacije DDoSie zasnovane na Python-u i Go-u do danas su otkrivene, što ga čini programom na više platformi koji se može koristiti u Windows, Linux i macOS sistemima.

“DDoSia je aplikacija s više niti koja provodi napade uskraćivanja usluge na ciljne stranice tako što uzastopno izdaje mrežne zahtjeve” objasnio je SentinelOne u analizi objavljenoj u januaru 2023. godine. “DDoSia izdaje zahtjeve prema uputama konfiguracijske datoteke koju maliciozni softver prima sa C2 servera kada se pokrene.”

DDoSia se distribuiše putem potpuno automatizovanog procesa na Telegramu koji omogućava pojedincima da se registruju za crowdsourced inicijativu u zamjenu za plaćanje u kriptovaluti i ZIP arhivu koja sadrži komplet alata za napad.

Ono što je vrijedno pažnje u novoj verziji je korištenje enkripcije za maskiranje liste ciljeva koji će biti napadnuti, što ukazuje da operateri aktivno održavaju alat.

“NoName057(16) ulaže napore da svoj malware učini kompatibilnim sa više operativnih sistema, što gotovo sigurno odražava njihovu namjeru da svoj maliciozni softver učine dostupnim velikom broju korisnika, što rezultuje ciljanjem šireg skupa žrtava” rekao je Sekoia.

Razvoj događaja dolazi nakon što je američka Agencija za kibernetičku i infrastrukturnu sigurnost (CISA) upozorila na ciljane napade uskraćivanja usluge (DoS) i DDoS na više organizacija u više sektora.

“Ovi napadi mogu koštati organizaciju vremena i novca i mogu nametnuti troškove reputacije dok su resursi i usluge nedostupni” navodi agencija u biltenu.

Iako CISA nije dala nikakve dodatne pojedinosti, upozorenje se preklapa s tvrdnjama Anonymous Sudan na svom Telegram kanalu da je uklonio web stranice Ministarstva trgovine, Uprave za socijalno osiguranje (SSA) i elektronskog federalnog sistema plaćanja poreza Ministarstva finansija. (EFTPS).

Anonimni Sudan privukao je pažnju prošlog mjeseca zbog nošenja DDoS napada sloja 7 na različite Microsoftove usluge, uključujući OneDrive, Outlook i Azure web portale. Tehnološki gigant prati klaster pod imenom Storm-1359.

Hakerska ekipa je tvrdila da provodi kibernetičke napade iz Afrike u ime potlačenih muslimana širom svijeta. Ali istraživači kibernetičke bezbjednosti vjeruju da je riječ o prokremljskoj operaciji koja nema veze sa Sudanom i član je aktivističkog kolektiva KillNet.

U analizi objavljenoj 19. juna 2023. godine, australijski dobavljač CyberCX okarakterisao je entitet kao “dimnu zavjesu za ruske interese”. Web stranica kompanije je od tada postala nedostupna, pozdravljajući posjetitelje porukom “403 Forbidden”. Haker je preuzeo odgovornost za kibernetički napad.

“Razlog za napad: prestanite širiti glasine o nama i morate govoriti istinu i zaustaviti istrage koje mi zovemo istraga psa” navodi Anonymous Sudan u poruci objavljenoj 22. juna 2023. godine.

Anonimni Sudan, u prošlosedmičnom izvještaju Bloomberg-a, dalje je negirao da je povezan s Rusijom, ali je priznao da dijele slične interese i da ide na “sve što je neprijateljsko islamu”.

Najnoviji savjet CISA-e takođe nije prošao nezapaženo, jer je grupa objavila odgovor 30. juna 2023. godine u kojem se navodi: „Mala sudanska grupa s ograničenim mogućnostima prisilila je ‘najmoćniju vladu’ na svijetu da objavi članke i tweet-ove o našim napadima.”

Izvor: The Hacker News