Kritična sigurnosna ranjivost otkrivena je u implementaciji Open Authorization (OAuth) framework-a za razvoj aplikacija Expo.io.

Nedostatak, kojem je dodijeljen CVE identifikator CVE-2023-28131, ima ocjenu ozbiljnosti 9,6 na CVSS sistemu bodovanja. API sigurnosna firma Salt Labs rekla je da je problem pružao usluge koristeći okvir podložan curenju kredencijala, koji bi se zatim mogao koristiti za otmicu računa i izvlačenje osjetljivih podataka.

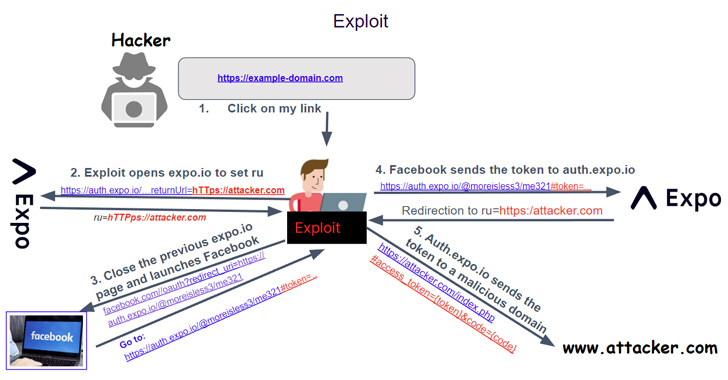

Pod određenim okolnostima, haker je mogao iskoristiti propust da izvrši proizvoljne radnje u ime kompromitovanog korisnika na različitim platformama kao što su Facebook, Google ili Twitter.

Expo, sličan Electron-u, je platforma otvorenog koda za razvoj univerzalnih izvornih aplikacija koje rade na Android-u, iOS-u i web-u.

Vrijedi napomenuti da bi napad bio uspješan, web lokacije i aplikacije koje koriste Expo trebale su konfigurisati AuthSession Proxy postavku za jednostruku prijavu (SSO) pomoću provajdera treće strane kao što su Google i Facebook.

Drugačije rečeno, ranjivost bi se mogla iskoristiti za slanje tajnog tokena povezanog sa provajderom za prijavu, npr. Facebook, na domen koji kontroliše haker i koristiti ga za preuzimanje kontrole nad nalogom žrtve.

To se, pak, postiže tako što se ciljani korisnik prevari da klikne na posebno kreiranu vezu koja se može poslati putem tradicionalnih vektora društvenog inženjeringa poput email-a, SMS poruka ili sumnjive web stranice.

Expo je, u savjetovanju, rekao da je implementirao hitnu ispravku u roku od nekoliko sati od odgovornog otkrivanja 18. februara 2023. godine. Takođe se preporučuje da korisnici pređu s korištenja AuthSession API proxy-a na direktnu registraciju URL šema deep linkova kod provajdera autentifikacije trećih strana kako bi omogućili SSO funkcije.

“Ranjivost bi omogućila potencijalnom napadaču da prevari korisnika da posjeti malicioznu vezu, prijavi se na provajdera autentifikacije treće strane i nenamjerno otkrije svoje kredencijale treće strane” rekao je James Ide iz Expo-a.

“To je bilo zato što se auth.expo.io koristio za pohranjivanje URL-a povratnog poziva aplikacije prije nego što je korisnik eksplicitno potvrdio da vjeruje URL-u povratnog poziva.”

Otkrivanje je uslijedilo nakon otkrivanja sličnih problema s OAuth-om na Booking-u, i njegovoj sestrinskoj web-lokaciji Kayak.com, koji su se mogli iskoristiti za preuzimanje kontrole nad korisničkim računom, potpunu vidljivost njihovih osobnih podataka ili podataka o platnim karticama i izvršavanje radnji u ime žrtve.

Nalazi takođe dolaze nekoliko sedmica nakon što je švicarska kompanija za kibernetičku bezbjednost Sonar detaljno opisala prelazak putanje i grešku u SQL injekciji u Pimcore sistemu za upravljanje sadržajem (CVE-2023-28438) koju protivnik može zloupotrijebiti za pokretanje proizvoljnog PHP koda na serveru uz web server dozvole.

Sonar je u martu 2023. godine takođe otkrio neautoriziranu, pohranjenu ranjivost skriptovanja na više lokacija koja utiče na LibreNMS verzije 22.10.0 i ranije, a koja bi se mogla iskoristiti za daljinsko izvršavanje koda kada je omogućen Simple Network Management Protocol (SNMP).

Izvor: The Hacker News