Korisnici Facebooka meta su mreže za e-trgovinu koja koristi stotine lažnih web stranica za krađu ličnih i finansijskih podataka koristeći lažno predstavljanje robne marke i malverzacije.

Tim za obavještavanje o prevarama u plaćanju Recorded Future-a, koji je otkrio kampanju 17. aprila 2024., dao joj je ime ERIAKOS zbog korištenja iste mreže za isporuku sadržaja (CDN) oss.eriakos[.]com.

“Ovim lažnim stranicama bilo je moguće pristupiti samo putem mobilnih uređaja i reklamnih mamaca, što je bila taktika usmjerena na izbjegavanje automatiziranih sistema za otkrivanje”, navela je kompanija, napominjući da se mreža sastoji od 608 lažnih web stranica i da aktivnost obuhvata nekoliko kratkotrajnih talasa.

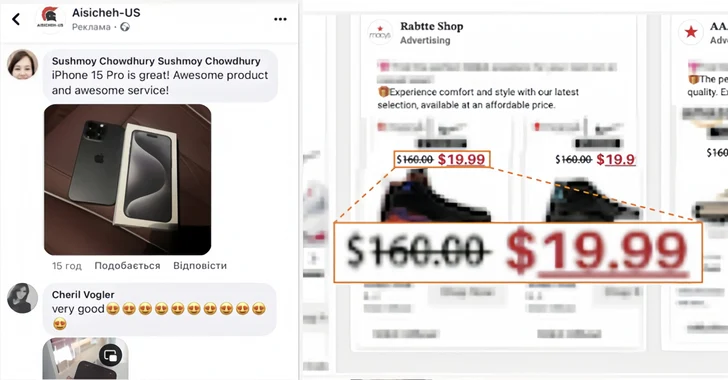

Značajan aspekt sofisticirane kampanje je to što je isključivo ciljala korisnike mobilnih uređaja koji su pristupali stranicama za prevare putem reklamnih mamaca na Facebooku, od kojih su se neki oslanjali na ograničene popuste kako bi privukli korisnike da kliknu na njih. Recorded Future navodi da se u jednom danu servira čak 100 meta oglasa koji se odnose na jednu prevarantsku web lokaciju.

Utvrđeno je da krivotvorene web stranice i oglasi uglavnom oponašaju veliku platformu za online e-trgovinu i proizvođača električnih alata, kao i da izdvajaju žrtve s lažnim prodajnim ponudama za proizvode različitih poznatih marki. Još jedan ključni mehanizam distribucije podrazumijeva korištenje lažnih komentara korisnika na Facebooku kako bi se namamile potencijalne žrtve.

“Trgovački nalozi i srodni domeni povezani sa sajtovima za prevare registrovani su u Kini, što ukazuje na to da su akteri pretnji koji vode ovu kampanju verovatno uspostavili posao koji koriste za upravljanje nalozima trgovaca prevare u Kini”, primetio je Recorded Future.

Ovo nije prvi put da su se pojavile kriminalne mreže e-trgovine s ciljem prikupljanja podataka o kreditnim karticama i ostvarivanja nezakonitog profita na lažnim narudžbama. U maju 2024. otkriveno je da je ogromna mreža od 75.000 lažnih online prodavnica – pod nazivom BogusBazaar – zaradila više od 50 miliona dolara reklamirajući cipele i odjeću poznatih brendova po niskim cijenama.

Zatim je prošlog mjeseca Orange Cyberdefense otkrio prethodno nedokumentirani sistem usmjeravanja saobraćaja (TDS) pod nazivom R0bl0ch0n TDS koji se koristi za promoviranje marketinških prijevara afilijacija putem mreže lažnih prodavnica i web lokacija za istraživanje nagradne igre s ciljem dobijanja informacija o kreditnim karticama.

“Nekoliko različitih vektora se koristi za početnu diseminaciju URL-ova koji preusmjeravaju preko R0bl0ch0n TDS-a, što ukazuje na to da ove kampanje vjerovatno sprovode različite podružnice”, rekao je istraživač sigurnosti Simon Vernin.

Razvoj dolazi jer su lažni Google oglasi prikazani prilikom pretraživanja Google Authenticator-a na tražilici uočeni kako preusmjeravaju korisnike na lažnu stranicu („chromeweb-authenticators[.]com“) koja isporučuje Windows izvršnu datoteku hostiranu na GitHub-u, koja na kraju ispušta krađa informacija pod imenom DeerStealer.

Ono što čini oglase naizgled legitimnim je to što se pojavljuju kao da su sa “google.com” i identitet oglašivača je verificiran od strane Googlea, prema Malwarebytes-u, koji kaže da je “neki nepoznati pojedinac uspio lažno predstavljati Google i uspješno progurati malver prerušen u brendirani Googleov proizvod također.”

Primijećene su i zlonamjerne kampanje koje šire razne druge porodice zlonamjernog softvera kao što su SocGholish (aka FakeUpdates), MadMxShell i WorkersDevBackdoor, pri čemu Malwarebytes otkriva preklapanja infrastrukture između posljednja dva, što ukazuje na to da ih vjerovatno vode isti akteri prijetnji.

Povrh toga, oglasi za Angry IP Scanner su korišteni da namame korisnike na lažne web stranice, a e-mail adresa “goodgoo1ge@protonmail[.]com” je korištena za registraciju domena koji isporučuju i MadMxShell i WorkersDevBackdoor.

“Oba korisna opterećenja zlonamjernog softvera imaju sposobnost prikupljanja i krađe osjetljivih podataka, kao i direktnu ulaznu putanju za brokere za početni pristup koji su uključeni u implementaciju ransomware-a,” rekao je istraživač sigurnosti Jerome Segura.

Izvor:The Hacker News