Veliki postotak Googleovih vlastitih Pixel uređaja isporučenih širom svijeta od septembra 2017. uključivao je neaktivni softver koji bi se mogao koristiti za insceniranje zlih napada i isporuku raznih vrsta zlonamjernog softvera.

Problem se manifestuje u obliku unapred instalirane Android aplikacije pod nazivom “Showcase.apk” koja dolazi sa prekomernim sistemskim privilegijama, uključujući mogućnost daljinskog izvršavanja koda i instaliranja proizvoljnih paketa na uređaj, prema kompaniji za mobilnu bezbednost iVerify.

„Aplikacija preuzima konfiguracionu datoteku preko nesigurne veze i njome se može manipulisati da izvrši kod na nivou sistema“, navodi se u analizi objavljenoj zajedno sa Palantir Technologies i Trail of Bits.

“Aplikacija preuzima konfiguracijsku datoteku sa jedne domene sa sjedištem u SAD-u, hostovanom na AWS-u, preko nezaštićenog HTTP-a, što ostavlja konfiguraciju ranjivom i može učiniti uređaj ranjivim.”

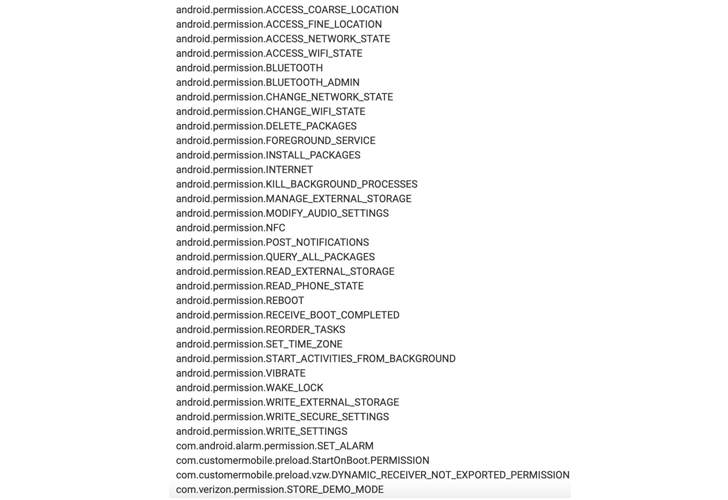

Aplikacija o kojoj je riječ zove se Verizon Retail Demo Mode (“com.customermobile.preload.vzw”), za koju je potrebno skoro tri tuceta različitih dozvola na osnovu artefakata koji su otpremljeni na VirusTotal ranije u februaru, uključujući lokaciju i eksternu pohranu. Objave na Reddit i XDA forumima pokazuju da paket postoji od avgusta 2016.

Dozvole koje zahtijeva aplikacija Showcase.apk

Suština problema je u tome što aplikacija preuzima konfiguracionu datoteku preko nešifrovane HTTP web veze, za razliku od HTTPS-a, čime se otvaraju vrata za njeno izmjenu tokom tranzita do ciljanog telefona. Nema dokaza da je ikada istražen u divljini.

Vrijedi napomenuti da aplikacija nije softver koji je napravio Google. Umjesto toga, razvila ga je kompanija za poslovni softver pod nazivom Smith Micro kako bi se uređaj stavio u demo mod. Trenutno nije jasno zašto je softver treće strane direktno ugrađen u Android firmver, ali u pozadini, predstavnik Google-a je rekao da je aplikacija u vlasništvu i potrebna od strane Verizona na svim Android uređajima.

Konačni rezultat je da Android Pixel pametne telefone ostavlja podložnim napadima protivnik u sredini (AitM), dajući zlonamjernim akterima ovlasti da ubace zlonamjerni kod i špijunski softver.

Osim što radi u visoko privilegovanom kontekstu na nivou sistema, aplikacija “ne uspijeva autentifikovati ili verificirati statički definiranu domenu tokom preuzimanja konfiguracijske datoteke aplikacije” i “koristi nesigurnu zadanu inicijalizaciju varijable tokom provjere certifikata i potpisa, što rezultira validnim provjerama verifikacije nakon neuspjeha.”

Ipak, kritičnost nedostatka donekle je ublažena činjenicom da aplikacija nije uključena po defaultu, iako je to moguće učiniti samo kada akter prijetnje ima fizički pristup ciljnom uređaju i omogućen je programski način rada.

“Budući da ova aplikacija nije inherentno zlonamjerna, većina sigurnosnih tehnologija je može previdjeti i ne označiti je kao zlonamjernu, a budući da je aplikacija instalirana na nivou sistema i dio slike firmvera, ne može se deinstalirati na nivou korisnika”, iVerify je rekao.

U izjavi koju je podijelio sa The Hacker News, Google je rekao da to nije ranjivost ni na Android platformi ni na Pixel-u, te da je povezana s paketom koji je razvijen za Verizon demo uređaje u trgovini. Također je rečeno da se aplikacija više ne koristi.

“Iskorišćavanje ove aplikacije na korisničkom telefonu zahtijeva i fizički pristup uređaju i korisničku lozinku”, rekao je glasnogovornik Googlea. “Nismo vidjeli nikakve dokaze o bilo kakvoj aktivnoj eksploataciji. Zbog obilja predostrožnosti, uklonit ćemo ovo sa svih podržanih Pixel uređaja na tržištu s nadolazećim ažuriranjem softvera Pixel. Aplikacija nije prisutna na uređajima serije Pixel 9. Mi također obavještavaju druge Android OEM proizvođače.”

Izvor:The Hacker News