Istraživači kibernetičke sigurnosti su objavili sada zakrpljenu sigurnosnu grešku u web pretraživaču Opera za Microsoft Windows i Apple macOS koja bi se mogla iskoristiti za izvršavanje bilo koje datoteke na osnovnom operativnom sistemu.

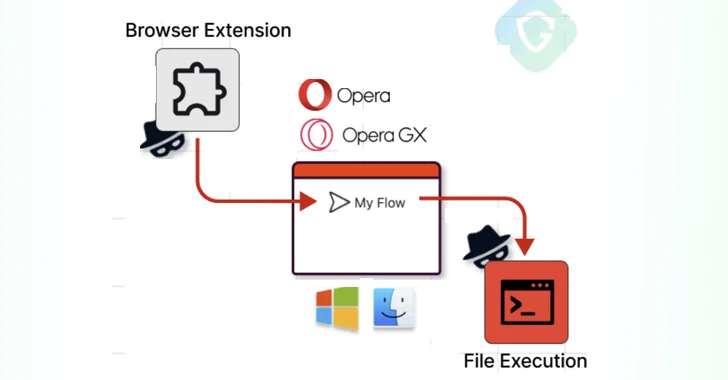

Ranjivost daljinskog izvršavanja koda dobila je kodni naziv MyFlaw od strane istraživačkog tima Guardio Labsa zbog činjenice da koristi prednosti funkcije pod nazivom My Flow koja omogućava sinhronizaciju poruka i datoteka između mobilnih i desktop uređaja.

“Ovo se postiže kontrolisanom ekstenzijom pretraživača, efektivno zaobilazeći sandbox pretraživača i čitav proces pretraživača”, navodi se u saopštenju kompanije The Hacker News.

Problem utiče i na pretraživač Opera i Opera GX. Nakon odgovornog otkrivanja 17. novembra 2023. godine, adresirana je kao dio ažuriranja poslanih 22. novembra 2023.

My Flow ima interfejs sličan ćaskanju za razmjenu beleški i fajlova, od kojih se potonji mogu otvoriti preko veb interfejsa, što znači da se datoteka može izvršiti izvan bezbjednosnih granica pretraživača.

Unaprijed je instaliran u pretraživaču i olakšan pomoću ugrađene (ili interne) ekstenzije pretraživača pod nazivom “Opera Touch Background”, koja je odgovorna za komunikaciju sa svojim mobilnim pandanom.

Ovo takođe znači da ekstenzija dolazi sa vlastitom datotekom manifesta koja navodi sve potrebne dozvole i njihovo ponašanje, uključujući svojstvo poznato kao externally_connectable koje deklariše koje druge web stranice i ekstenzije se mogu povezati s njom.

U slučaju Opere, domeni koji mogu razgovarati sa ekstenzijom bi trebali odgovarati obrascima “*.flow.opera.com” i “.flow.op-test.net” – oba kontroliše sam dobavljač pretraživača.

“Ovo izlaže API za razmjenu poruka bilo kojoj stranici koja odgovara URL obrascima koje navedete”, napominje Google u svojoj dokumentaciji. “URL obrazac mora sadržavati barem domenu drugog nivoa.”

Guardio Labs je rekao da je uspio otkriti “davno zaboravljenu” verziju odredišne stranice My Flow koja se nalazi na domeni ” web.flow.opera.com ” pomoću alata za skeniranje web stranice urlscan.io.

„Sama stranica izgleda sasvim isto kao i trenutna u produkciji, ali promjene se kriju ispod haube: ne samo da joj nedostaje meta oznaka [politika sigurnosti sadržaja], već sadrži i oznaku skripte koja poziva JavaScript datoteku bez ikakve provjere integriteta”, rekli su iz kompanije.

“To je upravo ono što napadaču treba – nesigurna, zaboravljena imovina ranjiva na ubrizgavanje koda, i što je najvažnije, ima pristup izvornom API pretraživaču s (vrlo) visokim dozvolama.”

Lanac napada se zatim spaja, stvarajući posebno izrađenu ekstenziju koja se maskira kao mobilni uređaj za uparivanje sa žrtvinim računarom i prenošenje šifrovanog zlonamjernog tereta putem modifikovane JavaScript datoteke do hosta za naknadno izvršenje podstičući korisnika da klikne bilo gdje na ekranu.

Nalazi ističu sve veću složenost napada baziranih na pretraživaču i različite vektore koje hakeri mogu iskoristiti u svoju korist.

“Uprkos tome što rade u zaštićenim okruženjima, ekstenzije mogu biti moćne alatke za hakere, omogućavajući im da ukradu informacije i probiju sigurnosne granice pretraživača”, rekla je kompanija za The Hacker News.

“Ovo naglašava potrebu za internim promjenama dizajna u Operi i poboljšanjima u Chromium-ovoj infrastrukturi. Na primjer, onemogućavanje dopuštenja ekstenzija trećih strana na namjenskim proizvodnim domenama, slično Chrome-ovoj web trgovini, je preporučeno, ali još nije implementirano.”

Kada je zatražen komentar, Opera je rekla da je brzo postupila kako bi zatvorila sigurnosnu rupu i implementirala popravku na strani servera i da preduzima korake da spriječi da se takvi problemi ponovo dogode.

“Naša trenutna struktura koristi HTML standard i najsigurnija je opcija koja ne narušava ključnu funkcionalnost”, kažu iz kompanije. “Nakon što nas je Guardio upozorio na ovu ranjivost, uklonili smo uzrok ovih problema i brinemo se da se slični problemi ne pojave u budućnosti.”

“Željeli bismo zahvaliti Guardio Labs-u na njihovom radu na otkrivanju i što su nas odmah upozorili na ovu ranjivost. Ova saradnja pokazuje kako radimo zajedno sa sigurnosnim stručnjacima i istraživačima širom svijeta kako bismo upotpunili vlastite napore u održavanju i poboljšanju sigurnosti naših proizvoda i osiguravajući našim korisnicima sigurno online iskustvo.”

Izvor: The Hacker News