Maliciozni hakeri ciljaju Amazon Web Services (AWS) okruženja kako bi pokrenuli phishing kampanje prema nesumnjivim žrtvama, prema nalazima Palo Alto Networks Unit 42.

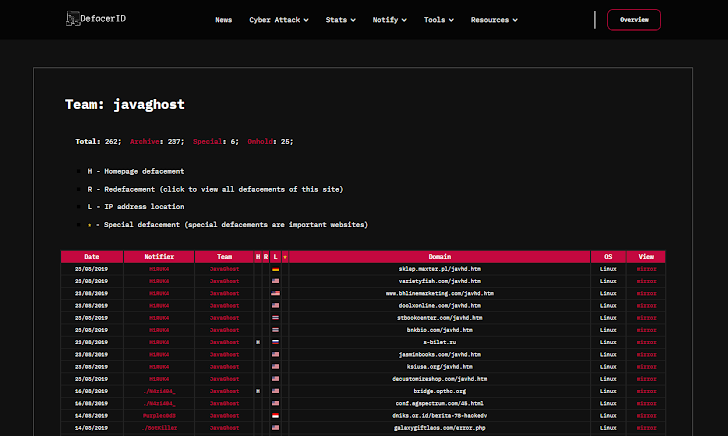

Ova kompanija za cyber sigurnost prati ovu aktivnost pod nazivom TGR-UNK-0011 (što označava prijetnju nepoznate motivacije), koja se preklapa s grupom poznatom kao JavaGhost. Poznato je da je TGR-UNK-0011 aktivan od 2019. godine.

„Grupa se historijski fokusirala na defacement web stranica“, rekla je istraživačica sigurnosti Margaret Kelley. „Godine 2022. prešli su na slanje phishing e-mailova radi financijske dobiti.“

Važno je napomenuti da ovi napadi ne iskorištavaju nikakve ranjivosti unutar AWS-a. Umjesto toga, maliciozni hakeri koriste pogrešne konfiguracije u okruženjima žrtava koje izlažu njihove AWS pristupne ključeve, omogućavajući im slanje phishing poruka iskorištavanjem Amazon Simple Email Service (SES) i WorkMail usluga.

Na ovaj način napadači izbjegavaju potrebu za hostovanjem ili plaćanjem vlastite infrastrukture za provođenje malicioznih aktivnosti.

Štaviše, to omogućava da phishing poruke zaobiđu e-mail sigurnosne mjere jer digitalne poruke dolaze iz poznate entiteta od kojeg je ciljana organizacija prethodno primala e-mailove.

„JavaGhost je došao do izloženih dugoročnih pristupnih ključeva povezanih s identitetom i upravljanjem pristupima (IAM) korisnika, što im je omogućilo inicijalni pristup AWS okruženju putem komandne linije (CLI)“, objasnila je Kelley.

„Između 2022. i 2024. godine, grupa je razvila svoje taktike u naprednije tehnike izbjegavanja odbrane, pokušavajući prikriti identitete u CloudTrail logovima. Ovu taktiku historijski je koristila i grupa Scattered Spider.“

Nakon što potvrde pristup AWS računu organizacije, napadači generišu privremene kredencijale i URL za prijavu koji im omogućava pristup konzoli. Prema nalazima Unit 42, to im daje mogućnost prikrivanja identiteta i sticanja uvida u resurse unutar AWS računa.

Zatim su primijećeni kako koriste SES i WorkMail za uspostavljanje phishing infrastrukture, kreirajući nove SES i WorkMail korisnike te postavljajući nove SMTP kredencijale za slanje e-mail poruka.

„Tokom napada, JavaGhost kreira razne IAM korisnike, neke koje aktivno koristi, a druge nikada ne koristi“, rekla je Kelley. „Čini se da neiskorišteni IAM korisnici služe kao mehanizmi dugotrajne prisutnosti u sistemu.“

Još jedan značajan aspekt načina rada ove grupe odnosi se na kreiranje nove IAM uloge s pridruženom politikom povjerenja, što im omogućava pristup AWS računu organizacije iz drugog AWS računa koji je pod njihovom kontrolom.

„Grupa nastavlja ostavljati isti ‘potpis’ usred svojih napada tako što kreira nove Amazon Elastic Cloud Compute (EC2) sigurnosne grupe nazvane Java_Ghost, s opisom grupe ‘Mi smo tu, ali nismo vidljivi’“, zaključio je Unit 42.

„Ove sigurnosne grupe ne sadrže nikakva sigurnosna pravila, a grupa ih obično ne povezuje s bilo kojim resursima. Njihovo kreiranje se pojavljuje u CloudTrail logovima unutar CreateSecurityGroup događaja.“

Izvor:The Hacker News