Istraživači iz Trustwave SpiderLabsa otkrili su sofisticiranu kampanju neželjene pošte koja distribuiše maliciozni softver RemcosRAT na Windowsima.

Kampanja koristi lažnu obavijest o plaćanju prikrivenu kao SWIFT kopija kako bi prevarila žrtve da preuzmu maliciozni PDF, što na kraju dovodi do postavljanja trojanca za udaljeni pristup (RAT).

Tehnička analiza

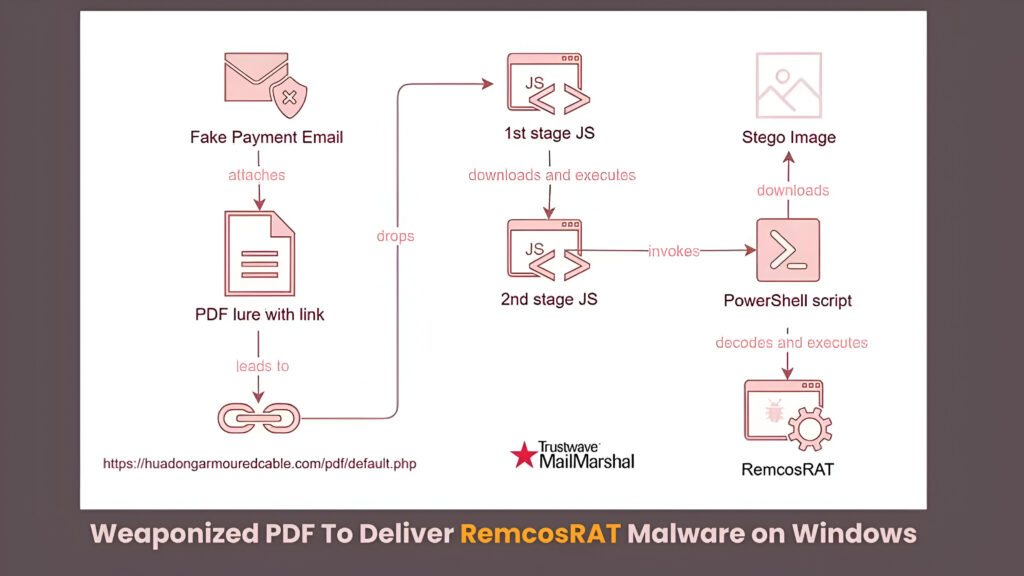

Kampanja počinje phishing e-poštom koja prilaže PDF datoteku koja sadrži maliciozni link, koji konkretno upućuje na malicioznu web stranicu: https://huadongarmouredcable.com/pdf/default.php.

Ovaj link služi kao ulazna tačka za napad, mameći žrtve u višefazni proces infekcije osmišljen za isporuku RemcosRAT-a, malicioznog softvera poznatog po svojoj sposobnosti daljinskog upravljanja zaraženim sistemima.

Napad se odvija u nekoliko pažljivo orkestriranih koraka. Početni PDF link vodi do preuzimanja i izvršavanja JavaScript (JS) datoteke prve faze. Ova skripta zatim dohvaća JS datoteku druge faze, koja zauzvrat poziva PowerShell skriptu.

PowerShell skripta preuzima datoteku slike koja izgleda bezopasno, ali je ugrađena s RemcosRAT korisnim teretom, prikrivenim steganografijom, tehnikom koja skriva maliciozni kod unutar slike.

Nakon dekodiranja i izvršavanja, maliciozni softver uspostavlja vezu sa komandno-kontrolnim (C2) serverom , omogućavajući napadačima udaljeni pristup sistemu žrtve.

E-mail identifikovan u kampanji, kao što je prikazano na snimku ekrana koji je dostavio Trustwave MailMarshal, uključuje tijelo poruke s lažnom obavijesti o plaćanju.

Poruka pod nazivom „SWIFT kopija“ tvrdi da je legitimna potvrda bankovnog transfera i poziva primaoca da otvori priloženi PDF dokument za više detalja.

Metapodaci e-pošte otkrivaju veličinu tijela poruke od 525 bajtova, pošiljalac se predstavlja kao “Arabella Lee”, a sadržaj je dizajniran da izgleda autentično s pristojnim završetkom: “Ako imate bilo kakvih pitanja, molim vas da me obavijestite.”

SpiderLabs je također podijelio indikatore kompromitacije (IoC) kako bi pomogao organizacijama da otkriju i blokiraju prijetnju. Maliciozni URL-ovi uključuju:

- hxxps://huadongarmouredcable.com/pdf/default.php

- hxxp://whiteafrica.lovestoblog.com/arquivo_8c092766561d46738b51ca112074f5d9.txt

- hxxp://whiteafrica.lovestoblog.com/arquivo_ba000f161f624940a1b722da3c40e06b.txt

- hxxps://archive.org/download/new_image_20250413/new_image.jpg

Osim toga, C2 server korišten u ovoj kampanji radi na tcp://www.rickscottflorida.com:2404.

The report also lists specific file hashes associated with the malware, including 3f83dc5091032487182bba6727eb9b8d and 2f12470db4f787de480173d34fd69d78e53f265e229d9ee93cc278d7fe1ecfb9, as well as a file pattern Swift[0-9]{5}.js.Korištenje steganografije za skrivanje sadržaja unutar slikovne datoteke ističe napredne taktike koje napadači koriste kako bi izbjegli otkrivanje.

Ova kampanja demonstrira jasnu evoluciju u metodama isporuke malicioznog softvera, kombinujući društveni inženjering sa zamagljenim skriptama i skrivenim korisnim sadržajem kako bi se zaobišle tradicionalne sigurnosne mjere.

Izvor: CyberSecurityNews