Masovna kampanja eksploatisanja trenutno je usmjerena na WordPress sajtove koji koriste dodatke GutenKit i Hunk Companion, ranjive na starije bezbjednosne propuste visokog rizika koji omogućavaju udaljeno izvršavanje koda (RCE).

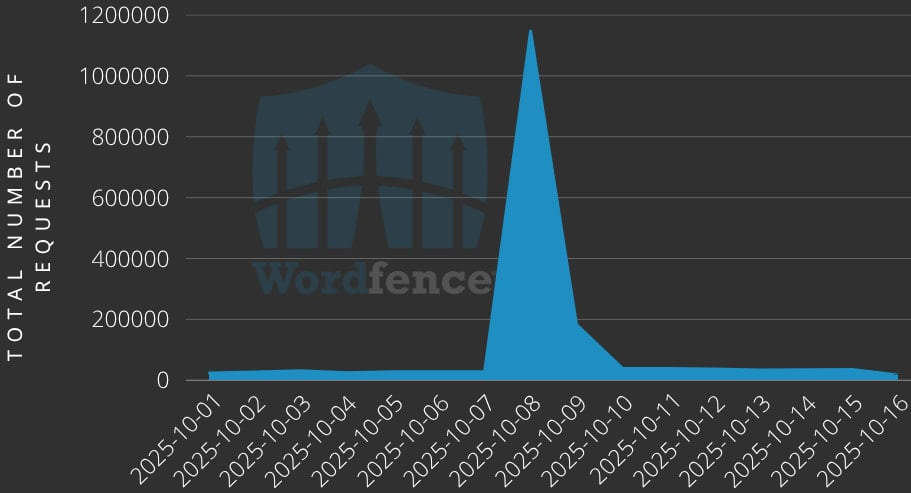

Kompanija Wordfence, specijalizovana za WordPress bezbjednost, saopštila je da je u samo dva dana — 8. i 9. oktobra — blokirala čak 8,7 miliona pokušaja napada na sajtove svojih klijenata.

Kampanja koristi tri ranjivosti označene kao CVE-2024-9234, CVE-2024-9707 i CVE-2024-11972, sve ocijenjene kao kritične (CVSS 9.8).

CVE-2024-9234 predstavlja ranjivost u REST endpoint-u dodatka GutenKit (40.000 instalacija), koja omogućava instalaciju proizvoljnih dodataka bez autentifikacije.

CVE-2024-9707 i CVE-2024-11972 su propusti u autorizaciji u „themehunk-import“ REST endpoint-u dodatka Hunk Companion (8.000 instalacija), koji takođe omogućavaju instalaciju proizvoljnih dodataka.

Autentifikovani haker može iskoristiti ove ranjivosti kako bi instalirao dodatak koji sadrži propust za udaljeno izvršavanje koda.

CVE-2024-9234 pogađa GutenKit verziju 2.1.0 i starije,

CVE-2024-9707 Hunk Companion 1.8.4 i starije,

dok CVE-2024-11972 utiče na Hunk Companion 1.8.5 i prethodne verzije.

Ispravke za sve tri ranjivosti objavljene su u GutenKit verziji 2.1.1 (oktobar 2024) i Hunk Companion verziji 1.9.0 (decembar 2024). Ipak, iako su proizvođači objavili zakrpe prije skoro godinu dana, mnogi sajtovi i dalje koriste ranjive verzije.

Prema Wordfence-u, podaci o napadima ukazuju da hakeri hostuju maliciozni dodatak na GitHub-u, upakovan u .ZIP arhivu pod nazivom „up“.

Arhiva sadrži obfuskirane skripte koje omogućavaju otpremanje, preuzimanje i brisanje fajlova, kao i mijenjanje dozvola. Jedna od skripti, zaštićena lozinkom i maskirana kao komponenta dodatka All in One SEO, koristi se za automatsku prijavu napadača kao administratora.

Ovim alatima napadači održavaju pristup sistemu, kradu ili ubacuju fajlove, izvršavaju komande i presreću privatne podatke koje sajt obrađuje.

U slučajevima kada ne mogu odmah postaviti administratorski backdoor, često instaliraju ranjivi dodatak „wp-query-console“ koji omogućava neautentifikovano udaljeno izvršavanje koda.

Wordfence je objavio listu IP adresa koje šalju najveći broj malicioznih zahtjeva, što može pomoći administratorima da postave dodatne zaštitne mjere.

Kao indikator kompromitovanja, istraživači preporučuju administratorima da provjere logove sajta za zahtjeve:/wp-json/gutenkit/v1/install-active-plugin

i/wp-json/hc/v1/themehunk-import.

Takođe, treba pregledati direktorijume: /up, /background-image-cropper, /ultra-seo-processor-wp, /oke i /wp-query-console — i obratiti pažnju na eventualne sumnjive unose.

Administratorima se preporučuje da redovno ažuriraju sve dodatke na svojim sajtovima na najnovije verzije dostupne od proizvođača.

Izvor: BleepingComputer