Hakeri povezani sa Pakistanom zapažen je kako cilja različite sektore u Indiji koristeći različite trojance za daljinski pristup poput Xeno RAT, Spark RAT i prethodno nedokumentovane porodice malicioznog softvera pod nazivom CurlBack RAT.

Aktivnost, koju je otkrio SEQRITE u decembru 2024. godine, bila je usmjerena na indijske entitete u okviru ministarstava željeznice, nafte i gasa, kao i spoljnjih poslova, što označava širenje ciljeva ove hakerske grupe izvan državne uprave, odbrane, pomorskih sektora i univerziteta.

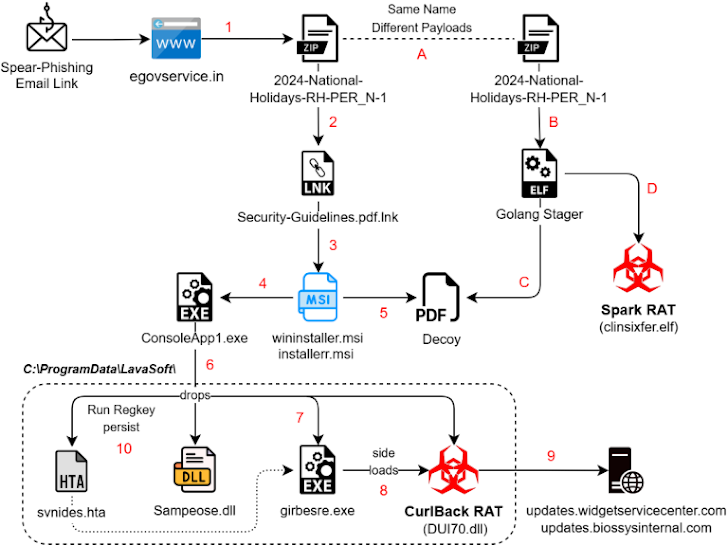

„Jedna značajna promjena u nedavnim kampanjama jeste prelazak sa korišćenja HTA (HTML Application) fajlova na MSI (Microsoft Installer) pakete kao primarni mehanizam za inicijalizaciju“, izjavio je istraživač bezbjednosti Sathwik Ram Prakki.

SideCopy se sumnjiči da je podgrupa unutar Transparent Tribe (poznata i kao APT36) koja je aktivna najmanje od 2019. godine. Ime je dobila po tome što imitira lanac napada povezan s drugom hakerskom grupom zvanom SideWinder kako bi isporučila sopstvene maliciozne fajlove.

U junu 2024. godine, SEQRITE je istakao korišćenje zamaskiranih HTA fajlova od strane grupe SideCopy, koristeći tehniku prethodno viđenu u napadima grupe SideWinder. Takođe je utvrđeno da ovi fajlovi sadrže reference na URL adrese koje su hostovale RTF dokumente identifikovane kao one koje koristi SideWinder.

Napadi su kulminirali distribucijom Action RAT i ReverseRAT, dvije poznate porodice malicioznog softvera koje se pripisuju grupi SideCopy, kao i nekoliko drugih malicioznih fajlova, uključujući Cheex za krađu dokumenata i slika, program za kopiranje sa USB uređaja za izvlačenje podataka i Geta RAT baziran na .NET tehnologiji koji je sposoban da izvršava 30 komandi sa udaljenog servera.

Ovaj RAT takođe ima mogućnost krađe podataka iz Firefox i Chromium pretraživača – uključujući sve naloge, profile i kolačiće – što je funkcija preuzeta iz AsyncRAT-a.

„APT36 je primarno fokusiran na Linux sisteme, dok SideCopy cilja Windows sisteme dodajući nove maliciozne komponente svom arsenalu“, naveo je SEQRITE u to vrijeme.

Najnoviji nalazi pokazuju dalju evoluciju ove hakerske grupe, koja sve više koristi fišing mejlove kao kanal za distribuciju malicioznog softvera. Ove mejl poruke sadrže razne mamce – od spiskova praznika za zaposlene na željeznici do smjernica za sajber bezbjednost izdatih od strane državne kompanije Hindustan Petroleum Corporation Limited (HPCL).

Jedan klaster aktivnosti posebno je značajan zbog svoje sposobnosti da cilja i Windows i Linux sisteme, što na kraju dovodi do instalacije višesistemske trojanske aplikacije Spark RAT i novog malicioznog softvera za Windows poznatog kao CurlBack RAT. Ovaj softver može prikupljati informacije o sistemu, preuzimati fajlove sa hosta, izvršavati proizvoljne komande, povećavati privilegije i listati korisničke naloge.

Drugi klaster aktivnosti primijećen je kako koristi lažne dokumente da bi započeo višestepeni proces infekcije koji na kraju isporučuje prilagođenu verziju Xeno RAT-a, koji koristi osnovne metode manipulacije stringovima.

„Grupa je prešla sa korišćenja HTA fajlova na MSI pakete kao primarni mehanizam za inicijalizaciju i nastavlja sa korišćenjem naprednih tehnika poput DLL side-loading-a, reflektivnog učitavanja i AES dešifrovanja putem PowerShell-a“, navela je kompanija.

„Pored toga, koriste prilagođene alate otvorenog koda kao što su Xeno RAT i Spark RAT, zajedno sa distribucijom novootkrivenog CurlBack RAT-a. Kompromitovani domeni i lažni sajtovi koriste se za fišing kredencijala i hostovanje malicioznih fajlova, što pokazuje kontinuirane napore grupe da poveća prisustvo i izbjegne detekciju.“

Izvor: The Hacker News