Maliciozni hakeri mogli bi iskoristiti legitimnu funkciju Windows pretraživanja za preuzimanje proizvoljnih sadržaja sa udaljenih servera i kompromitiranje ciljanih sistema trojancima za daljinski pristup kao što su AsyncRAT i Remcos RAT.

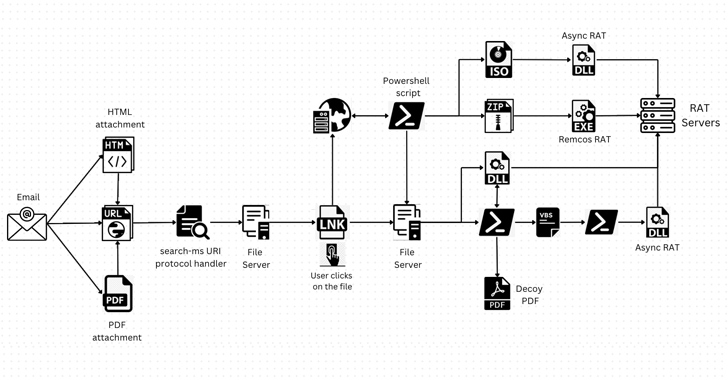

Nova tehnika napada, prema Trellixu, koristi prednosti rukovanja URI protokolom “search-ms:“, koji nudi mogućnost aplikacijama i HTML vezama za pokretanje prilagođenih lokalnih pretraga na uređaju, i “search:” protokol aplikacije, a mehanizam za pozivanje aplikacije za pretraživanje desktopa na Windows-u.

“Hakeri usmjeravaju korisnike na web stranice koje iskorištavaju funkcionalnost ‘pretraživanja’ koristeći JavaScript hostiran na stranici”, rekli su istraživači sigurnosti Mathanraj Thangaraju i Sijo Jacob u pisanju u četvrtak. “Ova tehnika je čak proširena i na HTML priloge, proširujući površinu napada.”

U takvim napadima, uočeni su hakeri kako kreiraju obmanjujuću e-poštu koja ugrađuje hiperveze ili HTML priloge koji sadrže URL koji preusmjerava korisnike na ugrožene web stranice. Ovo pokreće izvršavanje JavaScript-a koji koristi rukovaoce URI protokola za obavljanje pretraživanja na serveru koji kontroliše haker.

Vrijedi napomenuti da se klikom na vezu takođe generira upozorenje “Otvoriti Windows Explorer?”, kojim se odobrava da se “rezultati pretraživanja udaljeno hostiranih malicioznih datoteka prečica prikazuju u Windows Explorer-u prerušeni u PDF-ove ili druge pouzdane ikone, baš kao i lokalni rezultati pretraživanja, “, objasnili su istraživači.

“Ova pametna tehnika prikriva činjenicu da se korisniku dostavljaju udaljeni fajlovi i daje korisniku iluziju povjerenja. Kao rezultat toga, veća je vjerovatnoća da će korisnik otvoriti datoteku, pod pretpostavkom da je iz njegovog vlastitog sistema, i nesvjesno izvršiti malicioznog koda.”

Ako žrtva klikne na jednu od datoteka prečica, to će dovesti do izvršenja lažne biblioteke dinamičkih veza (DLL) pomoću uslužnog programa regsvr32.exe.

U alternativnoj varijanti kampanje, datoteke s prečicama se koriste za pokretanje PowerShell skripti, koje zauzvrat preuzimaju dodatne korisne sadržaje u pozadini, dok prikazuju lažni PDF dokument kako bi prevarili žrtve.

Bez obzira na metodu koja se koristi, infekcije dovode do instaliranja AsyncRAT i Remcos RAT-a koje hakeri mogu koristiti za daljinsko zauzimanje hostova, krađu osjetljivih informacija, pa čak i prodaju pristupa drugim napadačima.

S obzirom da Microsoft stalno poduzima korake za suzbijanje različitih vektora inicijalnog pristupa, očekuje se da bi se protivnici mogli uhvatiti za metodu rukovanja URI protokolom kako bi izbjegli tradicionalnu sigurnosnu odbranu i distribuirali maliciozni softver.

“Ključno je suzdržati se od klikanja na sumnjive URL-ove ili preuzimanja datoteka iz nepoznatih izvora, jer ove radnje mogu izložiti sisteme malicioznom sadržaju koji se isporučuje putem URI protokola za rukovanje ‘search’ / ‘search-ms'”, rekli su istraživači.

Izvor: The Hacker News