Tri nedavno otkrivene PCI Express (PCIe) ranjivosti, pronađene od strane zaposlenih u Intelu, mogu se iskoristiti za odavanje informacija, eskalaciju privilegija ili izazivanje DoS napada.

Najveći hardverski proizvođači trenutno istražuju potencijalni uticaj ovih ranjivosti.

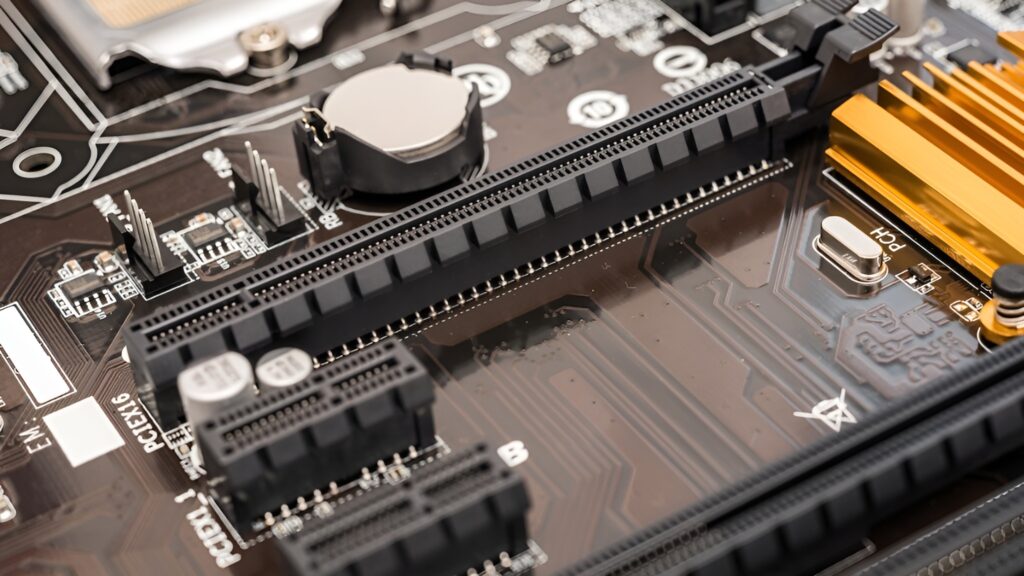

PCIe je široko korišćeni, brzi hardverski interfejs koji povezuje GPU-ove, SSD-ove, mrežne kartice i druge periferije u računarima i serverima. Takođe služi kao direktna komunikaciona veza između CPU-a i tih perifernih uređaja.

Ranjivosti, koje su otkrili Intelovi inženjeri, utiču na PCIe Integrity and Data Encryption (IDE) standard. Bezbjednosne rupe vode se kao CVE-2025-9612, CVE-2025-9613 i CVE-2025-9614.

PCIe IDE, uveden u PCIe 6.0, dizajniran je da obezbijedi bezbjedan prenos podataka korišćenjem enkripcije i zaštite integriteta.

“IDE koristi AES-GCM enkripciju kako bi zaštitio povjerljivost, integritet i otpornost na ponavljanje saobraćaja između PCIe komponenti. Radi između transaction layer-a i data link layer-a, pružajući zaštitu blizu samog hardvera od neovlašćenih izmjena saobraćaja na vezi”, objašnjava CERT/CC Univerziteta Carnegie Mellon u svom savjetu.

“Tri ranjivosti na nivou specifikacije mogu, pod određenim uslovima, dovesti do obrade zastarjelih ili netačnih podataka ako je napadač u mogućnosti da kreira specifične obrasce saobraćaja na PCIe interfejsu”, dodaje CERT/CC.

Eksploatacija ovih ranjivosti može dovesti do odavanja informacija, eskalacije privilegija ili uskraćivanja usluge (DoS).

Međutim, ranjivosti su klasifikovane kao „niskog stepena ozbiljnosti“, jer njihova eksploatacija zahtijeva fizički ili veoma niskonivojski pristup PCIe IDE interfejsu na ciljanoj mašini.

Ovakve vrste ranjivosti uglavnom su korisne istraživačima koji se bave hardverskom bezbjednošću ili sofisticiranim hakerima koji žele da ostvare dubok, prikriven pristup sistemu u visoko ciljanim napadima.

PCI Special Interest Group (SIG), konzorcijum zadužen za razvoj i održavanje PCIe standarda, objavio je savjet u kojem sumira svaku od ranjivosti.

Proizvođačima hardvera koji koriste PCIe dostavljen je Engineering Change Notification (ECN) dokument koji adresira ove ranjivosti. Očekuje se da će dobavljači sistema i komponenti objaviti firmware ažuriranja.

Prema savjetu CERT/CC-a, samo su Intel i AMD potvrdili da njihovi proizvodi jesu pogođeni. Nvidia, Dell, F5 i Keysight naveli su da nisu pogođeni. Ipak, postoji lista od više od deset drugih proizvođača sa „nepoznatim“ statusom uticaja, uključujući Arm, Cisco, Google, HP, IBM, Lenovo i Qualcomm.

Intel je objavio svoj savjet kako bi informisao korisnike da su neki njegovi Xeon 6 i Xeon 6700P-B/6500P-B procesori pogođeni.

AMD je takođe objavio savjet. Kompanija navodi da još uvijek čeka dodatne tehničke detalje o ranjivostima, ali vjeruje da njihova EPYC 9005 serija procesora (uključujući embedded modele) može biti pod uticajem.

Izvor: SecurityWeek