Iranski haker nacionalne države poznat kao MuddyWater je primijećen kako koristi nikad prije viđen backdoor kao dio nedavne kampanje napada, odmičući se od svoje dobro poznate taktike implementacije legitimnog softvera za daljinsko praćenje i upravljanje (RMM) za održavanje postojanog pristup.

To je prema nezavisnim nalazima kompanija za cyber sigurnost Check Point i Sekoia, koje su nazvali soj zlonamjernog softvera BugSleep i MuddyRot .

Neke elemente kampanje prvi je podijelila izraelska kompanija za cyber sigurnost ClearSky 9. juna 2024. Ciljevi uključuju zemlje poput Turske, Azerbejdžana, Jordana, Saudijske Arabije, Izraela i Portugala.

MuddyWater (poznat i kao Boggy Serpens, Mango Sandstorm i TA450) je haker koju sponzoriše država za koju se procjenjuje da je povezan s iranskim Ministarstvom obavještajnih poslova i sigurnosti (MOIS).

Cyber napadi koje je grupa organizovala bili su prilično dosledni, koristeći mamce za krađu identiteta u porukama e-pošte za isporuku različitih RMM alata kao što su Atera Agent, RemoteUtilities, ScreenConnect, SimpleHelp i Syncro.

Ranije ovog aprila, HarfangLab je rekao da je primijetio porast u kampanjama MuddyWater koje isporučuju Atera Agent od kraja oktobra 2023. preduzećima širom Izraela, Indije, Alžira, Turske, Italije i Egipta. Ciljani sektori uključuju aviokompanije, IT kompanije, telekomunikacije, farmaciju, proizvodnju automobila, logistiku, putovanja i turizam.

“MuddyWater stavlja veliki prioritet na dobijanje pristupa poslovnim nalozima e-pošte kao dio svojih tekućih kampanja napada”, istakla je tada francuska firma za cyber sigurnost.

“Ovi kompromitovani nalozi služe kao vrijedni resursi, omogućavajući grupi da poboljša kredibilitet i djelotvornost svojih napora za krađu identiteta, uspostavi postojanost unutar ciljanih organizacija i izbjegne otkrivanje spajanjem s legitimnim mrežnim prometom.”

Najnoviji lanci napada se ne razlikuju po tome što se kompromitovani nalozi e-pošte koji pripadaju legitimnim kompanijama koriste za slanje spear-phishing poruka koje sadrže ili direktnu vezu ili PDF prilog koji upućuje na poddomen Egnyte, koji je prethodnik prethodno zloupotrebio da propagirati Atera Agent.

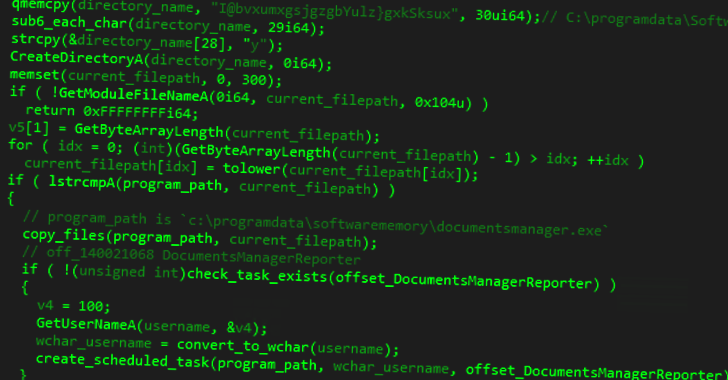

BugSleep, aka MuddyRot, je x64 implant razvijen u C-u koji dolazi opremljen mogućnošću preuzimanja/učitavanja proizvoljnih datoteka na/sa kompromitovanog hosta, pokretanja obrnute ljuske i postavljanja postojanosti. Komunikacija sa serverom za komandu i kontrolu (C2) odvija se preko sirove TCP utičnice na portu 443.

“Prva poruka koja se šalje C2 je otisak prsta hosta žrtve, koji je kombinacija imena hosta i korisničkog imena spojenih kosom crtom”, rekao je Sekoia. “Ako žrtva primi ‘-1’, program se zaustavlja, u suprotnom zlonamjerni softver ulazi u beskonačnu petlju da čeka novu naredbu od C2.”

Trenutno nije jasno zašto je MuddyWater prešao na korištenje implantata po narudžbi, iako se sumnja da je pojačano praćenje RMM alata od strane proizvođača sigurnosti možda odigralo ulogu.

“Pojačana aktivnost MuddyWater-a na Bliskom istoku, posebno u Izraelu, naglašava upornu prirodu ovih hakera, koji nastavljaju da djeluju protiv širokog spektra ciljeva u regiji,” rekao je Check Point .

“Njihova dosljedna upotreba phishing kampanja, koje sada uključuju prilagođeni backdoor, BugSleep, označava značajan napredak u njihovim tehnikama, taktikama i procedurama (TTP).”

Izvor:The Hacker News