Iako su Discord i Telegram neki od najpopularnijih komunikacijskih kanala danas, oni se ne koriste samo za ćaskanje i razmjenu poruka. Sve je uobičajenije da sajber napadači iskorištavaju ove platforme kao dio svojih malicioznih aktivnosti.

Ove usluge, prvobitno dizajnirane za igrače, zajednice i sigurnu komunikaciju, nažalost su privukle pažnju sajber kriminalaca zbog njihove široke upotrebe, funkcija anonimnosti i lakoće s kojom se mogu integrisati u zlonamjerne operacije.

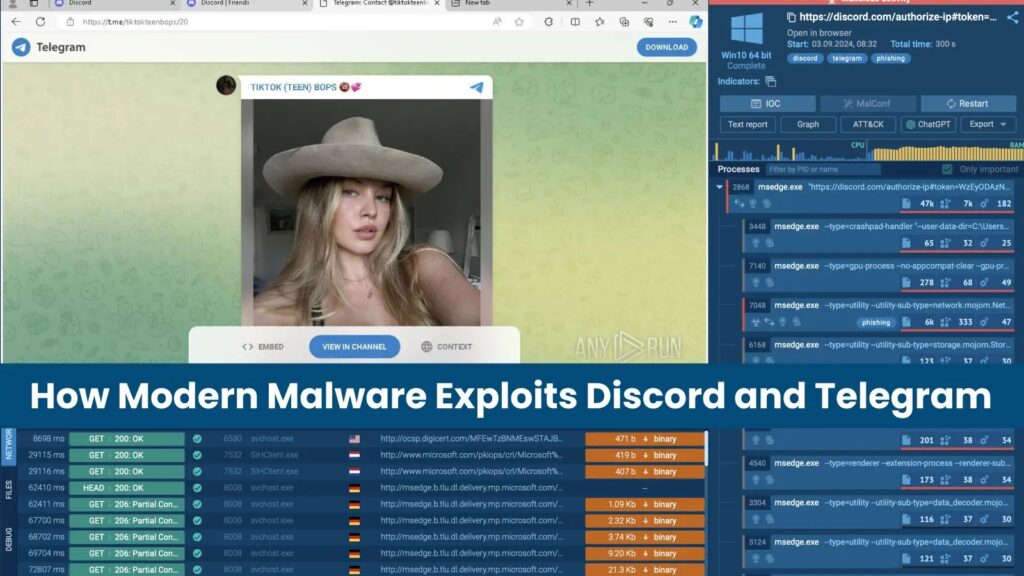

Napadači sada rutinski koriste Discord i Telegram kao komandnu i kontrolnu (C2) infrastrukturu za upravljanje malicioznim softverom, distribuciju zlonamjernog sadržaja i eksfiltriranje osjetljivih podataka iz narušenih sistema.

Zašto sajber napadači koriste Discord i Telegram

Napadači sve više koriste Discord i Telegram u svojim napadima jer ove platforme nude funkcije koje su idealne za zlonamjerne aktivnosti.

- Široka upotreba: Ove platforme su popularne, tako da se zlonamjerne aktivnosti lako mogu uklopiti u normalan promet.

- Šifrovanje i anonimnost: Oba nude snažne karakteristike privatnosti, što otežava praćenje ili presretanje napada.

- Jednostavnost upotrebe: Discord-ovi webhookovi i Telegramovi botovi omogućavaju jednostavne komandne i kontrolne (C2) operacije.

- Mogućnosti integracije: Ove platforme se mogu integrisati u kampanje protiv zlonamjernog softvera za efikasno upravljanje i izvršenje.

Međutim, sada je lovcima na maliciozni softver lakše identifikovati prijetnje koje potiču od Discorda i Telegrama uz pomoć alata za cyber sigurnost poput interaktivnih sandboxova. Ovi alati im omogućavaju da posmatraju ponašanje svake veze ili fajla u kontrolisanom okruženju, što omogućava razvoj efikasnih rešenja za zaustavljanje širenja prijetnje.

Kako maliciozni softver može koristiti Discord i Telegram

Napadači i maliciozni softver mogu iskoristiti Discord i Telegram na različite načine za obavljanje svojih malicioznih aktivnosti:

1. Komandna i kontrolna (C2) infrastruktura

Napadači mogu koristiti Discord-ove webhookove za slanje komandi zaraženim uređajima i primanje ukradenih podataka. Ova metoda im omogućava daljinsku kontrolu zlonamjernog softvera, koristeći Discord kanale kao komunikacijsko čvorište koje je teško otkriti jer se stapa s legitimnim prometom.

Kao i Discord, Telegram botovi mogu upravljati i kontrolisati maliciozni softver. Napadači postavljaju botove koji komuniciraju sa zaraženim uređajima, šalju komande i primaju podatke, a sve to pod okriljem Telegramove šifrovane usluge za razmjenu poruka.

Na primjer, kradljivac X-filesa koristi Telegram kao komunikacijsku platformu za eksfiltriranje ukradenih podataka.

Slične slučajeve možete istražiti koristeći TI Lookup , koji vam omogućava da pronađete slučajeve u kojima maliciozni softver koristi platforme kao što su Telegram ili Discord za eksfiltriranje podataka. To će vam omogućiti da promatrate kako slične prijetnje koriste ove komunikacijske kanale, pomažući vam da budete ispred potencijalnih rizika.

2. Distribucija zlonamjernog softvera

Discord-ova funkcija dijeljenja datoteka također se koristi za distribuciju malicioznih datoteka. Ove datoteke se nalaze na Discordovoj mreži za isporuku sadržaja (CDN), što ih čini legitimnim i zaobilaze mnoge sigurnosne filtere.

Malware se također može širiti putem Telegram kanala ili grupa, gdje napadači dijele zaražene datoteke ili linkove. Široka upotreba Telegrama i uočena sigurnost mogu navesti korisnike da preuzmu maliciozni sadržaj.

Sumnjive datoteke i veze mogu se lako analizirati tako što ćete ih otpremiti u ANY.RUN sandbox , gdje možete promatrati kako se ponašaju u izolovanom okruženju.

Ovo vam omogućava da iz prve ruke vidite kako maliciozni softver može iskoristiti platforme kao što su Discord ili Telegram za distribuciju malicioznih datoteka, pomažući vam da identifikujete koje kanale unutar ovih platformi treba izbjegavati.

3. Phishing napadi

Napadači mogu koristiti Discord za slanje phishing linkova korisnicima, često prerušenih u poruke od pouzdanih kontakata ili kanala. Ove veze mogu dovesti do malicioznih web lokacija dizajniranih da kradu vjerodajnice ili distribuišu maliciozni softver.

Phishing linkovi se također dijele putem Telegrama, često putem botova ili unutar grupa. Ove veze mogu preusmjeriti korisnike na lažne stranice za prijavu ili preuzeti maliciozni softver direktno na njihove uređaje.

Na primjer, trojanski Xworm posjeduje opsežan skup alata za hakovanje i sposoban je prikupljati privatne informacije i datoteke sa zaraženog računara, otimati Telegram račune i pratiti aktivnosti korisnika.

Kada pokrenete prijetnju unutar interaktivnog sandboxa, kao što je ANY.RUN, možemo vidjeti kako koristi Telegram za krađu vjerodajnica.

Pregledom odjeljka Pretnje možemo brzo identificirati sumnjive ili zlonamjerne mrežne aktivnosti označene Suricata IDS pravilima.

Jedna od navedenih aktivnosti uključuje pokušaj zlonamjernog softvera da eksfiltrira podatke putem Telegrama.

4.Iskorišćavanje API-ja

Napadači su pronašli načine da iskoriste i Telegram-ov i Discord-ov API za unapređenje svojih malicioznih aktivnosti. Zloupotrebom ovih API-ja, oni mogu stvoriti štetne botove ili automatizovati niz napada.

Moćne mogućnosti automatizacije koje pružaju API-ji ovih platformi mogu se zloupotrijebiti za izvođenje radnji kao što su slanje neželjene pošte, preplavljivanje kanala neželjenim porukama, ili čak koordinacija složenih sajber napada.

Ovi API-ji, dizajnirani da poboljšaju korisničko iskustvo i funkcionalnost, nažalost također pružaju alate koji, u pogrešnim rukama, mogu olakšati različite oblike zlonamjernog ponašanja.

14 dana vrhunskih funkcija interaktivne analize

Iskusite puni potencijal ANY.RUN-ovog sandbox-a i otkrijte kako interaktivna analiza zlonamjernog softvera može podići vaše napore u vezi s cyber sigurnošću.

- Primite jasnu presudu o datoteci ili URL-u za manje od 40 sekundi.

- Dovršite analizu u 3 jednostavna koraka: otpremite uzorak, promatrajte zlonamjerno ponašanje i preuzmite izvještaj.

- Uključite se direktno sa uzorkom: riješite CAPTCHA, preuzmite i otvorite priloge ili čak ponovo pokrenite sistem.

- Pratite mrežnu aktivnost, detalje procesa, modifikacije registra i promjene sistema datoteka u realnom vremenu.

- Prikupite IOC-ove iz preko 79 porodica zlonamjernog softvera, uključujući detaljne podatke o konfiguraciji.

Izvor: CyberSecurityNews