Indikatori kompromisa (IOC) su kritični forenzički artefakti koje istraživači sajber sigurnosti koriste da „otkriju“, „istraže“ i „ublaže“ sigurnosne prijetnje.

Budući da ovi digitalni tragovi sadrže “sumnjive IP adrese”, “potpise malicioznog softvera” ili “neobične obrasce ponašanja sistema”.

Dakle, sve ove elemente istraživači koriste da identifikuju i reaguju na sajber napade.

Interaktivni “Sandbox” “ANY.RUN” nudi sveobuhvatnu platformu za prikupljanje širokog spektra ‘IOC-a’ koja analitičarima pruža potpun, detaljan pregled sajber prijetnji.

Ovo okruženje za analizu omogućava korisnicima da bezbjedno izvršavaju “sumnjive datoteke” ili “URL-ove”, posmatrajući njihovo ponašanje u “realnom vremenu” i prikupljajući vrijedne “obaveštajne podatke o prijetnjama”.

Tehnička analiza

Sandbox hvata različite vrste IOC-a kao što su „mrežne komunikacije“, „promjene sistema datoteka“, „modifikacije registra“ i „ponašanje procesa“, omogućavajući temeljnu procjenu prijetnji.

Ne samo da čak i olakšava kreiranje robusnih odbrambenih strategija protiv evoluirajućih sajber prijetnji.

Glavni objekat je primarna datoteka koja je pod istragom i dostupna je preko gornjeg desnog ugla interfejsa, nudeći bitne IOC-ove kao što su „putevi do datoteka“ i „haševi“.

U donjem panelu pod “Files”, analitičari mogu pratiti “Dropped Executable Files”, otkrivajući “širenje” malvera kroz sistem.

“Indikatori mreže” su jednako vitalni, kao i DNS zahtjevi, koji se nalaze pod “Mreža → DNS zahtjevi”, koji otkrivaju domene i pokušaje pristupa malicioznom softveru, ne samo da čak i često otkrivaju C2 infrastrukturu.

“Aktivne veze”, vidljive pod “Mreža → Veze”, što omogućava praćenje komunikacijskih kanala malicioznog softvera sa “sumnjivim IP adresama”.

Ove komponente zajedno nude „sveobuhvatan pregled“ „ponašanja malvera“, od njegovog „početnog izvršenja“ do njegove interakcije sa „spoljnim serverima“.

Ispitivanjem ovih indikatora sigurnosni analitičari mogu učiniti sljedeće stvari:

- Pratite aktivnosti zlonamjernog softvera.

- Razumjeti metode njegovog razmnožavanja.

- Identificirajte potencijalne prijetnje.

Ovaj sveobuhvatni pristup u “ ANY.RUN sandbox-u ” omogućava temeljnu istragu i analizu prijetnji.

Sveobuhvatne mogućnosti praćenja mrežnog saobraćaja u sandbox-u za analizu zlonamjernog softvera ANY.RUN također omogućavaju analitičarima da prate obrasce eksfiltracije podataka kroz detaljne dnevnike zahtjeva „HTTP/HTTPS“ koji se nalaze u odjeljku Mreža → HTTP zahtjevi.

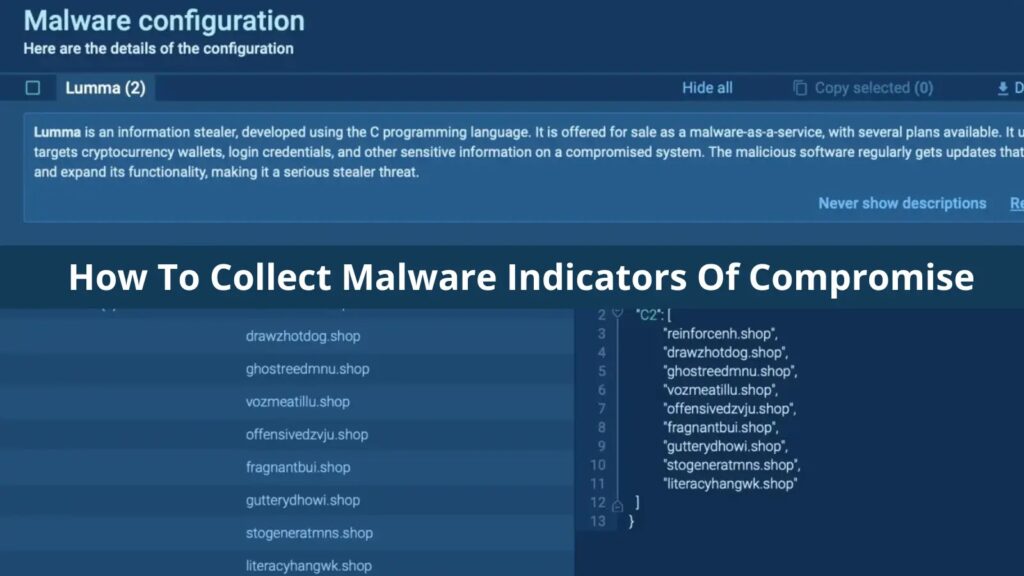

Sofisticirana funkcija “MalConf” (Konfiguracija zlonamjernog softvera) platforme dostupna je preko gornjeg desnog dugmeta.

Ovo automatski izdvaja ključne IOC-ove kao što su “URL-ovi C2 servera”, “MD5/SHA heševi datoteka”, “maliciozni domeni” i “IP adrese” iz internih konfiguracijskih datoteka malicioznog softvera.

Svi ovi kritični indikatori su smanjeni u centralizovanom prozoru IOC, kojem se može brzo pristupiti preko IOC dugmeta u gornjem desnom uglu interfejsa.

Ovaj prozor agregira inteligenciju iz faze „statičke analize“ i „dinamičke analize“, predstavljajući „jedinstveni pogled na mrežne artefakte“, „modifikacije sistema datoteka“ i „ponašanja u toku rada“.

Interfejs uključuje ‘intuitivan sistem padajućeg menija’ za filtriranje i kategorizaciju različitih tipova IOC-a.

Takođe nudi funkciju izvoza ‘jednim klikom’ koja pojednostavljuje dalji proces inkorporacije.

Izvor: CyberSecurityNews