Dark Pink, haker napredne persistentne pretnje (APT) povezan je sa novim nizom napada usmjerenih na vladine i vojne subjekte u zemljama jugoistočne Azije pomoću malicioznog softvera pod nazivom KamiKakaBot.

Dark Pink, koji se naziva i Saaiwc, prvi je profilirao Group-IB ranije ove godine, opisujući njegovu upotrebu prilagođenih alata kao što su TelePowerBot i KamiKakaBot za pokretanje proizvoljnih komandi i eksfiltriranje osjetljivih informacija.

Sumnja se da je haker azijsko-pacifičkog porijekla i da je aktivan bar od sredine 2021. godine, a povećan je tempo uočen 2022. godine.

“Poslednji napadi, koji su se dogodili u februaru 2023. godine, bili su gotovo identični prethodnim napadima” objavila je holandska kompanija za kibernetičku bezbjednost EclecticIQ u novom izvještaju objavljenom prošle sedmice.

“Glavna razlika u februarskoj kampanji je ta što je rutina prikrivanja malicioznog softvera poboljšana kako bi se bolje izbjegle mjere protiv istog.”

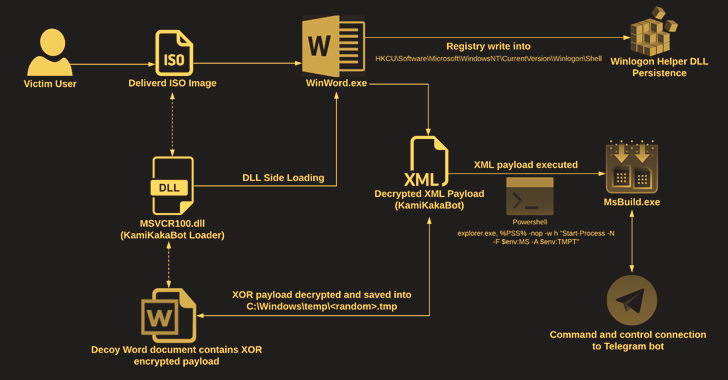

Napadi se odvijaju u obliku mamaca društvenog inženjeringa koji sadrže privitke ISO slika u email porukama za isporuku malicioznog softvera.

ISO slika uključuje izvršnu datoteku (Winword.exe), učitavač (MSVCR100.dll) i lažni Microsoft Word dokument, od kojih je potonji ugrađen u KamiKakaBot payload.

Učitavač je, sa svoje strane, dizajniran da učita maliciozni softver KamiKakaBot korištenjem metode lateralnog učitavanja DLL-a kako bi izbjegao sigurnosnu zaštitu i učitao ga u memoriju Winword.exe binarne datoteke.

KamiKakaBot je prvenstveno dizajniran za krađu podataka pohranjenih u web pretraživačima i izvršavanje daljinskog koda pomoću komandne linije (cmd.exe), dok takođe uključuje tehnike izbjegavanja kako bi se uklopio u okruženja žrtve i ometao otkrivanje.

Postojanost na kompromitovanom hostu se postiže zloupotrebom Winlogon Helper biblioteke za maliciozne modifikacije Windows Registry ključa. Prikupljeni podaci se naknadno eksfiltriraju u Telegram bot kao ZIP arhiva.

“Korišćenje legitimnih web usluga kao servera za komandu i kontrolu (C2), kao što je Telegram, ostaje izbor broj jedan za različite hakere, u rasponu od običnih kibernetičkih kriminalaca do naprednih hakera napredne persistentne pretnje (APT)” rekla je kompanija sa sjedištem u Amsterdamu.

„Grupa Dark Pink APT je vrlo vjerovatno haker motivisan kibernetičkom špijunažom koji posebno iskorištava odnose između ASEAN-a i evropskih nacija kako bi stvorio mamce za krađu identiteta tokom kampanje u februaru 2023. godine”.

Izvor: The Hacker News