Sumnja se da je haker nacionalne države povezan s Kinom iza niza napada na industrijske organizacije u istočnoj Evropi koji su se dogodili prošle godine kako bi izvukao podatke pohranjene na sistemima sa zračnim razmakom.

Kompanija za kibernetičku bezbednost Kaspersky pripisala je upade sa srednjom do visokom pouzdanošću hakerskoj ekipi zvanoj APT31, koja se takođe prati pod nadimcima Bronze Vinewood, Judgment Panda i Violet Typhoon (ranije Zirconium), navodeći sličnosti u primećenoj taktici.

Napadi su uključivali korištenje više od 15 različitih implantata i njihovih varijanti, podijeljenih u tri široke kategorije na osnovu njihove sposobnosti da uspostave trajni daljinski pristup, prikupe osjetljive informacije i prenesu prikupljene podatke u infrastrukturu koju kontroliraju hakeri.

“Jedan od tipova implantata se činio sofisticiranim modularnim malicioznim softverom, koji ima za cilj da profiliše izmjenjive diskove i kontaminira ih crvom kako bi eksfiltrirao podatke iz izolovanih ili zatvorenih mreža industrijskih organizacija u istočnoj Evropi”, rekao je Kaspersky.

“Drugi tip implantata je dizajniran za krađu podataka sa lokalnog računara i njihovo slanje u Dropbox uz pomoć implantata sljedeće faze.”

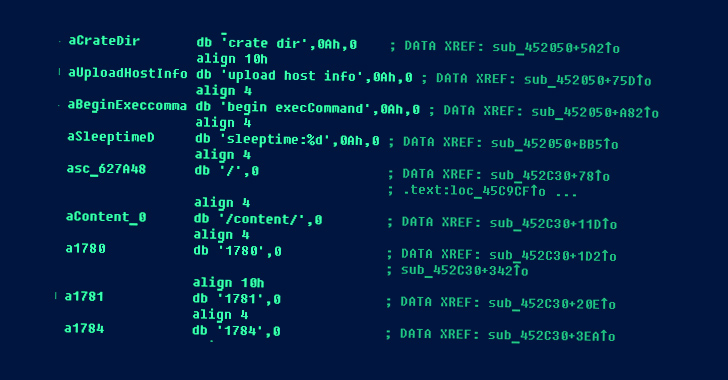

Jedan set backdoor-a uključuje različite verzije familije malicioznog softvera pod nazivom FourteenHi koje se koriste od sredine marta 2021. godine i koje dolaze sa širokim spektrom funkcija za učitavanje i preuzimanje proizvoljnih datoteka, pokretanje komandi, pokretanje obrnute ljuske, i izbrisati vlastito prisustvo sa ugroženih domaćina.

Drugi backdoor prve faze koji se koristi za daljinski pristup i početno prikupljanje podataka je MeatBall, koji posjeduje mogućnosti da navede pokrenute procese, nabroji povezane uređaje, izvrši operacije sa datotekama, napravi snimke ekrana i samo-ažurira.

Otkriven je i treći tip implantata prve faze koji koristi Yandex Cloud za komandu i kontrolu, odražavajući slične nalaze Positive Technologies u avgustu 2022. godine u kojima su detaljno opisani APT31 napadi usmjereni na ruske medije i energetske kompanije.

„Tendencija zloupotrebe usluga u oblaku (npr. Dropbox, Yandex, Google itd.) nije nova, ali nastavlja da se širi, jer ju je teško ograničiti/ublažiti u slučajevima kada poslovni procesi organizacije zavise od korištenja takvih usluga,“ rekli su istraživači kompanije Kaspersky.

“Učesnici prijetnji i dalje otežavaju otkrivanje i analizu prijetnji skrivanjem korisnih podataka u šifriranom obliku u odvojenim datotekama binarnih podataka i skrivanjem malicioznog koda u memoriji legitimnih aplikacija putem otmice DLL-a i lanca memorijskih injekcija.”

APT31 je takođe primećen kako koristi namenske implante za prikupljanje lokalnih fajlova, kao i eksfiltraciju podataka iz sistema sa vazdušnim zazorom inficiranjem prenosivih diskova.

Posljednja vrsta malicioznog softvera sastoji se od najmanje tri modula, pri čemu je svaka komponenta odgovorna za različite zadatke, kao što su profiliranje i rukovanje uklonjivim diskovima, snimanje pritisaka na tipke i snimke ekrana i postavljanje malicioznog softvera u drugom koraku na novopovezanim diskovima.

„Namerni napori hakera da prikriju svoje radnje putem šifrovanih korisnih podataka, injekcija memorije i otmice DLL-a [podvlače] sofisticiranost njihove taktike“, rekao je Kiril Kruglov, viši istraživač bezbednosti u Kaspersky ICS CERT.

“Iako je eksfiltracija podataka iz mreža sa vazdušnim jazom ponavljajuća strategija koju usvajaju mnogi APT-ovi i ciljane kampanje kibernetičke špijunaže, ovaj put ju je haker dizajnirao i implementirao na jedinstven način.”

Iako su gore spomenuti lanci napada izričito dizajnirani za Windows okruženje, postoje dokazi da je APT31 takođe ciljao na Linux sisteme.

Ranije ovog mjeseca, AhnLab Security Emergency Response Center (ASEC) otkrio je napade koje je najvjerovatnije izveo protivnik na južnokorejske kompanije s ciljem da zaraze mašine backdoorom zvanim Rekoobe.

“Rekoobe je backdoor koji može primati komande sa komandno-kontrolnog servera za obavljanje različitih funkcija kao što su preuzimanje malicioznih datoteka, krađa internih datoteka iz sistema i izvršavanje obrnute ljuske”, rekao je ASEC.

“Iako može izgledati jednostavno u strukturi, koristi enkripciju kako bi izbjegao otkrivanje mrežnih paketa i može izvoditi razna maliciozna ponašanja putem naredbi od strane pretnje.”

Izvor: The Hacker News