Grupa hakera koja se naziva Evasive Panda je primijećena kako cilja međunarodnu nevladinu organizaciju (NVO) u kontinentalnoj Kini sa malicioznim softverom koji se isporučuje putem kanala ažuriranja legitimnih aplikacija poput Tencent QQ.

Lanci napada su dizajnirani da distribuišu Windows instalater za MgBot malware, rekao je ESET-ov istraživač bezbjednosti Facundo Muñoz u novom izvještaju objavljenom danas. Aktivnost je započela u novembru 2020. godine i nastavila se tokom 2021. godine.

Evasive Panda, takođe poznata kao Bronze Highland i Daggerfly, je APT grupa sa kineskog govornog područja kojoj se pripisuje niz napada kibernetičke špijunaže usmjerenih na različite entitete u Kini, Hong Kong-u i drugim zemljama koje se nalaze u istočnoj i južnoj Aziji najmanje od krajem decembra 2012. godine.

Obilježje grupe je korištenje prilagođenog MgBot modularnog okvira malicioznog softvera, koji je sposoban da primi dodatne komponente u hodu kako bi proširio svoje mogućnosti prikupljanja obavještajnih podataka.

Neke od istaknutih mogućnosti malicioznog softvera baziranog na C++ uključuju krađu datoteka, evidentiranje pritisaka na tipke, prikupljanje podataka međuspremnika, snimanje audio tokova i krađu kredencijala iz web pretraživača.

ESET, koji je otkrio kampanju u januaru 2022. godine nakon što je legitimna kineska aplikacija korištena za postavljanje instalatera za MgBot backdoor, rekao je da se ciljani korisnici nalaze u provincijama Gansu, Guangdong i Jiangsu i da su članovi neimenovane međunarodne nevladine organizacije.

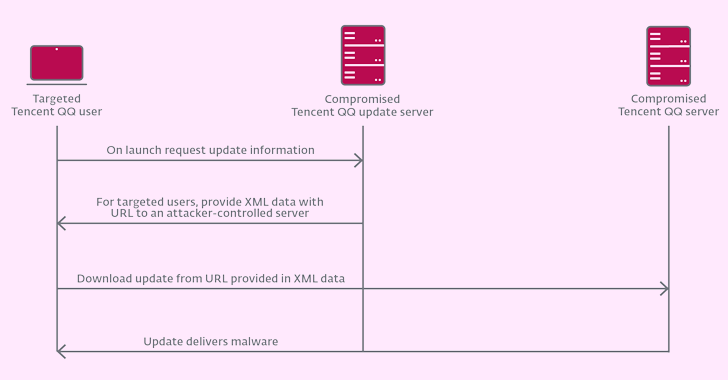

Trojanizovana aplikacija je Tencent QQ Windows program za ažuriranje klijentskog softvera (“QQUrlMgr.exe”) koji se nalazi na domeni “update.browser.qq[.]com.” Nije odmah jasno kako je haker uspio isporučiti implantat putem legitimnih ažuriranja.

Ali to ukazuje na bilo koji od dva scenarija: kompromitaciju lanca nabavke Tencent QQ servera za ažuriranje ili slučaj napada protivnik u sredini (AitM), kako je detaljno opisao Kaspersky u junu 2022. godiine u koji je uključena kineska hakerska ekipa nazvana LuoYu.

Posljednjih godina, mnoge napade na lanac nabavke softvera su orkestrovale hakerske grupe iz Rusije, Kine i Sjeverne Koreje. Mogućnost brzog dobijanja velikog maliciznog otiska nije izgubljena kod ovih napadača, koji sve više ciljaju na IT lanac nabavke kako bi probili poslovno okruženje.

„AitM stilovi presretanja bili bi mogući kada bi napadači, bilo LuoYu ili Evasive Panda, bili u stanju da kompromituju ranjive uređaje kao što su ruteri ili gateway-evi” objasnio je Muñoz.

„Sa pristupom glavnoj infrastrukturi ISP-a, putem legalnih ili ilegalnih sredstava, Evasive Panda bi mogla presresti i odgovoriti na zahtjeve za ažuriranje izvršene putem HTTP-a, ili čak modifikovati pakete.“

Ovo je značajno s obzirom da su rezultati došli manje od nedelju dana nakon detaljnih napada Symantec-a u vlasništvu Broadcom-a koje je izvršio haker protiv provajdera telekomunikacionih usluga u Africi koristeći MgBot malver okvir.

Izvor: The Hacker News