Ažurirana verzija botnet malvera pod nazivom KmsdBot sada cilja na uređaje Interneta stvari (IoT), istovremeno šireći svoje mogućnosti i površinu napada.

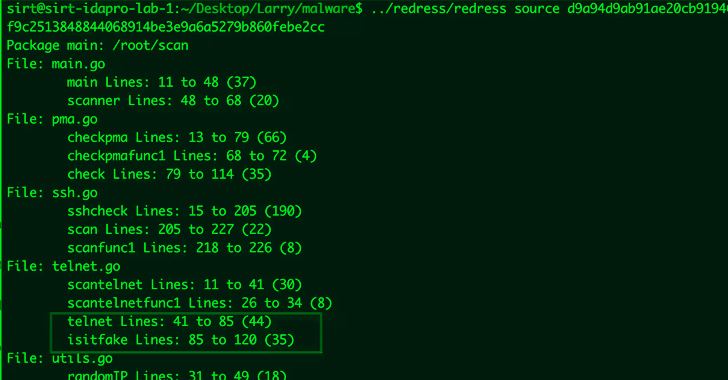

„Binarnost sada uključuje podršku za skeniranje Telneta i podršku za više CPU arhitektura“, rekao je Akamai istraživač sigurnosti Larry W. Cashdollar u analizi objavljenoj ovog mjeseca.

Najnovija iteracija, primećena od 16. jula 2023. godine, dolazi mesecima nakon što se pokazalo da se botnet nudi kao DDoS usluga za iznajmljivanje drugim hakerima. Činjenica da se aktivno održava ukazuje na njegovu efikasnost u napadima u stvarnom svijetu.

KmsdBot je prvi put dokumentirala kompanija za web infrastrukturu i sigurnost u novembru 2022. Uglavnom je dizajniran za ciljanje privatnih servera za igre i provajdera hostinga u cloudu, iako je od tada bacio oko na neke rumunske vladine kao i španske obrazovne stranice.

Malware je dizajniran za skeniranje nasumičnih IP adresa u potrazi za otvorenim SSH portovima i grubom prisilom na sistem sa listom lozinki preuzetom sa servera koji kontrolira haker. Nova ažuriranja uključuju Telnet skeniranje i omogućavaju mu da pokrije više CPU arhitektura koje se obično nalaze u IoT uređajima.

„Kao i SSH skener, Telnet skener poziva funkciju koja generiše nasumične IP adrese“, objasnio je Cashdollar. “Onda pokušava da se poveže na port 23 na toj IP adresi. Telnet skener se ne zaustavlja na jednostavnom portu 23, međutim, odlučuje o slušanju/ne slušanju; on potvrđuje da bafer za prijem sadrži podatke.”

Napad na Telnet se postiže preuzimanjem tekstualne datoteke (telnet.txt) koja sadrži listu najčešće korištenih slabih lozinki i njihovih kombinacija za širok spektar aplikacija, uglavnom koristeći činjenicu da mnogi IoT uređaji imaju nepromijenjene zadane kredencijale.

“Kontinuirane aktivnosti kampanje malware-a KmsdBot ukazuju na to da IoT uređaji i dalje preovlađuju i da su ranjivi na internetu, što ih čini privlačnim metama za izgradnju mreže zaraženih sistema”, rekao je Cashdollar.

„Iz tehničke perspektive, dodatak mogućnosti skeniranja telneta sugeriše proširenje površine napada botneta, omogućavajući mu da cilja širi spektar uređaja. Štaviše, kako se malware razvija i dodaje podršku za više CPU arhitektura, on predstavlja stalnu prijetnju za sigurnost uređaja povezanih na internet.”

Izvor: The Hacker News