Skup od 38 sigurnosnih propusta otkriven je u uređajima za bežični industrial internet of things (IIoT) četiri različita proizvođača koji bi mogli predstavljati značajnu površinu napada za hakere koji žele da iskoriste okruženja operativne tehnologije (OT).

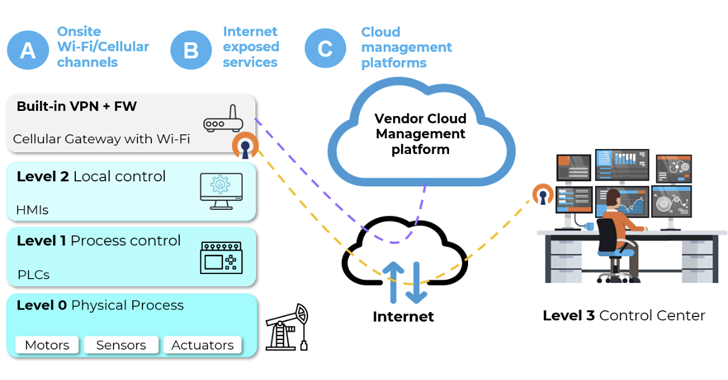

“Hakeri mogu iskoristiti ranjivosti bežičnih IIoT uređaja kako bi dobili početni pristup internim OT mrežama”, rekla je izraelska kompanija za industrijsku kibernetičku bezbjednost Otorio. “Oni mogu koristiti ove ranjivosti da zaobiđu sigurnosne slojeve i infiltriraju se u ciljne mreže, dovodeći kritičnu infrastrukturu u opasnost ili prekidajući proizvodnju.”

Nedostaci, ukratko, nude udaljenu ulaznu tačku za napad, omogućavajući neautorizovanim protivnicima da steknu uporište i kasnije ga koriste kao polugu za širenje na druge domaćine, uzrokujući time značajnu štetu.

Neki od identifikovanih nedostataka mogli bi biti vezani da bi se hakeru omogućio direktan pristup hiljadama internih OT mreža preko interneta, rekao je istraživač kibernetičke bezbjednosti Roni Gavrilov.

Od 38 kvarova, 3 utiču na ETIC Telecomov server za daljinski pristup (RAS), CVE-2022-3703, CVE-2022-41607 i CVE-2022-40981, i mogu se zloupotrebiti da bi se u potpunosti preuzela kontrola nad osjetljivim uređajima.

Pet drugih ranjivosti odnosi se na InHand mreže InRouter 302 i InRouter 615 koje bi, ako se iskoriste, mogle rezultovati ubacivanjem komande, otkrivanjem informacija i izvršavanjem koda.

Konkretno, to podrazumijeva iskorištavanje problema na Cloud platformi “Upravljač uređajima”, koja omogućava operaterima da izvode udaljene radnje kao što su promjene konfiguracije i nadogradnje firmvera, kako bi kompromitovali svaki InRouter uređaj kojim se upravlja u Cloud-u sa root privilegijama.

Takođe su identifikovane dve slabosti Sierra bežičnog AirLink rutera (CVE-2022-46649 i CVE-2022-46650) koje bi mogle dozvoliti gubitak osetljivih informacija i daljinsko izvršavanje koda. Preostale nedostatke su još uvijek pod odgovornim otkrivanjem.

Nalazi naglašavaju kako bi OT mreže mogle biti izložene riziku tako što bi IIoT uređaji bili direktno dostupni na internetu, efektivno stvarajući “jednu tačku kvara” koja može zaobići sve sigurnosne zaštite.

Alternativno, lokalni napadači mogu provaliti u industrijske Wi-Fi pristupne tačke i ćelijske pristupne mreže ciljajući Wi-Fi ili mobilne kanale na licu mjesta, što dovodi do scenarija protivnik u sredini (AitM) sa potencijalnim negativnim uticajem.

Napadi mogu biti u rasponu od ciljanja slabih šema šifrovanja do koegzistencijalnih napada usmjerenih na kombinovane čipove koji se široko koriste u elektroničkim uređajima.

Da bi to postigli, hakeri mogu koristiti platforme poput WiGLE-a, baze podataka različitih bežičnih pristupnih tačaka širom svijeta, da identifikuju visokovrijedna industrijska okruženja, fizički ih lociraju i iskoriste pristupne tačke iz neposredne blizine, napomenuo je Otorio.

Kao protumjere, preporučuje se onemogućiti nesigurne šeme šifrovanja, sakriti nazive Wi-Fi mreža, onemogućiti neiskorištene usluge upravljanja Cloud-om i poduzeti korake da spriječite da uređaji budu javno dostupni.

“Niska složenost eksploatacije, u kombinaciji sa širokim potencijalnim uticajem, čini bežične IIoT uređaje i njihove platforme za upravljanje zasnovane na Cloud-u primamljivom metom za napadače koji žele da probiju industrijska okruženja”, saopštila je kompanija.

Razvoj takođe dolazi kada je Otorio otkrio detalje o dve velike greške u Siemens Automation License Manager-u (CVE-2022-43513 i CVE-2022-43514) koje bi se mogle kombinovati da bi se dobilo daljinsko izvršavanje koda i eskalacija privilegija. Greške je zakrpio Siemens u januaru 2023. godine.

Izvor: The Hacker News