Kritične sigurnosne greške otkrivene su u implementaciji Open Authorization (OAuth) popularnih online usluga kao što su Grammarly, Vidio i Bukalapak, nadovezujući se na prethodne nedostatke otkrivene u Booking[.]com i Expo .

Ranjivosti, kojima se sada bave odgovarajuće kompanije nakon odgovornog objavljivanja između februara i aprila 2023. godine, mogle su omogućiti zlonamjernim hakerima da dobiju pristupne tokene i potencijalno otmu korisničke račune.

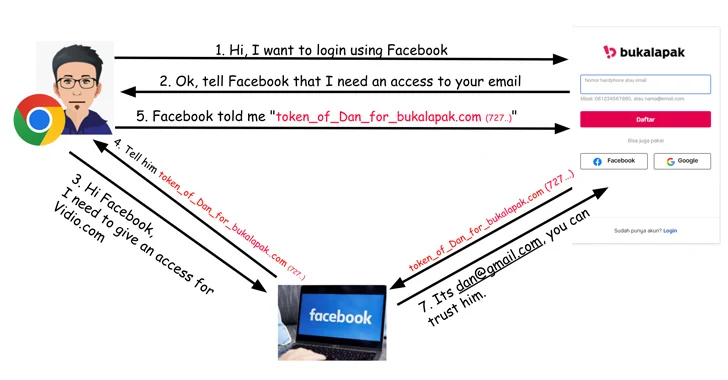

OAuth je standard koji se obično koristi kao mehanizam za pristup više aplikacija, dajući web lokacijama ili aplikacijama pristup njihovim informacijama na drugim web stranicama, kao što je Facebook, ali bez davanja lozinki.

„Kada se OAuth koristi za pružanje provjere autentičnosti usluge, svaka povreda sigurnosti u njemu može dovesti do krađe identiteta, finansijske prijevare i pristupa raznim ličnim podacima uključujući brojeve kreditnih kartica, privatne poruke, zdravstvene kartone i još mnogo toga, zavisno od konkretne usluge koja je napadnuta”, rekao je istraživač Salt Security-a Aviad Carmel.

Problem identifikovan u Vidiou proizlazi iz odsustva verifikacije tokena, što znači da napadač može koristiti pristupni token generiran za drugi App ID, nasumični identifikator koji je napravio Facebook za svaku aplikaciju ili web stranicu koja se registruje na njihovom portalu za developere.

U potencijalnom scenariju napada, haker bi mogao kreirati lažnu web stranicu koja nudi opciju prijave putem Facebooka za prikupljanje pristupnih tokena i zatim ih koristiti protiv Vidio.com (koji ima ID aplikacije 92356), čime bi se omogućilo potpuno preuzimanje računa.

Firma za sigurnost API-ja je također otkrila sličan problem s verifikacijom tokena na Bukalapak.com putem Facebook prijave koji bi mogao dovesti do neovlaštenog pristupa računu.

Na Grammarlyju se pokazalo da kada se korisnici pokušaju prijaviti na svoje račune koristeći opciju “Prijava putem Facebooka”, HTTP POST zahtjev se šalje na auth.grammarly[.]com kako bi ih autentifikovao pomoću tajnog koda.

Kao rezultat toga, iako Grammarly nije podložan napadu ponovne upotrebe tokena kao u slučaju Vidioa i Bukalapaka, ipak je ranjiv na različite vrste problema u kojima se POST zahtjev može promijeniti tako da se tajni kod zamijeni dobijenim tokenom za pristup sa gore spomenute zlonamjerne web stranice kako biste dobili pristup računu.

“Kao i na drugim stranicama, implementacija Grammarlyja nije izvršila verifikaciju tokena”, rekao je Carmel, dodajući, “preuzimanje računa bi omogućilo napadaču pristup pohranjenim dokumentima žrtve.”

Izvor: The Hacker News